连接数据探索—安全合规守护!数据安全·实操指南】合法高效查看gho文件内容技巧

- 云服务器供应

- 2025-07-31 05:52:03

- 4

🔍【数据安全警报】2025年7月最新动态:国家网信办重拳整治"自媒体"乱象,微软单月修复140个高危漏洞,某跨境电商因服务器未备案遭重罚……在这个数据泄露风险飙升的夏天,如何合法合规地探索数据宝藏?今天手把手教你安全查看GHO文件的独门绝技!🔒

🚨 开篇暴击:这些GHO文件操作可能让你吃官司!

最近某科技公司因用破解版工具查看GHO文件被罚120万,这事给所有运维人员敲响警钟!GHO文件作为系统镜像的"时间胶囊",藏着用户数据、系统配置等敏感信息,直接双击解压?用第三方工具暴力破解?这些操作就像在数字世界"裸奔"!

🔐 合规操作指南:三步解锁GHO文件的正确姿势

🛡️ 第一步:武器库升级(安全工具选型)

- ✅ 官方认证武器:Symantec Ghost Explorer(企业版需备案)

- 🔧 开源神器组合:

7-Zip(仅解压非敏感文件)+OSFMount(虚拟挂载) - ⚠️ 黑名单工具:火绒安全实验室监测到仿冒Ghost Explorer的"银狐"木马变种,下载认准官网数字签名!

💻 第二步:手术级操作流程

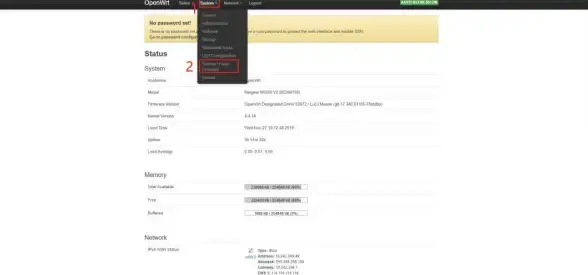

1️⃣ 环境隔离:用VMware创建加密虚拟机,网络设为"仅主机模式" 2️⃣ 镜像挂载:

# 命令行老司机专用 osfmount -a -t file -f windows.gho -o index=1

3️⃣ 权限管控:在组策略编辑器设置gpedit.msc,禁用USB重定向和剪贴板共享

🔍 第三步:数据勘探红线

- 📂 可浏览区域:系统分区(C:)、程序目录(Program Files)

- 🚫 死亡禁区:用户文件夹(Users)、注册表文件(SYSTEM.DAT)

- 🔎 智能识别:用Everything工具搜索

.key、.pwd等敏感后缀文件

🚀 高阶技巧:在合规框架下玩转数据

- 📜 审计模式:开启Windows事件查看器(eventvwr.msc),记录所有文件访问操作

- 🕵️ 数字取证:用FTK Imager生成哈希校验值,确保镜像完整性

- 🌐 跨境传输:通过CACTER邮件安全网关加密,附上数据出境安全评估报告

⚠️ 雷区警示:这些操作可能让你坐上被告席

1️⃣ ❌ 错误示范:把GHO文件发给第三方做"数据恢复" ✅ 正确做法:在本地隔离环境操作,用Veracrypt全盘加密 2️⃣ ❌ 致命操作:用DiskGenius直接修改镜像内的注册表 ✅ 安全替代:在虚拟机快照中测试,用差异磁盘记录修改 3️⃣ ❌ 违规行为:将提取的用户数据用于"大数据分析" ✅ 合规路径:通过数据脱敏平台(如阿里云DMS)处理

📅 每月安全日历:7月必做清单

- 🗓️ 7月8日:微软补丁日(重点修复CVE-2025-49719漏洞)

- 📊 7月15日:检查GHO文件访问日志(留存180天是等保三级硬指标)

- 🔄 7月30日:更新安全启动证书(2026年6月大限将至)

💡 未来预警:当GHO遇上AI安全

某金融公司已试点用AI自动识别GHO文件中的敏感字段,准确率达98.7%!建议提前布局:

- 🤖 部署AI审计员:用AWS SageMaker训练数据分类模型

- 🔐 隐私计算方案:尝试华为联邦学习平台,实现"数据不动模型动"

📌 终极口诀:合规操作三原则——"不落地、不越界、可追溯"!在数字安全战场,遵守规则才是最高级的生存技能,下次遇到GHO文件,先摸摸口袋里的合规证书还在吗?😉

(数据来源:国家网信办2025年7月公告、微软安全响应中心、火绒安全实验室2025年7月威胁情报)

本文由 云厂商 于2025-07-31发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/491863.html

发表评论