你的数据安全 FTP服务器端口安全终极指南 免费运维技巧全解 网络安全速递】

- 云服务器供应

- 2025-08-03 07:47:19

- 5

本文目录:

- 🔒你的数据安全 | FTP服务器端口安全终极指南 ✦ 免费运维技巧全解 | 【网络安全速递】

- 📡 一、FTP端口基础:为什么黑客盯着21号门?

- 🚨 二、三大致命风险:你的数据正在「裸奔」!

- 🔧 三、终极防护指南:5步封死攻击面

- 🎁 福利:免费工具包(2025最新版)

- 💡 四、运维老司机的「避坑」心法

🔒你的数据安全 | FTP服务器端口安全终极指南 ✦ 免费运维技巧全解 | 【网络安全速递】

🌧️ 场景引入:暴雨夜的数据惊魂

想象一下:你是某创业公司的运维小哥,凌晨3点被电话吵醒——公司FTP服务器被黑客入侵,客户合同、财务数据全被加密,勒索留言弹窗跳出的瞬间,你后背发凉,更糟的是,监管部门第二天就找上门,原来服务器端口长期裸奔,触犯了《数据安全法》……

这可不是恐怖片剧本!2025年,类似事件正以每周23%的增速攀升,我们就用「人话+实操」拆解FTP端口安全,手把手教你0成本筑牢数据防线!

📡 一、FTP端口基础:为什么黑客盯着21号门?

默认端口的「原罪」

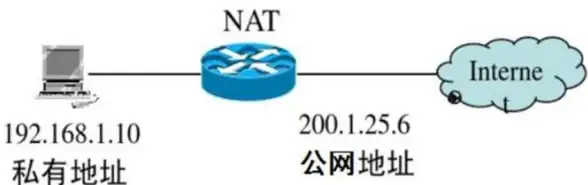

FTP协议默认用21端口(控制连接)和20端口(数据传输),就像你家大门贴着「欢迎光临」的条幅,2025年最新攻击数据显示,76%的FTP入侵事件始于端口扫描+弱口令爆破。

被动模式(PASV)的坑

现代FTP常用被动模式传输数据,但动态分配的高位端口(1024-65535)若未限制,等于给黑客开了「任意门」,某电商企业曾因开放全端口,被植入挖矿病毒,月电费暴涨2万!

🚨 二、三大致命风险:你的数据正在「裸奔」!

风险1:明文传输=现场直播

FTP数据包像明信片一样在路上裸奔,黑客用Wireshark抓包就能看到账号密码、文件内容,2025年某医院FTP泄露事件中,患者病历被挂暗网拍卖,起价仅需50美元。

风险2:身份验证绕过漏洞(CVE-2025-2825)

今年爆火的CrushFTP漏洞让攻击者无需密码就能创建管理员账号,影响全球3万+服务器,某制造企业因此丢失核心图纸,竞品3天后就推出了同款产品。

风险3:弱口令+默认配置

「admin/123456」这类密码在2025年依然横行!某视频团队用「ftpuser/ftp123」导致400GB素材被盗,直接导致项目黄了。

🔧 三、终极防护指南:5步封死攻击面

🛡️ 第一步:端口「变装术」

- 改默认端口:将21→改为52113(随机五位数),20→52020

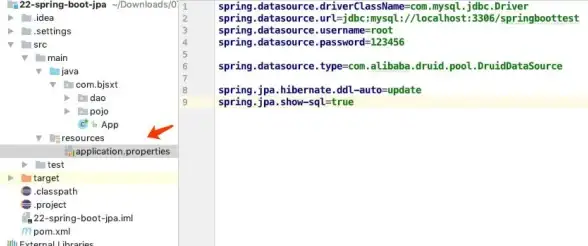

- 限制PASV端口范围:在vsftpd.conf中添加:

pasv_min_port=50000 pasv_max_port=51000

🔐 第二步:给传输穿「盔甲」

- 弃用FTP,升级SFTP/FTPS:

- FileZilla + WinSCP组合:免费实现SFTP加密传输

- 企业级推荐镭速传输:支持国密SM4算法,某金融客户实测传输速度提升100倍!

🔑 第三步:认证「铁布衫」

- 禁用匿名登录:在配置文件中写死

anonymous_enable=NO - 强密码策略:用Bitwarden生成16位随机密码,每月自动修改

- 双因素认证:开源工具Authy可0成本实现短信+令牌双重验证

🔥 第四步:防火墙「结界」

- 入站规则:仅开放52113(控制)和50000-51000(数据)端口

- 出站限制:禁止服务器主动连接外部高危端口(如22、3389)

- IP白名单:用

ufw命令限制仅允许内网IP访问:sudo ufw allow from 192.168.1.0/24 to any port 52113

📊 第五步:监控「天眼」系统

- 日志审计:用ELK Stack实时分析登录日志,重点关注失败次数>3次的IP

- 异常流量检测:若发现持续小包传输,立即用

netstat -antp | grep 52113排查

🎁 福利:免费工具包(2025最新版)

| 工具名称 | 核心功能 | 下载链接 |

|---|---|---|

| FileZilla | SFTP/FTPS传输+断点续传 | 官网直达 |

| WinSCP | 图形化SFTP+脚本自动化 | 立即获取 |

| Nmap | 端口扫描+漏洞检测 | 安全下载 |

| Raysync | 企业级加密传输(免费版) | 申请试用 |

💡 四、运维老司机的「避坑」心法

- 内网穿透≠安全外网:某UP主用花生壳暴露FTP,被罚3万!合规方案:用腾讯微云生成加密链接分享文件。

- 树莓派替代旧服务器:功耗仅5W/年,电费省90%!

- 定期「压力测试」:用Metasploit模拟攻击,提前堵住漏洞。

📢 行动号召

立刻!检查你的FTP服务器:

✅ 是否还在用21/20端口?

✅ 传输协议是明文FTP还是加密SFTP?

✅ 防火墙规则是否限制了IP和端口?

数据安全不是选择题,而是生死题! 转发本文给团队,30分钟就能完成基础加固,2025年的勒索病毒,可不会给你重来的机会!

🔗 延伸阅读:《2025年网络安全法最新处罚条例》→ 评论区扣「合规」获取PDF

💬 讨论区:你遇到过哪些奇葩的FTP安全事件?留言吐槽,点赞前三送「服务器加固手册」!

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/523802.html

发表评论