上一篇

风险 精准防护 安全警示】ThinkPHP源码泄露高发!操作流程风险全解析

- 云服务器供应

- 2025-08-03 18:45:15

- 3

🔥【风险警报】ThinkPHP源码泄露高发!操作流程风险全解析🔥

📅 2025年8月安全动态追踪:

近期网络安全报告显示,ThinkPHP框架因代码管理疏忽、服务器配置错误及黑客攻击,已成为源码泄露的重灾区,攻击者利用SQL注入(如CVE-2025-1735)、文件包含漏洞等手法,直取数据库敏感信息,甚至上传恶意代码控制服务器,导致业务崩溃或核心算法泄露。

🔍 源码泄露风险点全解析:

-

输入验证漏洞:

- ❌ 开发者若直接将用户输入拼接到SQL语句(如

$pid未过滤),将引发SQL注入风险。 - ✅ 防护姿势:使用参数绑定或预处理语句,

$data = Db::name('productdata')->where('pid', $pid)->find(); // 安全写法

- ❌ 开发者若直接将用户输入拼接到SQL语句(如

-

文件权限失控:

- ❌ PHP文件权限若设为全局可读(如777),攻击者可直接下载源码。

- ✅ 防护姿势:设置文件权限为644,目录权限为755,敏感文件(如数据库配置)存放在非Web目录。

-

日志与调试暴露:

- ❌ 生产环境开启

SHOW_PAGE_TRACE会暴露执行细节,甚至泄露SQL语句。 - ✅ 防护姿势:关闭调试模式,修改

config.php中的'SHOW_PAGE_TRACE' => false。

- ❌ 生产环境开启

-

依赖漏洞利用:

- ❌ 旧版PHP(如5.4.X)存在已知漏洞,易遭攻击。

- ✅ 防护姿势:升级至PHP 8.1.33+以修复CVE-2025-1735等高危漏洞,并定期用工具扫描代码。

🛡️ 精准防护指南:给代码穿上“防弹衣”!

-

输入验证强化:

对用户输入进行严格过滤,避免字符串拼接,使用参数化查询。

-

文件权限锁死:

- 通过

.htaccess或服务器配置限制文件访问,禁止敏感文件暴露。

- 通过

-

日志与调试关闭:

生产环境务必关闭调试模式,避免日志泄露。

-

依赖更新与审计:

定期更新PHP及框架版本,使用静态代码分析工具(如RIPS)扫描漏洞。

-

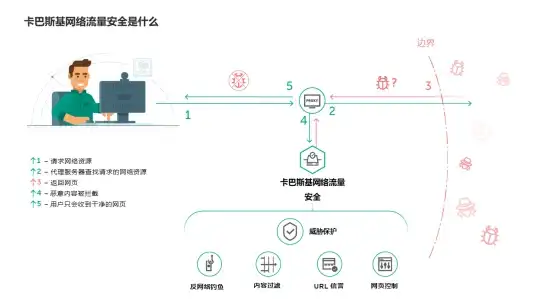

网络防御加固:

部署WAF拦截SQL注入,限制SOAP接口请求体大小,防止DoS攻击。

📊 操作流程风险全解析:

- 环境搭建阶段:

- ❌ 使用旧版PHP易遭已知漏洞攻击。

- ✅ 推荐PHP 8.1+并启用OPcache加速。

- 伪静态配置:

- ❌ 错误配置可能导致404页面暴露框架指纹。

- ✅ 正确设置URL重写规则,隐藏框架特征。

- 数据库操作:

- ❌ 明文存储密码或硬编码API密钥。

- ✅ 使用加密配置(如

openssl_encrypt)并分离敏感信息到环境变量。

🚨 紧急行动建议(2025年8月窗口期):

- 对所有ThinkPHP项目进行代码审计,重点检查未过滤的输入点和日志泄露。

- 升级服务器防火墙,拦截CVE-2025-XXXX高危漏洞的扫描攻击。

- 培训开发团队识别“破解版工具”陷阱(如伪装成Clash代理的盗号木马)。

💡 趣味小贴士:

- 🎣 黑客常用“钓鱼页面”模仿“中考成绩查询”,家长需警惕。

- 🔑 密码建议:

Tj@2025!中考(大小写+符号+数字+关联事件),每季度更换一次。

🔥 :ThinkPHP源码泄露风险高发,但通过输入验证、权限控制、依赖更新等精准防护措施,可有效降低风险,转发这篇文章,让更多开发者穿上“技术防护+意识防范”的数字铠甲!

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/528022.html

发表评论