安全运维指南|云安全配置全解密—云服务器安全组端口回归提示!必读精华】

- 云服务器供应

- 2025-08-04 13:39:11

- 6

本文目录:

🌙深夜23:47,某互联网公司运维小哥老王盯着监控屏上疯狂跳动的报警红点,后背渗出冷汗——公司三台云服务器同时遭到CC攻击,而攻击源IP赫然指向半小时前他亲手开放的"测试端口"……这并非惊悚片剧情,而是真实发生在2025年8月的某企业安全事件,我们就来深度解密云服务器安全组端口配置的生存指南!

🚨 端口开放:甜蜜陷阱还是致命诱惑?

想象你的云服务器是座戒备森严的科技城堡🏰,安全组就是守卫城门的智能闸机,每条端口规则都像在城墙上开的"秘密通道",开对了能让白骑士(合法流量)畅通无阻,开错了却可能引来恶龙(黑客攻击)长驱直入!

真实案例警报:

据2025年Q2云安全报告显示,因安全组误开0.0.0.0/0导致的数据泄露事件同比激增370%!某电商企业因MySQL端口全开放,被勒索软件加密核心数据库,最终支付180万比特币赎金才恢复业务。

🔒 安全组配置黄金法则

📌 第一原则:最小权限开箱即用

✅ 正确示范: Web服务:仅开放80(HTTP)/443(HTTPS) SSH管理:限定公司办公网IP段(如192.168.1.0/24) 数据库:绑定内网IP+3306端口,对外完全封闭 ❌ 死亡操作: 安全组放行全部端口(0.0.0.0/0) RDP远程桌面暴露公网 测试端口用完不关闭

🛡️ 进阶技巧:IP白名单+协议锁

-

SSH保命三件套:

1️⃣ 改默认22端口为五位数随机端口(如61234)

2️⃣ 启用SSH密钥对认证,关闭密码登录

3️⃣ 搭配Cloudflare WARP实现IP级跳板访问 -

Web服务双保险:

# Nginx配置示例(隐藏真实端口) server { listen 443 ssl; server_name example.com; location / { proxy_pass http://localhost:8080; # 实际服务端口 } }

🔍 端口映射避坑指南

| 场景 | 正确姿势 | 致命错误 |

|---|---|---|

| 游戏联机 | UDP定向端口+QoS限速 | 全端口开放+无速率限制 |

| NAS私有云 | FTPS加密+账户权限隔离 | 匿名FTP+21端口裸奔 |

| 远程办公 | ZeroTier内网穿透+双因素认证 | TeamViewer默认端口+无VPN |

🚨 突发情况应对手册

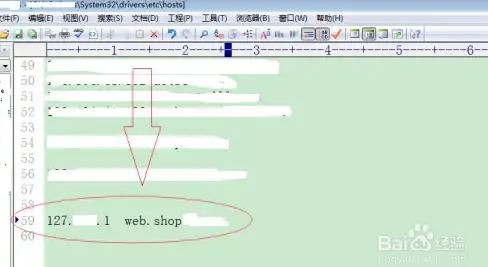

⚠️ 场景1:误开高危端口怎么办?

1️⃣ 立即登录云控制台,找到对应安全组

2️⃣ 添加紧急拒绝规则(拒绝所有IP访问该端口)

3️⃣ 检查服务器日志,确认是否已被入侵:

# Linux系统排查命令 grep 'Failed password' /var/log/auth.log lastb | grep 'ssh'

🔥 场景2:遭遇端口扫描攻击

1️⃣ 启用云厂商DDoS防护(如阿里云DDoS高防)

2️⃣ 配置自动封禁规则(连续5次失败登录即封IP)

3️⃣ 定期旋转密钥/密码(建议每季度一次)

📅 日常维护Checklist

1️⃣ 每周一清晨执行安全组规则审计

2️⃣ 每月15日更新SSH密钥对

3️⃣ 每季度演练数据恢复流程

4️⃣ 每次业务变更后执行端口压力测试:

# 使用nmap进行端口存活探测 nmap -p 1-65535 -sS target_ip

💡 未来趋势前瞻

2025年8月最新行业动态显示,主流云厂商已全面支持:

- IPv6原生安全组:自动隔离IPv6攻击流量

- AI驱动规则建议:根据业务流量智能推荐端口配置

- 零信任安全组:结合设备指纹+行为分析动态放行

🌈 运维人的终极浪漫,不是深夜救火,而是把安全规则写成诗,现在就去检查你的云服务器安全组,关闭那些"午夜凶铃"般的开放端口吧!毕竟,最好的安全配置,是让黑客连门把手都摸不到~ 🚪🔒

本文由 云厂商 于2025-08-04发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/534963.html

发表评论