🔥系统防护必看|ARP病毒终结攻略|网络安全实用指南】详解补丁更新与高效查杀

- 服务器推荐

- 2025-08-01 10:08:12

- 6

🔥【系统防护必看】ARP病毒终结攻略:从补丁更新到高效查杀的实战指南🛡️

场景引入:周末追剧突然卡成PPT?可能是ARP病毒在搞鬼!

周末晚上,你正瘫在沙发上追《庆余年3》,突然屏幕一黑,网络断开!重启路由器、刷新网页……折腾半天才发现,原来是公司/学校/家里的局域网被ARP病毒攻击了!这种专挑局域网下手的“网络刺客”,轻则让你频繁掉线,重则盗取账号密码,甚至让整个网络瘫痪,别慌,今天就教你三招终结ARP病毒,附赠2025年最新防护技巧!👇

第一招:补丁更新——给系统穿上“防弹衣”

💻 为什么补丁这么重要?

ARP病毒最爱钻系统漏洞的空子!微软曾紧急发布MS06-014和MS07-017补丁,专门封堵ARP攻击入口,2025年的今天,Windows系统已能通过自动更新智能推送补丁,但仍有三大注意事项:

1️⃣ 手动检查更新:设置→更新与安全→检查更新,确保所有“重要更新”已安装。

2️⃣ 路由器固件升级:登录路由器后台(通常为192.168.1.1),在“系统工具”中升级到最新固件,防止病毒从源头入侵。

3️⃣ 关闭危险共享:在“网络和共享中心”中关闭“文件共享”和“打印机共享”,减少攻击面。

第二招:双向绑定——给网络加上“物理锁”

🔒 原理大揭秘

ARP病毒通过伪造IP-MAC地址欺骗电脑和路由器,双向绑定就是让它们“记住彼此的真实长相”,操作只需三步:

1️⃣ 查本机IP+MAC:Win+R输入cmd,执行ipconfig /all,记录IPv4地址和物理地址(如00-1A-2B-3C-4D)。

2️⃣ 绑定路由器:登录路由器,在“ARP绑定”或“静态地址分配”中添加本机IP和MAC。

3️⃣ 电脑绑定网关:在CMD中执行arp -s 192.168.1.1 00-AA-BB-CC-DD-EE(替换为你的网关IP和MAC)。

💡 2025年新工具推荐:

- 360局域网防护:开启“ARP防火墙”,自动拦截欺骗包。

- 聚生网管:一键绑定全网IP-MAC,还能监控异常流量。

第三招:高效查杀——病毒清零实战手册

🔥 三步定位攻击源

1️⃣ 看日志:在360防护界面点击“查看详细日志”,找到频繁发送ARP包的MAC地址。

2️⃣ 抓包分析:使用“科来网络分析仪”或Wireshark,过滤ARP协议,锁定可疑IP。

3️⃣ 物理排查:对比路由器ARP表,找到与异常MAC匹配的设备,拔网线断网!

🗡️ 手动清理病毒文件

若杀毒软件失效,试试终极操作(操作前务必备份数据!):

1️⃣ 删除病毒驱动:设备管理器→查看→显示隐藏设备→卸载“NetGroup Packet Filter Driver”。

2️⃣ 终结病毒进程:任务管理器→结束“LOADHW.EXE”“nwizwmgjs.exe”等可疑进程。

3️⃣ 清理注册表:Win+R输入regedit,删除HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services下的npf键值。

2025年最新防护趋势:AI预警+零信任网络

🚀 黑科技加持:

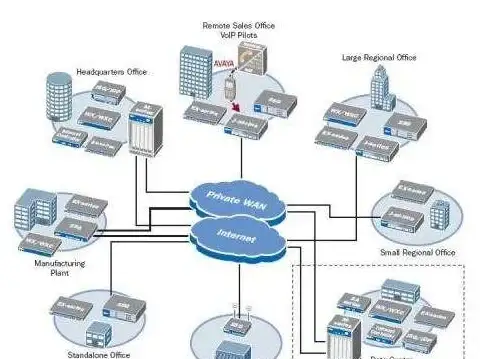

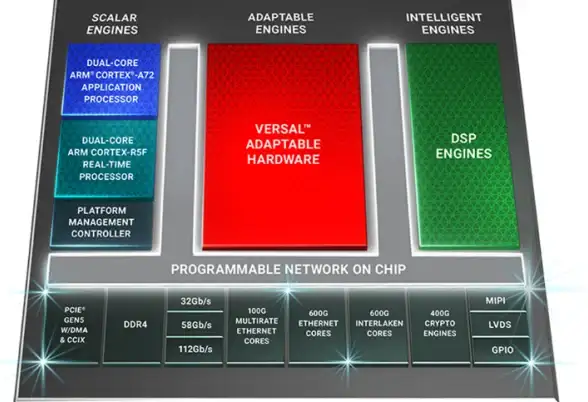

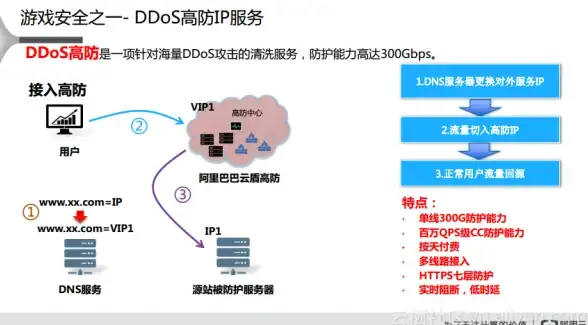

- AI行为分析:华为、思科等厂商已推出AI驱动的网络安全设备,能实时识别ARP异常流量。

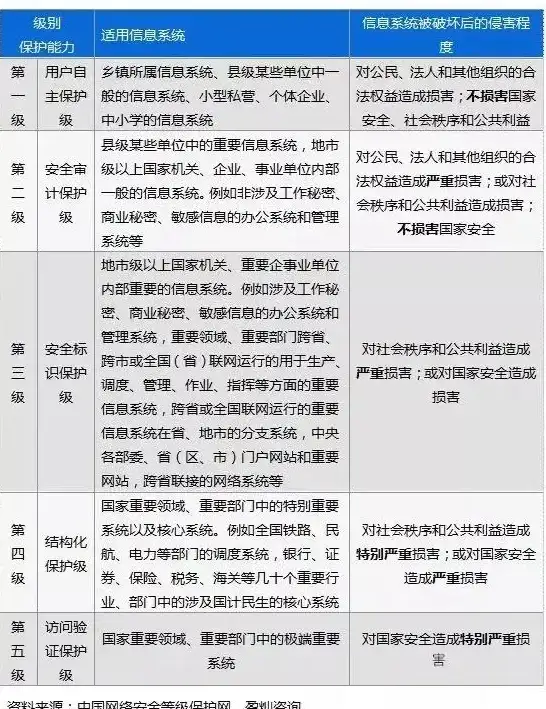

- 零信任架构:默认不信任任何设备,即使内网机器也需验证身份,彻底杜绝“内鬼”攻击。

总结口诀:

“补丁常更新,绑定要双向;日志勤查看,异常早清仓;AI来助力,网络更安康!”

赶紧收藏这篇攻略,下次遇到ARP病毒,你就是朋友圈的“网络救世主”!💪

本文由 云居乙未 于2025-08-01发表在【云服务器提供商】,文中图片由(云居乙未)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/504003.html

发表评论