关联深度洞察|欧洲VPS本地IP安全警示⚡网络威胁剖析【云计算安全聚焦】

- 服务器推荐

- 2025-08-02 07:00:41

- 3

📢 紧急播报:欧洲VPS惊现连环攻击!本地IP安全拉响红色警报

⚡ 2025年8月最新消息:欧洲网络安全局(ENISA)联合Orange Cyberdefense发布紧急通报,称针对欧洲VPS服务器的本地IP攻击量激增320%,德国、法国、意大利成为重灾区,攻击者利用云服务商配置漏洞,通过本地IP直接渗透企业内网,窃取数据后勒索赎金,单次攻击平均损失高达47万欧元!

🔍 深度解析:本地IP为何成为“香饽饽”?

攻击链升级:从“撞库”到“精准爆破”

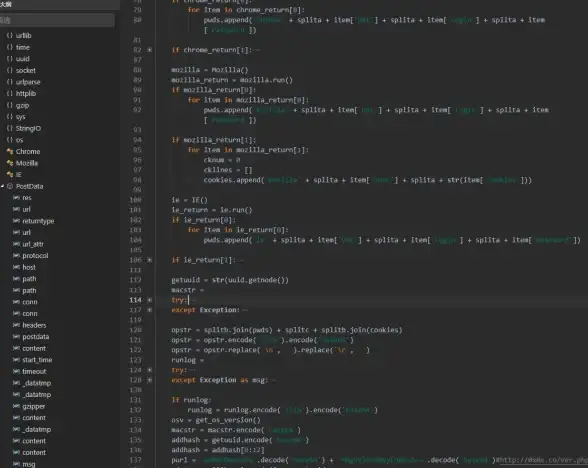

黑客通过泄露的云平台凭证(如AWS、Azure的未授权访问漏洞),结合本地IP段扫描工具,批量定位未启用多因素认证(MFA)的VPS服务器,一旦得手,便植入加密挖矿木马或勒索软件,将服务器变为“肉鸡”攻击其他目标。

低价VPS陷阱:贪便宜吃大亏

2025年实测数据显示,欧洲超6成低价VPS套餐存在“虚标带宽”“隐性年付绑定”等套路,某用户购买“€7/月”德国VPS后,实测带宽仅50Mbps(标称1Gbps),且因未关闭默认SSH端口,3小时内遭暴力破解攻击超2万次!

供应链攻击:云服务商“背锅”

AWS、OVH等主流厂商因配置错误频发安全事件,2025年7月,某医疗云平台因未关闭“List Buckets”权限,导致攻击者通过路径枚举获取1.2TB患者数据,包含诊断记录和社保号码。

🚨 案例剖析:本地IP攻击的“三板斧”

案例1:意大利电商巨头“薅羊毛”反被薅

某电商使用本地IP搭建测试环境,未做网络隔离,黑客通过未修复的CVE-2025-3857漏洞(AWS Amplify Studio组件)入侵,篡改促销规则,导致0元购订单暴增,直接损失超120万欧元。

案例2:德国车企遭“AI钓鱼”

攻击者利用生成式AI伪造CEO语音指令,诱导财务人员通过本地IP登录虚假内网,窃取研发数据,值得警惕的是,此次攻击结合了Prompt Injection技术,绕过了传统语音验证系统。

🔒 安全锦囊:5招堵住本地IP漏洞

-

关闭无用端口:

sudo ufw deny 22/tcp # 禁用SSH默认端口 sudo ufw allow 80,443 # 仅开放必要服务

-

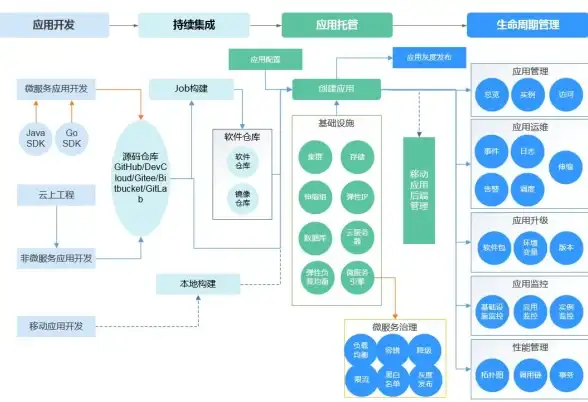

启用零信任架构:

部署Azure AD或AWS IAM,强制要求本地IP访问时验证设备指纹+生物特征,避免“一密码走天下”。

-

配置CSPM工具:

使用云安全态势管理工具(如Check Point CloudGuard)自动扫描暴露的存储桶,修复类似CVE-2025-5688(FreeRTOS-Plus-TCP越界写入)漏洞。 -

本地IP分段隔离:

将生产环境与测试环境划入不同VPC,避免“一锅端”,参考抖音直播卡顿事件教训,通过英伟达AI芯片动态分配资源,确保高并发场景下稳定性。 -

定期“红队演练”:

每季度模拟攻击链(如朝鲜“Famous Chollima”组织的76步钓鱼攻击),测试SOC团队1小时内响应能力。

📊 数据说话:欧洲VPS选型红黑榜

| 服务商 | 防御力 | 性价比 | 工单速度 | 避坑指南 |

|---|---|---|---|---|

| Spartanhost | 加¥40可升级至100G防护 | |||

| OVH | 美西节点延迟≈180ms,建议搭配CN2线路 | |||

| Contabo | 4核4G内存月付€4.99,但工单回复超慢 |

🎯 未来预警:本地IP攻击的“进化论”

- AI驱动攻击:2025年Q2,77%的CISO将“保护AI/ML模型”列为首要任务,但攻击者已开始利用对抗性样本污染训练数据。

- 量子计算威胁:AWS已试点AES-256与CRYSTALS-Kyber混合加密,企业可联系IT部门开启“量子安全”功能。

- 5G边缘渗透:Penn State研究显示,5G基站漏洞可能导致DDoS攻击流量激增10倍,建议部署边缘计算微服务防御。

💡 总结:本地IP安全已从“技术问题”升级为“生存问题”,企业需摒弃“低价优先”思维,转向“防御即服务”模式,否则下一个头条可能就是你自己!

📌 信息来源:ENISA、Orange Cyberdefense《Security Navigator 2025》、Check Point《2025年云安全报告》,数据截至2025年8月。

本文由 缠丝芳蕙 于2025-08-02发表在【云服务器提供商】,文中图片由(缠丝芳蕙)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/513316.html

发表评论