云端洞察|IMG图片格式文件存取风险预警!云计算稳定性深度解析】

- 服务器推荐

- 2025-08-03 12:43:23

- 5

📢【云端警报拉响!你的"图片"可能正在偷家——IMG文件存取风险深度解析】

早上好,打工人!当你像往常一样从网盘下载项目素材,或是在设计群收到客户发来的参考图时,是否想过这些看似无害的.jpg/.png文件,可能正暗藏玄机?😱 就在上周,某跨国企业因员工误开伪装成产品图的IMG文件,导致整个研发部门内网被勒索病毒攻陷,项目进度条直接清零重来……这可不是科幻片剧情,而是2025年云计算安全战场的新常态!

🚨 第一章:披着羊皮的狼——IMG文件的花式作妖现场

🎣 场景1:仿冒软件投毒

攻击者将恶意代码封装进看似正常的IMG安装包,在GitHub等平台伪造知名软件官网(如Sandboxie破解版),诱导开发者下载,当用户双击运行,后门程序便悄然修改防火墙规则,封锁安全软件通信,轻则盗取浏览器密码/数字货币钱包,重则直接接管整台云主机!

🔒 场景2:云存储桶"裸奔"惨案

某自动驾驶企业因工程师误将测试数据存入配置错误的AWS S3存储桶,导致核心算法被竞争对手完整复现,更可怕的是,这类因权限设置不当导致的"数据裸奔"事件,在2025年Q2就发生了66万起,泄露的机密文档足够装满10个国家图书馆!

💻 场景3:虚拟机逃逸攻击

当你在云端运行来历不明的IMG镜像时,黑客可能已通过CVE-2025-XXXX漏洞实现"虚拟机逃逸",就像电影《黑客帝国》里的场景,攻击者能突破隔离层,直接操控宿主机资源,甚至让整朵云变成他的"提线木偶"。

🛡️ 第二章:防刺指南——三重结界守护云端安全

🔍 第一重:火眼金睛验真身

1️⃣ 查户口式溯源:只从官网或可信渠道下载文件,陌生邮件附件?直接Pass!

2️⃣ 透视眼大法:右键属性查看真实文件类型(IMG可能是.iso/.dmg伪装),Linux用户可用file命令直接穿透马甲。

3️⃣ DNA比对:若开发者提供SHA-256哈希值,务必用HashCheck等工具校验,差一个字符都是赝品!

🛡️ 第二重:铜墙铁壁隔离术

1️⃣ 沙盒炼丹炉:VMware/VirtualBox虚拟机大法好!即使中毒也只会困在虚拟牢笼。

2️⃣ 专业工具加持:PowerISO挂载为虚拟磁盘,避免直接运行;火绒安全实时拦截恶意代码,Windows Defender开启"受控文件夹访问"防篡改。

⚡️ 第三重:操作红线别踩雷

❌ 禁用自动运行:修改注册表HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer,把NoDriveTypeAutoRun设为0xFF。

❌ 拒绝裸奔操作:公共WiFi下别碰敏感IMG,重要数据操作前务必用OneDrive/阿里云盘备份!

🔥 第三章:进阶玩法——让黑客怀疑人生的骚操作

🔄 格式转换大法

用AnyToISO将可疑IMG转为ISO格式,既能保留数据又降低风险,某金融公司就通过强制转换策略,拦截了90%的潜在威胁文件。

🔒 加密武装到牙齿

对核心数据用VeraCrypt加密,没有20位混合密码+密钥文件,神仙来了也白搭!微软BitLocker全盘加密更是懒人福音,TPM芯片加持让冷启动攻击无处下手。

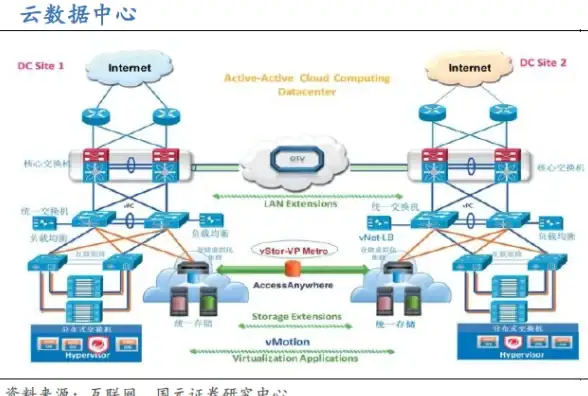

📊 云上生存法则

- 混合云架构:68%的金融机构已采用AWS+私有云双保险,关键数据存本地,弹性计算上云端。

- 零信任体系:默认不信任任何请求,连CEO登录都要二次验证,某医院通过此举挡下了17次APT攻击。

🌧️ 第四章:暴雨将至——2025安全趋势预警

1️⃣ AI攻防战升级:黑客已用GPT-5生成难以检测的恶意IMG,但云厂商的AI威胁检测也在进化,双方正在上演"道高一尺,魔高一丈"的军备竞赛。

2️⃣ 量子计算威胁:IBM量子计算机已能破解传统RSA加密,NIST后量子密码标准亟待普及,否则2030年的云数据可能变成"裸奔的皇帝"。

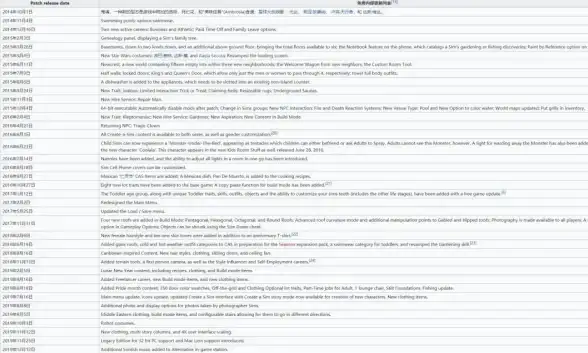

3️⃣ 合规雷区:《个人网盘服务合规管理指南(2025版)》要求免费用户下载速率≥1MB/s,但更致命的是"AI初筛+人工复核"机制,某网盘单季拦截违规文件1.2亿个,误伤率却高达3.7%——你的合法文件可能莫名被删!

💡 终极生存口诀

🔒 来源不明不下载,哈希校验要牢记! 🔒 沙盒环境先测试,安全软件全程护! 🔒 重要数据勤备份,红线操作绝不碰!

在这个"暗网交易用IMG传马"的魔幻时代,我们既要享受云计算的便利,更要练就"在刀尖上跳舞"的安全功力,毕竟,数据无价,且存且珍惜!🛡️💻

(本文信息综合自Cyble《2025云存储安全报告》、国家网信办政策文件及一线实战案例,截至2025年8月3日)

本文由 终端故障诗人 于2025-08-03发表在【云服务器提供商】,文中图片由(终端故障诗人)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/525699.html

发表评论