上一篇

缓存安全|漏洞防护 Redis缓存中的安全隐患与常见redis缓存漏洞解析

- 问答

- 2025-08-02 09:22:50

- 3

缓存安全 | 漏洞防护:Redis缓存中的安全隐患与常见漏洞解析

最新动态(2025年8月)

某知名电商平台因Redis缓存配置不当导致数千万用户数据泄露,攻击者利用未授权访问漏洞获取了用户会话信息,引发广泛关注,这一事件再次提醒我们,Redis作为高性能缓存数据库,若安全防护不足,可能成为黑客入侵的突破口。

Redis缓存的安全隐患

Redis以其高性能和简单易用著称,但默认配置往往存在诸多安全隐患,以下是常见的几类问题:

未授权访问漏洞

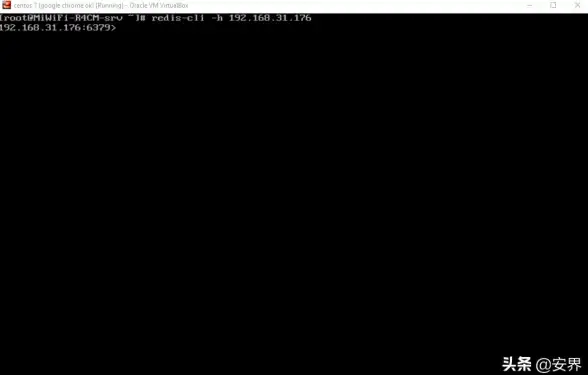

问题描述:Redis默认情况下不开启认证(requirepass),且默认监听所有网络接口(0.0.0),导致攻击者可远程连接并执行任意命令。

攻击场景:

- 攻击者通过

redis-cli -h <目标IP>直接连接未授权Redis实例。 - 利用

CONFIG SET修改持久化路径,写入恶意SSH公钥或WebShell。

防护措施:

- 启用认证:在

redis.conf中设置requirepass <强密码>。 - 限制访问IP:通过防火墙或Redis的

bind指令仅允许可信IP访问。 - 禁用高危命令:使用

rename-command禁用FLUSHALL、CONFIG等危险指令。

数据持久化导致的敏感信息泄露

问题描述:Redis默认开启RDB/AOF持久化,若缓存中存储了敏感数据(如用户Token、密码),可能被攻击者通过文件读取方式窃取。

攻击场景:

- 攻击者访问

dump.rdb或appendonly.aof文件,获取历史缓存数据。 - 利用

SAVE或BGSAVE强制生成持久化文件,再通过文件下载漏洞获取。

防护措施:

- 避免存储敏感数据:如必须缓存,确保加密存储。

- 关闭持久化(如非必要):设置

save ""禁用RDB,或appendonly no关闭AOF。 - 限制文件权限:确保Redis数据目录仅对Redis进程可读写。

缓存穿透、击穿与雪崩

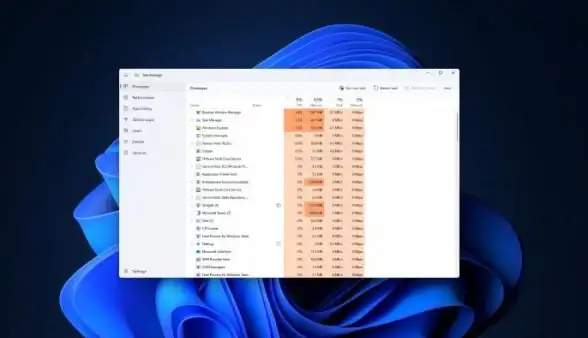

问题描述:恶意攻击或高并发场景下,缓存失效可能导致数据库压力激增,甚至服务瘫痪。

- 缓存穿透:查询不存在的数据(如恶意构造的非法ID),绕过缓存直击数据库。

- 缓存击穿:热点Key突然失效,大量请求瞬间涌入数据库。

- 缓存雪崩:大量Key同时过期,数据库负载骤增。

防护措施:

- 布隆过滤器(Bloom Filter):拦截非法请求,避免穿透。

- 互斥锁(Mutex Lock):防止击穿,仅允许一个线程重建缓存。

- 随机过期时间:避免雪崩,如设置

基础过期时间 + 随机值。

主从复制漏洞

问题描述:Redis主从同步未加密,攻击者可劫持复制流量或注入恶意数据。

攻击场景:

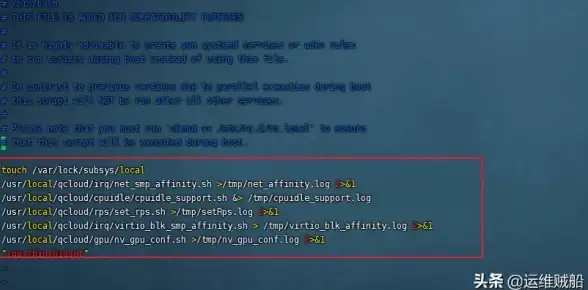

- 中间人攻击(MITM)窃取或篡改同步数据。

- 恶意从节点通过

SLAVEOF指令成为主库副本,获取全部数据。

防护措施:

- 启用TLS加密:配置

tls-port和tls-auth-clients。 - 限制从节点IP:通过

replica-announce-ip和防火墙规则控制访问。

Redis安全最佳实践

- 最小化网络暴露:仅开放必要端口,禁用公网监听。

- 强制认证与访问控制:启用密码认证,限制高危命令。

- 数据加密与脱敏:敏感信息加密存储,避免明文缓存。

- 监控与日志审计:记录异常访问,实时告警未授权操作。

Redis的高性能是一把双刃剑,错误配置可能让缓存系统变成数据泄露的“后门”,通过合理的安全加固,才能确保其真正成为提升系统效率的利器。

本文由 丛觅柔 于2025-08-02发表在【云服务器提供商】,文中图片由(丛觅柔)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/514388.html

发表评论