上一篇

Redis安全 密码配置 踩坑Redis设置密码出现错误,redis设置密码错误

- 问答

- 2025-08-02 22:33:58

- 4

🔒 Redis安全必修课:密码配置踩坑实录(2025最新避坑指南)

📢 最新动态

根据2025年8月Redis官方安全通告,未配置密码的Redis实例仍是黑客攻击重灾区,某企业因默认空密码导致百万级用户数据泄露,别让你的Redis成为"裸奔"服务器!

为什么Redis密码非设不可?

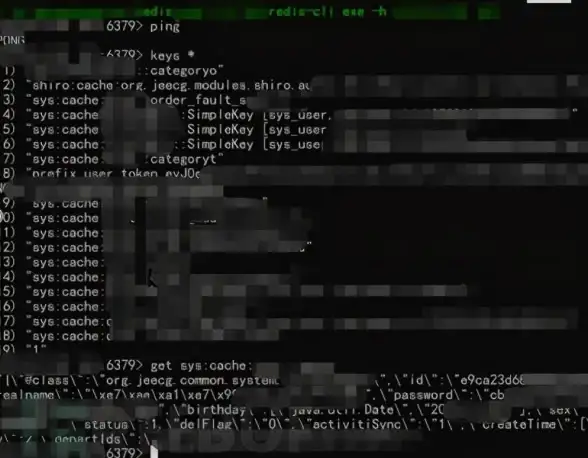

🚨 血泪案例:上周隔壁团队测试环境的Redis被植入挖矿脚本,只因用了默认配置,Redis默认无密码验证,黑客扫描到6379端口就能为所欲为:

- 清空你的数据库(

FLUSHALL警告!) - 插入恶意键值(比如

crackit后门) - 直接当跳板机入侵内网

💡 正确认知:生产环境必须设密码!即使在内网!

密码设置三大姿势(附防翻车指南)

姿势1️⃣ 配置文件永久生效

# 编辑redis.conf(路径可能不同) sudo vim /etc/redis/redis.conf # 找到这行并取消注释 requirepass 你的超级复杂密码 # 重启Redis生效 sudo systemctl restart redis

⚠️ 坑点预警:

- 密码别用

123456/redis等弱口令(黑客字典第一位!) - 改完配置必须重启,否则白忙活

姿势2️⃣ 命令行临时设置

redis-cli 127.0.0.1:6379> CONFIG SET requirepass "临时密码"

🔴 致命陷阱:

- 服务重启后密码失效!仅适合临时调试

- 别忘了立即修改配置文件,否则下次重启裸奔

姿势3️⃣ 启动时动态指定

redis-server --requirepass 你的密码

🌧️ 雨天小贴士:

- 适合Docker等容器化场景

- 但容易在命令行历史暴露密码,记得清除记录

密码设了却连不上?经典翻车现场

翻车1️⃣ 密码含特殊字符

# 密码里有@#!等符号时必须加引号 redis-cli -a 'p@ssw0rd!#2025'

💥 报错画面:

NOAUTH Authentication required.

👉 急救方案:用单引号包裹密码或URL编码特殊符号

翻车2️⃣ 忘记密码怎么办?

# 1. 找到配置文件里的requirepass行 # 2. 或者用--requirepass参数重启服务 # 3. 终极方案:停止服务→删除dump.rdb→重新配置

🔐 安全提醒:无备份情况下别乱删数据文件!

翻车3️⃣ 配置正确但依然拒绝连接

# 检查bind设置是否限制IP # 云服务器需配置安全组放行6379端口

🛑 典型症状:

Could not connect to Redis at 127.0.0.1:6379: Connection refused

2025年Redis安全进阶操作

✅ 多用户权限(Redis 6.0+特性):

# 创建只读账号 ACL SETUSER reader on >reader_pass ~* +@read

✅ 自动过期密码(企业版功能):

# 设置30天后过期的密码 AUTH SETKEY 密码 EXPIRE 30d

✅ 监控异常登录:

# 查看认证失败记录 redis-cli --no-auth-warning MONITOR | grep "AUTH failed"

终极检查清单

🔘 配置文件已永久修改

🔘 密码强度≥12位(字母+数字+符号)

🔘 防火墙限制访问IP

🔘 定期轮换密码(建议90天)

🔘 禁用CONFIG、FLUSHDB等危险命令

🎯 记住:Redis安全不是设个密码就完事,而是持续防护过程!遇到问题欢迎在评论区交流~

本文由 改雯丽 于2025-08-02发表在【云服务器提供商】,文中图片由(改雯丽)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/520267.html

发表评论