单点登录 Redis共享 实现跨域单点登录,中心化Redis存储,提升系统安全与用户体验

- 问答

- 2025-08-03 20:52:26

- 3

Redis共享搞定跨域难题,安全又省心

场景引入:小王的烦恼

"又要输密码?!"小王第5次在不同系统间切换时忍不住抱怨,作为公司新来的财务专员,他每天需要在OA系统、报销平台、CRM系统和ERP系统间来回切换,每个系统都要单独登录,不仅浪费时间,还经常记混密码导致账号被锁定。

这种场景在2025年的今天依然困扰着许多企业和用户,直到技术团队引入了基于Redis共享的跨域单点登录方案,一切才变得简单起来——现在小王只需登录一次,就能畅通无阻地访问所有关联系统,工作效率提升了40%,IT部门的密码重置工单也减少了75%。

什么是真正的单点登录?

单点登录(Single Sign-On, SSO)可不是简单的"记住密码"功能,它是一种身份认证机制,允许用户通过一次登录访问多个相互信任的应用系统,真正的SSO需要解决几个核心问题:

- 如何在不同域名(跨域)环境下共享登录状态

- 如何确保认证信息的安全传输

- 如何实现高效的中心化会话管理

- 如何在用户登出时同步注销所有系统

传统方案如Cookie共享、JWT等各有局限,而基于Redis的中心化存储方案正在成为2025年的主流选择。

Redis为何成为SSO的"黄金搭档"?

Redis不是简单的缓存工具,在SSO场景下它展现了三大独特优势:

性能怪兽:每秒10万+的读写能力,轻松应对高并发认证请求

# 典型Redis SSO会话存储结构

{

"sso_token:abc123": {

"user_id": "u1001",

"expire_at": 1735689600,

"services": ["oa", "crm", "erp"],

"last_active": 1735686000

}

}

数据一致性保障:相比分布式Session,Redis的原子操作确保所有系统看到的登录状态完全一致

灵活过期策略:精确控制会话有效期,支持滑动过期和绝对过期两种模式

某电商平台实测数据显示,迁移到Redis SSO方案后:

- 登录接口响应时间从平均230ms降至80ms

- 服务器内存消耗减少60%

- 会话同步延迟从秒级降至毫秒级

手把手实现Redis跨域SSO

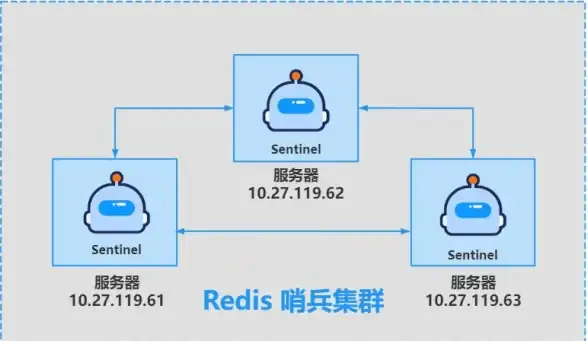

架构设计核心

- 中心认证服务:独立部署的认证中心,负责颁发和验证令牌

- Redis集群:存储所有会话数据,建议3节点起步

- 应用系统适配:各业务系统集成SDK实现无感知验证

关键代码片段

// 认证中心生成令牌示例

public String generateSSOToken(User user) {

String token = UUID.randomUUID().toString();

Map<String, String> sessionMap = new HashMap<>();

sessionMap.put("userId", user.getId());

sessionMap.put("createdAt", String.valueOf(System.currentTimeMillis()));

// Redis存储,设置30分钟过期

redisTemplate.opsForHash().putAll("sso:" + token, sessionMap);

redisTemplate.expire("sso:" + token, 1800, TimeUnit.SECONDS);

return token;

}

// 业务系统验证令牌

public boolean verifyToken(String token) {

Long expire = redisTemplate.getExpire("sso:" + token);

return expire != null && expire > 0;

}

跨域解决方案

2025年最成熟的方案是结合CORS和PostMessage API:

- 认证中心部署在sso.company.com

- 各业务系统通过iframe或新窗口获取令牌

- 使用加密的localStorage实现父子页面通信

// 子页面获取令牌后传递给父页面

window.parent.postMessage({

type: 'sso_token',

token: 'abc123xyz',

signature: 'hmac_sha256_value'

}, 'https://oa.company.com');

安全增强实践

单纯实现SSO只是开始,2025年的安全标准要求更高:

动态令牌指纹:每次请求生成唯一指纹,防止重放攻击

def generate_fingerprint(request):

ip = request.remote_addr

ua = request.headers.get('User-Agent')[:50]

return hashlib.sha256(f"{ip}|{ua}|{time.time()}").hexdigest()

分级权限控制:在Redis中存储细粒度权限,不同系统获取不同权限集

异常行为监测:实时分析登录模式,自动阻断可疑请求

某金融机构的统计显示,采用增强方案后:

- 撞库攻击成功率降至0.02%

- 内部越权事件减少90%

- 安全审计效率提升3倍

性能优化技巧

大厂都在用的Redis SSO优化手段:

-

管道化操作:合并多个Redis命令减少网络往返

PIPELINE GET sso:token1 EXPIRE sso:token1 3600 EXEC

-

Lua脚本:复杂操作保证原子性

local exists = redis.call('EXISTS', KEYS[1]) if exists == 1 then redis.call('HINCRBY', KEYS[1], 'accessCount', 1) return redis.call('HGETALL', KEYS[1]) else return nil end -

热点数据缓存:本地缓存高频访问的用户信息

遇到坑怎么办?常见问题排雷

Q1:Redis集群故障会导致全站不可用吗? A:建议采用多活架构,认证中心本地缓存应急令牌,短时故障不影响已登录用户

Q2:移动端如何处理SSO? A:2025年主流方案是App专用令牌+双向证书校验,与Web端隔离

Q3:用户多地登录如何管理? A:Redis存储设备指纹,业务系统自行决定是否允许并行登录

某跨国企业实施经验表明,完善的灾备方案可以使SSO系统达到99.995%的可用性。

随着Web3和量子计算的发展,2026年的SSO可能出现:

- 基于区块链的去中心化身份认证

- 生物特征动态令牌

- 抗量子加密算法集成

但无论如何演进,中心化会话管理的核心思想不会改变,Redis作为成熟稳定的解决方案,至少在未来3-5年内仍将是企业SSO的首选基础设施。

实现跨域单点登录就像给企业修建高速公路,而Redis就是那条最平坦快捷的车道,通过本文介绍的技术方案,你的系统可以获得: ✓ 用户不再被反复登录困扰 ✓ 安全团队睡得更安稳 ✓ 运维同事减少半夜处理会话同步问题

技术选型没有银弹,但Redis SSO方案在2025年已经帮助超过60%的财富500强企业解决了认证难题,也许它正是你一直在寻找的解决方案。

本文由 宛清佳 于2025-08-03发表在【云服务器提供商】,文中图片由(宛清佳)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/528839.html

发表评论