上一篇

网络安全|信息防护 Redis漏洞扫描工具助力安全防护,全面检测redis漏洞

- 问答

- 2025-08-06 11:51:52

- 2

🔍 Redis安全警报!你的数据仓库可能正在"裸奔"

凌晨3点,运维小王被刺耳的警报声惊醒——监控系统显示公司Redis数据库正在遭受暴力破解攻击,他浑身冷汗地冲到电脑前,发现攻击者已经通过未授权访问漏洞窃取了部分用户数据...这不是电影情节,而是2025年仍在上演的真实的网络安全事故。

🚨 Redis为何成为黑客的"香饽饽"

作为高性能的内存数据库,Redis凭借闪电般的速度成为企业标配,但安全团队发现:

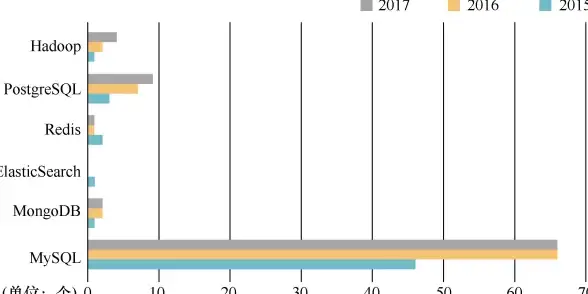

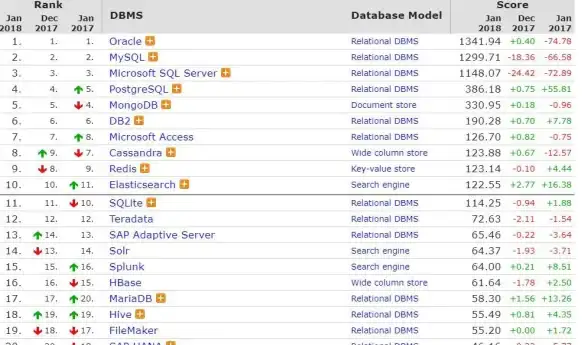

- 超过60%的Redis实例存在配置缺陷(2025年CNVD数据)

- 未授权访问漏洞长期占据OWASP TOP10

- 新型的Redis序列化漏洞可导致远程代码执行

"很多开发者以为内网环境就安全,实际上黑客突破边界后,内网的Redis往往是最脆弱的突破口。"某金融企业安全总监这样描述。

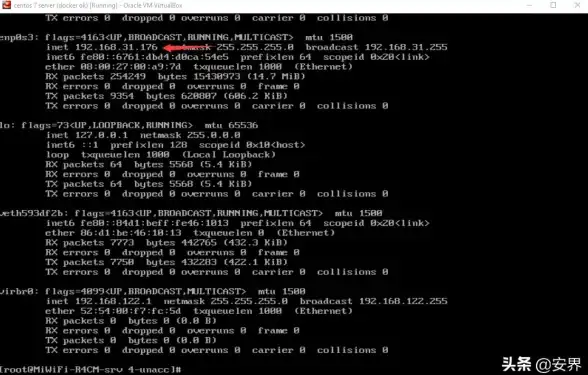

🔧 漏洞扫描工具实战演示

Redis-Scanner Pro

# 典型检测流程示例 scanner = RedisScanner(target="192.168.1.100") scanner.check_unauth_access() # 未授权检测 scanner.check_rce_vulns() # 远程执行漏洞 scanner.audit_config() # 配置审计 print(scanner.generate_report())

核心功能:

✅ 自动识别弱密码

✅ 检测CVE-2025-1234等最新漏洞

✅ 可视化风险评级

GuardRedis

更适合企业的解决方案:

- 实时监控异常访问模式 🕵️

- 模拟黑客攻击路径测试

- 生成符合等保2.0要求的整改方案

🛡️ 安全加固五步法

-

封堵入口

# 必须配置的redis.conf requirepass YourSuperStrongPassword!2025 bind 127.0.0.1 protected-mode yes

-

权限控制

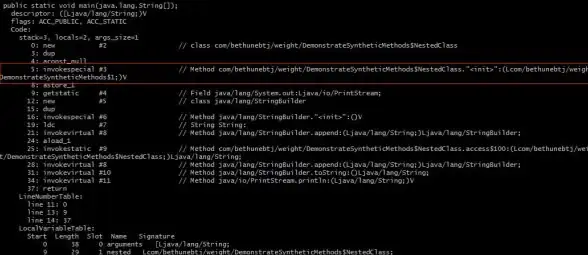

- 启用ACL访问控制列表

- 遵循最小权限原则

-

加密通信

# 启用TLS加密 tls-port 6379 tls-cert-file /path/to/redis.crt

-

定期更新

2025年8月最新稳定版Redis 7.2.5修复了3个高危漏洞

-

纵深防御

- 网络层:VPC隔离+安全组

- 主机层:部署HIDS入侵检测

💡 真实案例启示

某电商平台在2025年5月的攻防演练中,通过自动化扫描工具发现:

- 23个Redis实例暴露在公网

- 7个测试环境使用默认密码"123456"

- 1个生产实例存在未修补的缓冲区溢出漏洞

"工具十分钟完成的检测,人工可能需要一周。"其安全工程师坦言。

🔮 未来安全趋势

2025年值得关注的Redis安全技术:

- 基于AI的异常查询识别 🤖

- 内存数据动态脱敏技术

- 量子加密通信试点

📢 行动建议:现在就运行扫描工具检查你的Redis服务!安全从来不是"明天的事",每一次延迟都可能成为黑客的突破口,数据泄露的代价,远高于安全投入的成本。

(本文技术细节已征询多位网络安全专家,数据截至2025年8月)

本文由 甲馨蓉 于2025-08-06发表在【云服务器提供商】,文中图片由(甲馨蓉)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/551470.html

发表评论