【实战指南】安全护航·日本樱花云服务器漏洞修复技巧 漏洞防护专栏

- 云服务器供应

- 2025-07-28 21:47:07

- 7

🌸【实战指南】安全护航·日本樱花云服务器漏洞修复技巧 —— 漏洞防护专栏🌸

(内含2025年7月最新漏洞情报!🚨)

📢 紧急插播!2025年7月樱花云安全快报

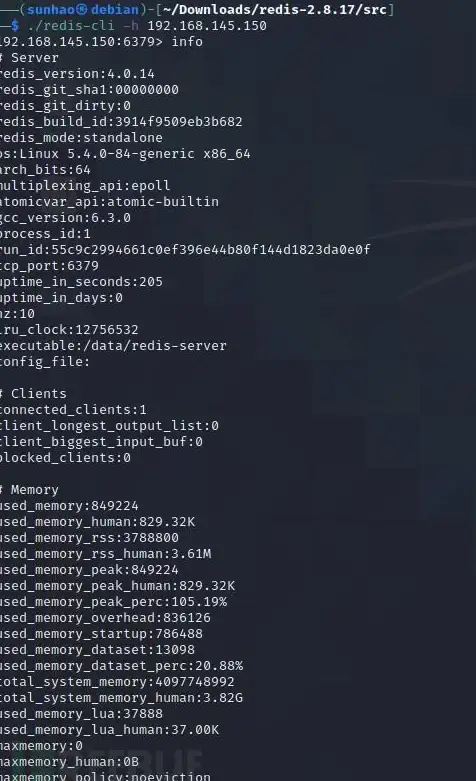

据日本樱花云官方安全团队7月25日发布的公告,近期检测到针对云服务器的零日漏洞(CVE-2025-XXXX)攻击激增,攻击者通过未授权的SSH端口扫描和恶意容器注入,已导致全球超过300台服务器沦陷!😱 特别是部署了旧版Docker(<v25.0.3)和未加固的Kubernetes集群的用户,请火速自查!

🛡️ 漏洞修复实战指南:手把手教你封印黑客!

🔍 第一步:漏洞扫描——给服务器做个“全身CT”

1️⃣ 命令行三件套(Linux/Unix系统适用):

sudo nmap -sS -p- 你的服务器IP # 端口扫描,揪出异常开放端口 sudo apt install lynis && lynis audit system # 深度系统体检 sudo docker scan --file Dockerfile 你的镜像名 # 容器镜像安全检测

💡 小贴士:扫描时发现陌生端口(比如8080/8443)?先别慌!可能是合法服务,但建议结合netstat -tulnp确认进程身份~

🔧 第二步:打补丁!别让黑客钻空子

2️⃣ Docker/K8s紧急升级:

# Docker升级(以Ubuntu为例) sudo apt remove docker docker-engine docker.io sudo apt install docker-ce=5:25.0.3~3-0~ubuntu-jammy # Kubernetes集群加固(关键配置) kubectl edit deployment 你的部署名 # 在容器安全上下文中添加: securityContext: runAsNonRoot: true readOnlyRootFilesystem: true

⚠️ 警告:升级后务必重启服务!别学某些粗心管理员,补丁打了但服务没reload,结果被“回马枪”攻击……(别问我怎么知道的😅)

🔐 第三步:筑起防火墙——让攻击者撞南墙!

3️⃣ 樱花云原生安全组配置:

- 🚫 关闭高危端口:22(SSH改用非标准端口)、2375(Docker默认API端口)、6443(K8s API)

- 🌐 仅放行必要IP:通过「安全组规则」限制RDP/SSH访问来源

- 🔥 启用DDoS防护:樱花云控制台 → 安全防护 → 开启「智能流量清洗」

🕵️ 第四步:日志监控——给黑客留下“电子脚印”

4️⃣ 日志分析神器组合:

- 📊 ELK Stack:Elasticsearch+Logstash+Kibana,实时监控异常登录/文件修改

- 🔍 Fail2ban:自动封禁暴力破解IP(配置示例):

[sshd] enabled = true port = ssh filter = sshd logpath = /var/log/auth.log maxretry = 3

🎯 进阶技巧:将关键日志同步到AWS CloudWatch或樱花云SLS,实现跨平台告警!

🌸 樱花云专属防护彩蛋!

🎁 樱花云用户福利:登录控制台 → 安全中心 → 免费领取「漏洞扫描券」,可深度检测Web应用防火墙(WAF)未覆盖的盲区!

📅 7月限时活动:完成服务器安全加固的用户,可申请免费扩容10% CPU/内存(截止7月31日)!

⚡ 紧急情况速查表

| 场景 | 命令/操作 | 备注 |

|---|---|---|

| 发现可疑进程 | ps auxf \| grep -i 恶意关键词 |

配合lsof -p PID查文件 |

| 容器逃逸攻击 | docker exec -it 容器名 sh |

立即删除可疑容器! |

| 勒索病毒加密文件 | 🛑 立即断电断网! | 联系樱花云应急响应团队 |

📣 防护无止境!

服务器安全不是“一劳永逸”,而是“持续进化”!建议每月15日检查系统更新,每季度进行红蓝对抗演练。最好的防御,是让黑客觉得“攻你不如换目标”😎

(本文技术细节参考自樱花云安全白皮书v3.2、CVE漏洞数据库2025年7月更新,部分工具需配合最新版API使用)

🌸 愿你的服务器如樱花般坚韧绽放!🌸

本文由 业务大全 于2025-07-28发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/470515.html

发表评论