【数据合规热点】深度解读Java源码评审系统安全提升方案!企业数据防护指南

- 云服务器供应

- 2025-07-30 11:56:10

- 3

【数据合规热点】🔥 深度解读Java源码评审系统安全提升方案!——企业数据防护指南

📢 最新消息速递:2025年7月,微软发布本月安全更新,共修复140个漏洞,其中14个被标记为“高危”,攻击者可通过构造恶意网络请求,利用Windows Connected Devices Platform Service中的释放后使用漏洞,直接远程执行任意代码,企业需尽快通过火绒安全软件完成补丁更新!

Java源码评审:企业安全的“第一道防火墙”

Java作为企业级应用开发的主力语言,其代码安全性直接关系到数据资产的安全,近期火绒安全实验室监测到的“StilachiRAT后门病毒”事件再次敲响警钟——攻击者通过伪装成合法软件,在系统中植入恶意代码,悄无声息地窃取敏感数据。

源码评审的核心目标:

-

阻断高危漏洞入口

-

SQL注入:检查代码中是否使用

Statement对象或MyBatis的进行SQL拼接。

❌ 危险示例:String sql = "SELECT * FROM users WHERE username = '" + username + "'";

✅ 修复方案:改用

PreparedStatement预编译,或MyBatis的占位符。

-

跨站脚本攻击(XSS):验证用户输入是否经过

StringEscapeUtils.escapeHtml4()转义。

❌ 危险示例:String userInput = request.getParameter("input"); out.println(userInput); // 直接输出未转义内容 -

XML外部实体注入(XXE):确保

DocumentBuilderFactory禁用外部实体解析。

✅ 正确配置:DocumentBuilderFactory dbf = DocumentBuilderFactory.newInstance(); dbf.setFeature("http://apache.org/xml/features/disallow-doctype-decl", true);

-

-

代码质量与合规性双保险

- 检查是否符合《个人信息保护法》《数据安全法》等法规要求,例如用户隐私数据的加密存储、访问日志审计等。

- 优化冗余代码(如重复的

if-else判断)、提升代码可维护性(如模块化设计)。

Java源码安全提升“实战指南”

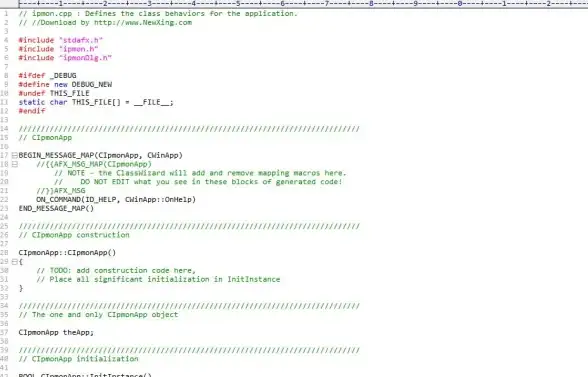

工具链升级:让AI当你的“代码保镖”

- IntelliJ IDEA 2025.1:内置AI助手可实时检测代码漏洞,例如自动识别未转义的用户输入,并提示修复方案。

- OpenSCA开源社区:每日更新漏洞情报,例如近期披露的

XWiki平台SQL注入漏洞(CVE-2025-54385),企业可快速自查是否受影响。

Java 24特性:抗量子攻击的“未来盾牌”

- 抗量子加密算法:Java 24引入ML-KEM和ML-DSA算法,可抵御量子计算机的Shor算法攻击。

🌰 金融交易场景示例:KeyPairGenerator kpg = KeyPairGenerator.getInstance("ML-KEM"); kpg.initialize(new MLKEMParameterSpec(256)); KeyPair keyPair = kpg.generateKeyPair(); - 虚拟线程优化:无锁同步机制使并发性能提升3倍,降低高并发场景下的安全风险。

沙箱逃逸漏洞防御:从“隔离”到“免疫”

- 针对近期

Smolagents库沙箱逃逸漏洞(CVE-2025-5120),企业需:- 升级至v1.17.0以上版本;

- 对第三方库实施“最小权限原则”,例如通过

SecurityManager限制文件读写权限。

企业数据防护“三板斧”

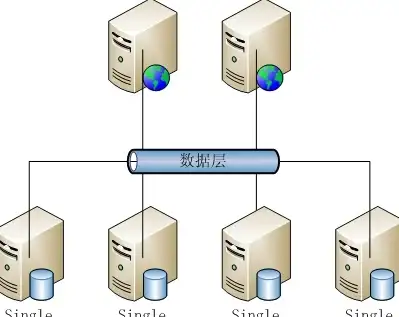

构建“代码-部署-运维”全链路安全体系

- 代码层:集成SAST(静态应用安全测试)工具,如SonarQube,自动化检测SQL注入、硬编码密码等漏洞。

- 部署层:使用容器化技术(如Docker)隔离敏感服务,并通过Kubernetes网络策略限制Pod间通信。

- 运维层:部署SIEM(安全信息和事件管理)系统,实时监控异常登录、数据外传等行为。

应急响应:从“被动灭火”到“主动预警”

- 模拟“StilachiRAT后门攻击”场景,制定应急预案:

- 通过火绒安全的“进程监控”功能,快速定位恶意进程;

- 使用

Process Explorer分析进程树,切断C2通信通道; - 全盘扫描并修复被篡改的系统文件。

合规审计:让法规成为“安全指南针”

- 参考《数据库发展研究报告(2025年)》数据,中国公有云数据库市场规模已达384.14亿元,企业需重点关注:

- 数据分类分级:对用户隐私数据(如身份证号、银行卡号)实施加密存储和访问控制;

- 日志留存:按照《个人信息保护合规审计办法》要求,保留至少6个月的操作日志。

未来展望:AI与安全的“双向奔赴”

- AI赋能安全:如中文在线推出的“企业合规服务系统(ECSS)”,通过星云合规大模型自动识别合同中的数据跨境传输条款,准确率达95%。

- 安全左移:在代码编写阶段即植入安全基因,例如通过GitHub Copilot的“安全模式”,禁止开发者使用高危API。

🔒 :Java源码评审不是“一次性检查”,而是企业安全的“动态免疫系统”,通过工具升级、漏洞防御、全链路管控“三管齐下”,企业方能在数据合规的浪潮中稳立潮头!

📌 行动清单:

- 本周内完成微软7月补丁更新;

- 对核心系统进行一次Java代码审计,重点排查SQL注入和XSS漏洞;

- 评估Java 24升级计划,优先在金融、政务等敏感业务中部署抗量子加密算法。

本文由 云厂商 于2025-07-30发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/484368.html

发表评论