深度解析·高效运维|海外永久服务器权限与安全访问全流程管理【专业指南】

- 云服务器供应

- 2025-07-30 17:36:04

- 2

本文目录导读:

🌍✨【深度解析·高效运维|海外永久服务器权限与安全访问全流程管理专业指南】✨🌍

🔥 权限管理革命:从「全或无」到「私人订制」

-

三权分立+动态沙盒机制

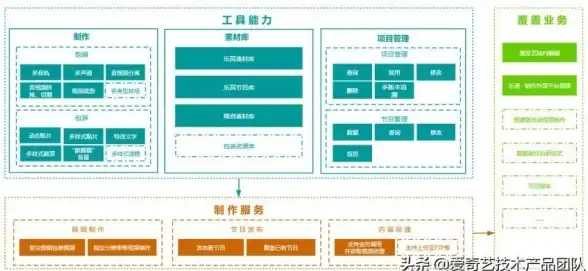

- 🧩 模块化权限组合:将权限细分为「内容编辑+模板修改+插件安装」等12类基础模块,

- 市场部:仅开放「发布文章+上传图片」权限,禁止触碰「SEO设置」敏感区;

- 实习生:通过「临时沙盒」隔离环境操作,权限有效期精确到分钟,防止“删库跑路”惨案。

- 🕵️ 操作溯源黑科技:

- 记录操作IP、设备指纹甚至鼠标轨迹,某电商公司曾通过此功能揪出潜伏3个月的内鬼运营;

- 凌晨误删数据库?系统像FBI追踪罪犯一样还原操作链!

- 🧩 模块化权限组合:将权限细分为「内容编辑+模板修改+插件安装」等12类基础模块,

-

AI意图识别与自毁权限

- 🤖 AI通过操作习惯预判需求,主动推荐权限组合;

- 💣 设置任务完成后自动回收的「特工权限」,例如外包开发任务结束即失效。

🔒 安全防护:给网站穿上「防弹衣」

-

纵深防御体系

- 🕸️ 权限迷宫:每个权限节点随机生成迷宫路径,黑客盗取账号后也会绕晕;

- 👤 异常行为拦截:AI学习正常操作模式,凌晨批量下载用户数据?自动触发二次验证!

- 🔐 区块链存证:关键数据生成哈希指纹,篡改立刻报警。

-

实战化威胁响应

- 🚨 7大核心阶段:

- 响应计划与准备:制定标准化IR计划,明确角色分工(如IT隔离系统、法务监控合规);

- 威胁识别:通过MITRE ATT&CK框架定位攻击阶段,AI驱动SOC平台自动分析日志;

- 短期遏制:断网、冻结账号、保存内存镜像取证;

- 长期根除:漏洞修复+系统重建,老旧系统建议格式化后从干净镜像恢复;

- 业务恢复:按优先级排序(如支付系统优先),数据恢复前需沙箱验毒;

- 复盘改进:14天内完成RCA分析,更新零信任策略。

- 🚨 7大核心阶段:

🌐 海外服务器特殊场景管理

-

合规与数据主权

- 📜 区域隔离政策:日服、欧服数据不互通,违规跨区账号封禁160天;

- 🌍 数据本地化:用户数据禁止传至境外,某汽车品牌曾因此被罚200万。

-

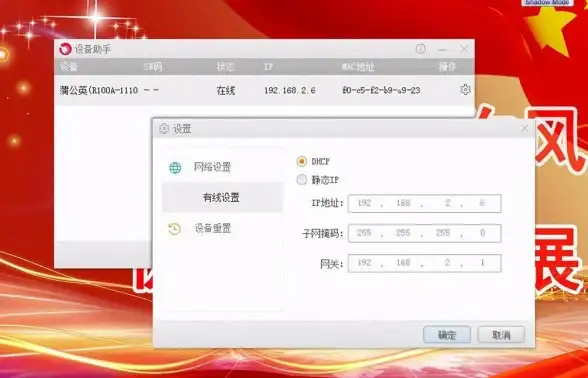

硬件与网络优化

- 💾 硬件核查:要求供应商提供采购凭证,避免“僵尸服务器”;

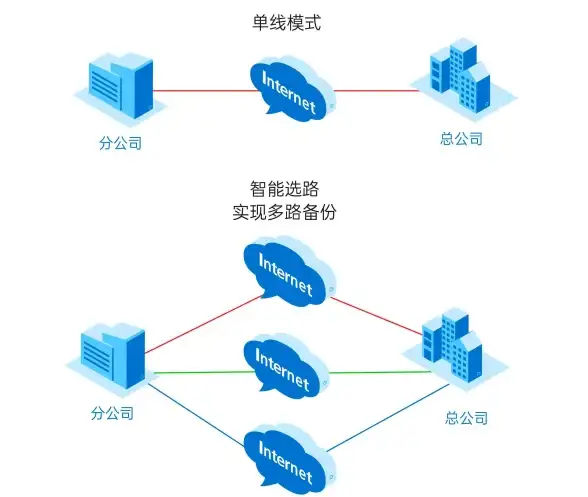

- 📶 延迟测试:晚高峰实测跨境延迟(中美线路建议<180ms);

- 🌧️ 混合部署:核心业务用高端服务器,边缘业务用性价比机型,结合Kubernetes集群降本15-20%。

🚀 未来趋势:AI与零信任架构融合

-

智能化防御

- 🤖 AI驱动威胁检测:Google Big Sleep工具主动挖掘漏洞,拦截率提升30%;

- 🛡️ 零信任平台:Check Point Harmony SASE通过智能流量分流,阻断98%钓鱼攻击。

-

合规即战略资产

- 💰 政策红利:湖南对通过等保三级的企业减税,甘肃补贴采购金额10%;

- 📦 SaaS化合规工具:华为云“录播合规一体机”集成AI审核,3天拿ICP备案号。

📢 避坑指南:这些雷区别踩!

-

❌ 禁止行为:

- 用消费级软件处理涉密信息(如Zoom传机密文件);

- 运维权限“上帝模式”,离职员工未冻结账号;

- 海外服务器未备案(某跨境电商被罚800万)。

-

✅ 最佳实践:

- 🔐 3-2-1备份法则:3份数据(生产+本地+异地),2种介质(SSD+磁带),1份离线蓝光光盘;

- 🔑 双因素认证:登录+操作均需二次验证;

- 🗑️ 权限回收:人员离职立即冻结账号,别等!

🌈 :

2025年的服务器管理已进入“技术+合规+成本”三维竞争时代,无论是个人站长还是企业出海,都需精准把握政策窗口期,用「私人订制权限」和「主动免疫防御」构建数字护城河!

💡 文末福利:关注+转发,抽3人送《2025建站权限管理避坑手册》电子版,内含真实攻击案例拆解!

本文由 业务大全 于2025-07-30发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/486889.html

发表评论