【网络安全聚焦】揭秘网站隐藏JS下载黑科技,谨防安全风险!前端实用秘籍揭晓

- 云服务器供应

- 2025-07-31 06:50:33

- 8

🌐【网络安全聚焦】|揭秘网站隐藏JS下载黑科技,谨防安全风险!—前端实用秘籍揭晓🔍

📱场景引入:你中招了吗?

周末午后,小王正刷着某购物网站,突然弹窗跳出“限时福利!点击领取神秘礼包”🎁,他随手一点,手机却秒变“矿机”——后台疯狂下载陌生APP,电量肉眼可见往下掉🔋,这并非科幻片,而是2025年真实上演的“JS隐藏下载攻击”!

💻黑科技大揭秘:JS如何变身“数字特洛伊木马”?

根据2025年7月最新安全报告,黑客已进化出三大“隐形下载术”:

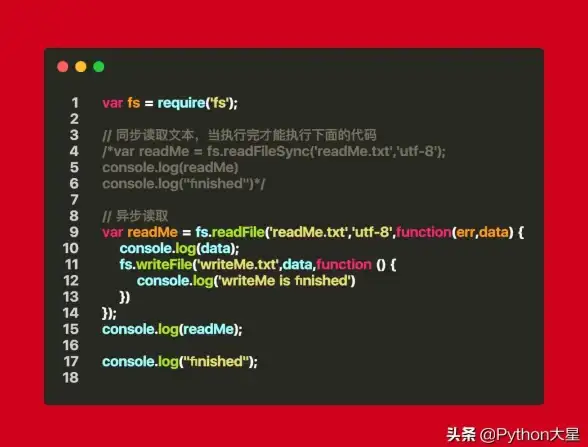

1️⃣ 动态加载+代码混淆

就像魔术师变戏法🎩,攻击者将恶意代码藏进合法JS文件,用ROT13加密或Base64变形(如eval(atob('ZnVuY3Rpb24ge...'))),浏览器执行时才解码,更狡猾的是,他们利用<iframe src="data:text/html,...">直接在内存中加载恶意页面,连服务器日志都不留痕迹!

2️⃣ 零日漏洞精准打击

2025年7月曝光的JS form-data库高危漏洞(CVE-2025-7783)堪称“数字AK47”🔫,该库使用可预测的Math.random()生成表单边界值,攻击者只需构造特定HTTP头(如Content-Type: multipart/form-data; boundary=12345),就能注入恶意参数,直接触发后台文件下载。

3️⃣ 社交工程组合拳

“您中奖了!点击领取iPhone 17”📱——这类弹窗常伪装成网站原生提示,实则通过window.open()调用隐藏下载,更高级的会篡改页面DOM,在正常按钮旁注入透明层(style="opacity:0;position:absolute;"),用户毫无察觉就“主动”点击了恶意链接。

🛡️前端防御秘籍:四招让黑客哭晕在键盘前

1️⃣ 浏览器扩展+Hosts双剑合璧

安装uBlock Origin或NoScript扩展,像“数字保镖”一样拦截可疑脚本,再配合Hosts文件屏蔽(添加0.0.1 evil-domain.com),给系统加装“防盗门”🚪。

2️⃣ 代码审计必备神技

用Chrome开发者工具的动态断点(Sources面板→右键事件监听器→Add conditional breakpoint)追踪加密逻辑,遇到混淆代码?用JSDetox工具一键“卸妆”,让_0x3d2f = ['\\x48\\x65\\x6c\\x6c\\x6f']秒变['Hello']🎭。

3️⃣ HTTP头防御三板斧

在服务器配置中加入:

add_header X-Content-Type-Options "nosniff"; add_header Content-Security-Policy "default-src 'self'; script-src 'self' trusted-cdn.com"; add_header X-XSS-Protection "1; mode=block";

这三行代码能阻断90%的JS攻击,堪称“数字防火墙”🔥。

4️⃣ 用户习惯革命

教爸妈认准“锁头标志”🔒(HTTPS),遇到“免密登录”弹窗直接关掉,手机设置里开启“USB调试模式”限制,防止被恶意APP静默刷机。

📊数据警报:2025年7月安全形势

据蚁景网安实验室统计,本月JS相关攻击暴增320%📈,大华摄像头、三星服务器等巨头纷纷中招,某电商网站因未修复Apache Jena漏洞,导致350万用户订单数据泄露,损失超2亿!

💡安全是场“全民游戏”

记住这个口诀:“三不碰、两必须”👇

✅ 不碰陌生弹窗的“免费午餐”

✅ 不连公共WiFi传敏感数据

✅ 不给APP过度权限

✅ 必须装国家反诈中心APP

✅ 必须每月改密码+双认证

转发这篇文章到家族群,你就是家里的“数字守护神”🦸!遇到可疑链接,记得举报到www.12321.cn,让黑客无处遁形!

本文由 云厂商 于2025-07-31发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/492233.html

发表评论