上一篇

实战运维要点|Linux对时服务器安全防护全攻略!安全配置·必读提醒】

- 云服务器供应

- 2025-07-31 11:24:48

- 5

实战运维要点|Linux对时服务器安全防护全攻略!【安全配置·必读提醒】

🌙 凌晨三点的警报:你的时间服务器可能正在被“投毒”!

想象一下这个场景:某金融公司的交易系统突然出现时间不同步,导致订单混乱;某物联网平台的设备时钟集体“漂移”,触发连锁故障……这些灾难的源头,可能只是黑客篡改了一台看似不起眼的Linux对时服务器(NTP Server)。

2025年的安全威胁远比以往更凶险——微软刚修补了Windows内核高危漏洞(CVE-2025-49735),华为云就曝出等保合规风险,而Linux系统因开源特性,正成为黑客利用AI生成恶意软件(如Koske)的重点目标,我们就用“人话”+“实操指南”,教你如何守护这台掌控时间的“关键先生”。

🛡️ 第一步:给服务器穿上“防弹衣”——基础安全配置

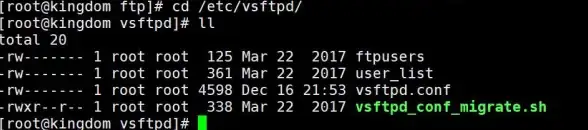

关闭“后门”:禁用非必要服务

- 🚫 默认安装的Linux可能自带FTP、Telnet等“上古服务”,用

systemctl list-unit-files检查,直接systemctl disable 服务名禁用。 - ⚠️ 重点清理:

xinetd、rsync(除非明确需要),避免被黑客利用漏洞“搭桥”。

加固SSH入口:拒绝暴力破解

- 🔑 修改默认SSH端口(如从22改为65534),用

sed -i 's/#Port 22/Port 65534/g' /etc/ssh/sshd_config。 - 🔒 禁用root直接登录,改用普通用户+

sudo提权,并启用SSH密钥认证(ssh-keygen生成密钥对)。 - 🚨 安装Fail2ban,自动封禁频繁尝试登录的IP:

apt install fail2ban,配置/etc/fail2ban/jail.local。

防火墙“画地为牢”:只放行必要端口

- 🔥 Ubuntu用

ufw,CentOS用firewalld,ufw allow 123/udp # NTP服务端口 ufw allow 22/tcp # SSH端口 ufw deny 80/tcp # 除非是Web服务器,否则拒绝HTTP

- 🌍 限制访问IP:

ufw allow from 192.168.1.0/24 to any port 123(仅允许内网访问)。

🔍 第二步:给时间“验明正身”——NTP服务专项防护

选择可信时间源

- 🌐 优先使用国家授时中心(如

ntp.ntsc.ac.cn)或阿里云/腾讯云的NTP池,避免连接来路不明的服务器。 - 📝 修改

/etc/chrony.conf(或/etc/ntp.conf),配置多个可信源:server ntp.aliyun.com iburst server ntp1.tencent.com iburst

启用NTP认证(NTP Auth)

- 🔑 生成密钥:

chronyc> keygen,记录生成的密钥ID(如42)。 - 🔒 在配置文件中启用认证:

keyfile /etc/chrony.keys commandkey 42 allow 192.168.1.0/24 # 仅允许认证后的客户端同步

监控时间偏差

- 📊 安装

chrony自带监控工具,用chronyc tracking查看时间偏差,若持续超过1秒需报警。 - 📈 结合Prometheus+Grafana,设置告警规则:

record(ntp_offset_seconds > 0.5)。

🔥 第三步:给系统“打补丁”——漏洞管理

自动更新:让系统“自我修复”

- 🔄 开启无人值守更新(Ubuntu):

apt install unattended-upgrades dpkg-reconfigure -plow unattended-upgrades

- ⏰ 设定更新时间(如凌晨4点),避免业务高峰期重启。

漏洞扫描:用“AI眼”揪出隐患

- 🤖 使用AI驱动的漏洞扫描工具(如

Clair),检测容器镜像中的未知漏洞。 - 📜 定期运行

OpenVAS或Nessus,生成漏洞报告并优先修复高危项(CVSS评分>7)。

💾 第四步:给数据“上保险”——备份与恢复

冷热备份结合

- 🧊 冷备份:每周全量备份到离线存储(如LTO磁带),用

tar加密压缩:tar -czvf /backup/ntp-$(date +%F).tar.gz --exclude=/proc --exclude=/tmp /

- 🔥 热备份:实时同步配置文件到异地服务器,用

rsync+cron定时任务。

灾难恢复演练

- 🧯 模拟NTP服务崩溃:

systemctl stop chronyd,测试从备份恢复的时间(目标:<5分钟)。 - 📝 记录恢复步骤,形成SOP文档,并每季度演练一次。

🚨 紧急情况应对:时间服务器被“投毒”怎么办?

- 立即隔离:用防火墙封禁可疑IP,

iptables -A INPUT -s 攻击IP -j DROP。 - 检查日志:

grep 'reject' /var/log/auth.log,定位异常登录尝试。 - 重置时间源:切换到本地硬件时钟(

hwclock --systohc),再逐步恢复NTP同步。 - 全盘杀毒:用

ClamAV扫描文件系统,重点检查/var/spool/cron/下的定时任务。

📢 必读提醒:2025年Linux安全新趋势

- 🤖 AI攻击升级:Koske等AI生成恶意软件能自动绕过传统检测,需部署AI防御平台(如Darktrace)。

- 🔗 供应链攻击:NPM/PyPI等包管理器遭投毒,用

pip时加--require-hashes验证哈希。 - 🌐 量子计算威胁:提前部署抗量子加密算法(如NTRU),避免未来被“降维打击”。

最后划重点:

Linux对时服务器不是“透明人”,它是整个网络的时间基准,黑客攻击它,就像在钟表里塞沙子——短时间内看不出问题,但长期会引发系统性崩溃,立刻检查你的NTP配置,别让时间成为安全的“阿喀琉斯之踵”! 🕒🔒

本文由 云厂商 于2025-07-31发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/494007.html

发表评论