上一篇

云端洞察|轻松掌控IIS日志┃配置要点与监控技巧实用指南—运维必备

- 云服务器供应

- 2025-07-31 19:08:20

- 7

🌙深夜23:47,某互联网公司运维小哥的手机突然震动——监控系统弹出红色警报:公司核心业务网站响应超时!他抓起电脑冲向机房,心里默念:"又是哪个环节掉链子?"打开IIS日志的瞬间,密密麻麻的500错误代码像深夜的警灯般刺眼……这样的场景,是否让你想起被日志支配的恐惧?别慌!本文将带你解锁IIS日志的终极玩法,让运维工作从"救火队员"变身"预言家"🔮。

📂日志配置:打好地基是关键

基础配置三板斧

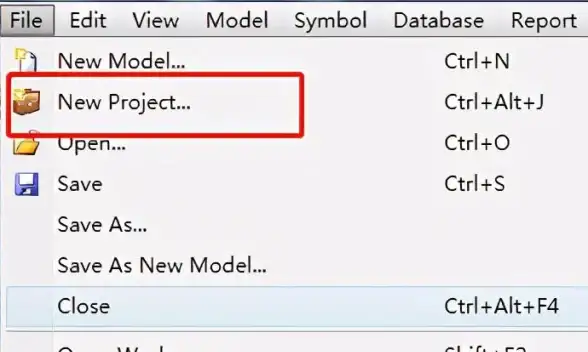

- 启用日志:打开IIS管理器,找到目标站点,双击"日志记录"图标,勾选"启用"开关(默认路径在

C:\inetpub\logs\LogFiles) - 格式选择:优先选W3C扩展格式📋,兼容性吊打NCSA,支持自定义字段(悄悄告诉你:勾选

cs-uri-query能捕获URL参数) - 滚动策略:设置每日生成新日志🗓,搭配

forfiles命令自动清理30天前旧日志(脚本示例:forfiles /p "C:\logs" /d -30 /c "cmd /c del @file")

高级玩家必杀技

- 字段定制:在"选择字段"里勾选

cs(User-Agent)识别爬虫,sc-status过滤404/500错误 - 权限管控:用

icacls命令给日志目录设置独立权限🔒(示例:icacls LogFiles /grant:r IIS_IUSRS:(RX)) - 存储优化:将日志迁移至非系统盘💾,用7Zip加密压缩含敏感数据的日志(密钥记得存保险柜!)

🔍监控实战:让异常无所遁形

实时监控三件套

- Splunk大法:写条查询语句

index=iis status=500 | top c-ip,瞬间定位攻击源IP📊 - ELK Stack:Logstash采集日志→Elasticsearch存储→Kibana画趋势图,开源界的瑞士军刀🗡

- Windows性能监视器:监控

Web Service(IIS)计数器,CPU飙升时看Current Connections准没错

告警设置红绿灯

- 阈值告警:当

sc-status=500超过100次/分钟,自动触发钉钉机器人🤖(PowerShell脚本示例:if (Get-Count 500 -gt 100) { Send-DingTalkAlert }) - 异常检测:用Log Parser查

SELECT c-ip, COUNT(*) FROM *.log WHERE cs-method='POST' GROUP BY c-ip HAVING COUNT(*)>1000揪出暴力破解 - 可视化看板:在Grafana里建仪表盘,把

Bytes Sent/Sec和Requests/Sec放一起比对,性能瓶颈一目了然📈

🚨故障排查:从日志中挖线索

- 案例1:网站变慢

发现time-taken字段普遍>3000ms?检查SQL查询日志,很可能是慢查询拖后腿🐢 - 案例2:CC攻击

看到同一IP的GET请求间隔<100ms?赶紧在web.config里加<requestFiltering><denySequentialRequests> - 案例3:证书过期

日志里全是SSL_ERROR_EXPIRED_CERT_ALERT?按三步急救法:删旧证→导新证→重启IIS(iisreset /restart)

💡运维进阶小技巧

- 日志分析黑科技:用Log Parser写SQL查询

SELECT TO_LOWERCASE(cs-uri-stem) AS page, COUNT(*) AS hits FROM *.log GROUP BY page ORDER BY hits DESC找出高频访问页面 - 安全审计神器:Splunk的

lookup命令匹配威胁情报库,自动标记恶意IP(示例:| lookup cve_db c-ip OUTPUTNEW threat_level) - 性能调优秘籍:在Application Pool里设置

startMode="AlwaysRunning",让站点预热省去冷启动时间⏳

📌避坑指南

- ❌ 不要直接删除正在写入的日志文件(会触发IIS进程崩溃)

- ❌ 不要把日志存系统盘(C盘空间不足会导致IIS服务终止)

- ❌ 不要忽略

sc-win32-status字段(值为64通常表示网络连接被拒绝)

🌞运维人的终极浪漫,就是把故障消灭在萌芽状态,现在打开你的IIS管理器,按照本文一步步配置,下次再遇到红色警报,你就能像福尔摩斯一样,从日志线索中拼出真相!别忘了定期用Log Parser跑个健康检查(SELECT sc-status, COUNT(*) FROM *.log GROUP BY sc-status),毕竟,最好的防御就是主动出击🚀!

本文由 云厂商 于2025-07-31发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/497319.html

发表评论