服务器安全紧急通告|违规操作高压线—云计算治理政策解读】丨服务器违规处罚全流程及风险防范指南

- 云服务器供应

- 2025-07-31 23:06:24

- 6

本文目录:

- 🚨【真实案例】服务器违规操作=企业自杀式袭击

- 📜【政策高压线】这些操作绝对不能碰!

- ⚖️【处罚全流程】从违规到凉凉只需四步

- 🛡️【保命指南】服务器安全加固四件套

- 🚨【应急手册】被黑后黄金30分钟

- 📈【未来预警】2025下半年安全新趋势

🔥【服务器安全紧急通告】违规操作高压线!云计算治理政策深度解读+实操避坑指南🔥

各位IT打工人、企业主们注意啦!📢

最近是不是经常听到"服务器又被攻击了""数据泄露赔到破产"之类的惨案?😱 2025年云计算安全战场已经进入白热化阶段,今天就带大家深度拆解最新政策,手把手教你避开违规处罚雷区!

🚨【真实案例】服务器违规操作=企业自杀式袭击

上个月广州某科技公司服务器被台湾黑客组织攻破,不仅敏感数据被窃取,系统直接瘫痪三天!💻 更要命的是,调查发现他们居然还在用默认SSH端口22,密码是"admin@123"这种幼儿园级别……🤦

结果:按《网络安全法》第59条,直接罚没全年营收的10%,CTO喜提银手镯一副!👮

📜【政策高压线】这些操作绝对不能碰!

根据2025年最新《云计算治理政策》和《网信部门行政处罚裁量权基准》,这些雷区踩中就炸:

1️⃣ 端口裸奔:未关闭Telnet/FTP等高危服务(参考《服务器安全挑战分析》)

💡自查命令:systemctl status telnet

🔥处罚案例:深圳某游戏公司因开放23端口被罚48万

2️⃣ 密码弱鸡:纯数字/纯字母密码(如"123456""password")

📊数据警报:70%数据泄露源于弱密码(参考《云计算蓝皮书》)

3️⃣ 备份摆设:未做异地备份/数据快照

😭血泪教训:某电商被勒索病毒加密后,因无备份支付300BTC赎金

4️⃣ 违规经营:无证经营云服务(参考广州锦峰公司被罚882万案例)

⚖️【处罚全流程】从违规到凉凉只需四步

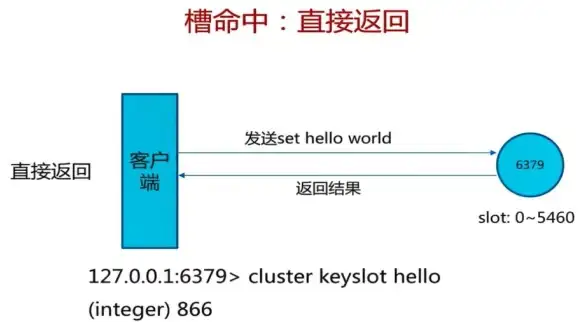

1️⃣ 监管预警:网信办通过流量监测发现异常

2️⃣ 现场核查:带着执法记录仪突袭机房(参考《行政处罚裁量权基准》第17条)

3️⃣ 等级判定:

- 轻微:首次违规+及时整改(可能免罚)

- 严重:多次违规/造成数据泄露(直接顶格处罚)

4️⃣ 联合惩戒:处罚记录纳入企业征信(参考《云计算行业信用评价办法》)

🛡️【保命指南】服务器安全加固四件套

1️⃣ 基础防护

# 修改高危端口(示例:SSH改为56789) sed -i 's/#Port 22/Port 56789/' /etc/ssh/sshd_config systemctl restart sshd # 关闭僵尸服务 systemctl stop telnet ftp

💡黑科技:用Cloudflare反向代理隐藏真实端口

2️⃣ 密码策略

- 强制12位+大小写+符号(例:

Coffee@2025!) - 启用MFA多因素认证(参考微软Azure AD最佳实践)

3️⃣ 防火墙双保险

| 层级 | 工具 | 配置要点 |

|---|---|---|

| 云平台控制台 | 阿里云/腾讯云安全组 | 仅放行80(HTTP)/443(HTTPS) |

| 服务器本地 | ufw/firewalld | 拒绝所有入站,允许必要端口 |

4️⃣ 备份方案

- 每日凌晨3点自动备份到异地OSS(参考阿里云混合云备份方案)

- 关键数据库每小时快照(成本≈0.12元/GB/月)

🚨【应急手册】被黑后黄金30分钟

1️⃣ 断网保命:立即拔掉服务器网线/关闭公网IP

2️⃣ 取证三件套:

lastb查看暴力破解记录netstat -antp揪出异常连接- 整机镜像备份(带时间戳)

3️⃣ 恢复大法: - 用干净镜像重装系统

- 从备份恢复数据(务必先用ClamAV杀毒!)

📈【未来预警】2025下半年安全新趋势

1️⃣ 供应链攻击:第三方组件漏洞成主要入侵途径(参考Log4j2事件)

2️⃣ APT渗透:某能源企业被潜伏182天的APT攻击(参考《网络安全风险预警》)

3️⃣ 合规风暴:等保2.0三级认证成企业刚需(未通过直接罚20万+)

最后灵魂拷问:

你家的服务器密码还是"admin@123"吗?🔐

端口还在用默认的22/3389吗?🚪

数据备份还存放在同一机房吗?💾

安全提示:现在花10分钟加固,总好过被罚时哭着求网警!👮

(数据来源:中国信通院《云计算蓝皮书》、网信办《行政处罚裁量权基准》、2025年真实攻击案例)

本文由 云厂商 于2025-07-31发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/499087.html

![Linux文件下载管理秘籍—长期维护镜像全解|超实用系统干货]](https://vps.7tqx.com/zb_users/upload/2025/08/20250805022438175433187864645.jpg)

发表评论