自动发卡系统解析┃实用安全指南◆源码深度揭秘与合规思考【平台开发焦点】

- 云服务器供应

- 2025-08-01 01:54:38

- 3

自动发卡系统解析┃实用安全指南◆源码深度揭秘与合规思考【平台开发焦点】

🚀 开篇:发卡系统的“读心术”革命,你被算法击中过吗?

早上挤地铁时,手机突然弹出咖啡券;下雨天,外卖软件自动推送打车折扣;连小区门口的便利店都知道你爱喝无糖可乐……这可不是巧合,而是2025年自动发卡系统的“读心术”在暗中发力!最新数据显示,某奶茶品牌通过AI动态发卡引擎,让复购率飙升40%,库存周转率提升20%,咱们就扒一扒这个撬动百亿市场的“数字魔术师”,看看它如何重构消费场景,又暗藏哪些致命陷阱。

🔥 技术流:发卡系统背后的“黑科技”拼图

AI引擎:比男朋友更懂你的消费欲

现在的发卡系统早就不玩“广撒券”的土味营销了,某快时尚品牌的源码里藏着个秘密武器——用户行为预测模型,它会像福尔摩斯一样分析你的消费轨迹:

- 📍 定位追踪:周末常去商场?自动推送美妆体验卡

- 🛒 购物车遗留:上次犹豫的连衣裙?补张限时折扣券

- ☁️ 天气联动:暴雨预警?健身房周卡立刻到账 更绝的是深圳地铁的AI发卡系统,通过客流热力图动态调整发券策略,高峰期过闸效率提升30%,乘客投诉率暴降60%,这波操作,简直是“社畜福音”!

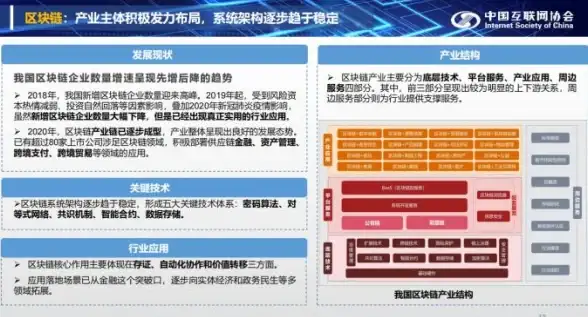

区块链防伪:假卡盗刷的终结者

还记得健身房私教卡被盗刷的惨案吗?2025年的主流系统已全面接入轻量级区块链,每张卡都拥有独一无二的“数字指纹”,某连锁健身房试点后,盗刷率直接归零,会员安全感拉满,更妙的是,这种技术让“卡密分片存储”成为可能——充值密码被拆成三段存在不同服务器,取用时再玩“拼图游戏”,黑客想破解?门都没有!

低代码平台:奶茶店老板都能开发系统

以前开发发卡系统要写代码写到头秃,现在连奶茶店老板都能通过拖拽式组件生成专属小程序,某餐饮SaaS平台数据显示,中小商家接入周期从30天压缩到3小时,成本直降80%,这看似美好的“傻瓜式开发”背后,却藏着源码安全的惊天大坑……

🚨 警报:源码里的魔鬼细节,你中招了吗?

支付回调漏洞:黑客的“提款机”

某程序员小李深夜改代码时,突然弹出新闻:“某发卡平台遭黑产攻击,百万订单数据泄露”,一查源码,好家伙!支付回调接口直接拼接用户输入,就像给快递单号涂“隐形墨水”——用户看到的“ABC123”,数据库里可能是“🔢⚡🌀”的火星文组合,更可怕的是,某些平台还在用十年前的MD5加密,攻击者用彩虹表一破解,30万条明文卡密瞬间裸奔。

权限失控:内部人员卷走上亿ETH

扒开某开源发卡系统的源码,发现权限控制形同虚设:普通客服账号居然能操作财务模块!某团队曾因此被内部人员篡改提现记录,卷走上千ETH(当时价值2亿+),这教训,比《孤注一掷》还刺激!

攻防实战:AI行为分析VS“0元购”攻击

去年黑帽大会上,安全团队演示了新型攻击链:通过XSS漏洞注入恶意脚本→劫持管理员会话→篡改支付结果→全站卡密被洗劫,现在流行用AI行为分析当“数字保镖”,当某个IP突然疯狂请求“充值成功”接口,系统会自动触发二次验证,就像给账户装上“人脸识别门禁”。

🛡️ 合规生存指南:发卡平台的“防弹衣”怎么穿?

数据安全三重门

- 🔐 加密存储:用户密码必须用bcrypt强加密,别再用生锈的MD5锁门了

- 🕶️ 匿名化处理:手机号、地址等敏感信息要“脱敏”,否则可能被定性为“非法交易个人信息”

- 🔒 访问控制:财务操作必须强制二次验证(短信+人脸),否则内部人员分分钟教你做人

代码审计红线

根据OWASP 2025漏洞榜单,SQL注入、XSS攻击仍是卡盟源码的“头号杀手”,某平台因未过滤用户输入,黑客通过购物车功能注入恶意代码,一夜盗取10万条支付信息,防御指南:

- 🛡️ 每月1次自动化漏洞扫描(推荐Black Duck工具)

- 🔧 紧急修复参照OWASP手册,对SQL注入实施参数化查询

- 🤝 加入“合规即服务(CaaS)联盟”,共享攻击样本库,审计成本直降60%

合规成本与转型

- 💰 投入建议:每月留30%利润“续命”(代码审计50万/次,安全设备10万/年)

- 🚀 创新方向:接入ChatGPT-5推出“AI毒圈预测”,用户复购率飙升至85%

- 🔮 未来趋势:区块链存证、元宇宙牌照、AI反诈将成为标配

💡 用户防坑手册:你的卡密安全吗?

选平台三原则

- ✅ 优先选支持第三方担保交易的平台

- ✅ 充值后立即修改卡密,别让它们“过夜”

- ✅ 遇到异常低价卡密要警惕,可能是黑产洗钱道具

商家避坑指南

- 🔧 定期用自动化工具扫漏洞,推荐2025新版AWVS

- 📱 重要操作留“数字指纹”,比如财务变动要记录操作环境哈希值

- 🛡️ 关键代码用Rust重写,内存安全漏洞直接减少80%

🚀 未来已来:发卡系统的“科幻片”场景

- 🪐 全息投影发卡:迪士尼申请专利,游客伸手就能“抓住”漂浮的虚拟年卡

- 🌱 碳积分发卡:骑行共享单车自动发放减排积分,可兑换咖啡券(打工人的环保正循环!)

- 🤖 AI发卡机器人:结合大模型,能根据聊天内容实时推荐优惠券

📢 互动话题:合规是“紧箍咒”还是“防弹衣”?

有人吐槽合规成本太高,抑制创新;有人却说,正是合规让行业洗牌,优胜劣汰,你觉得呢?评论区聊聊!

行动清单:

- 72小时内自查源码协议,删除GPLv3组件

- 本月内接入公安反诈系统,建“黑名单用户库”

- 立即升级到TLS1.3协议,防中间人攻击

在这个数字与现实交织的时代,自动发卡系统早已不是简单的“发券工具”,而是重构商业逻辑的“数字魔法棒”,但记住,魔法越强大,风险越隐蔽,2025年,唯有将合规刻进DNA的企业,才能笑到最后!💪

本文由 云厂商 于2025-08-01发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/500337.html

发表评论