上一篇

警报!丨隐秘“危区”新型隐藏分区风险大解析|防护指南|信息安全前线

- 云服务器供应

- 2025-08-01 09:25:16

- 4

🚨【警报!隐秘“危区”大揭秘】🚨

🔍 新型隐藏分区风险深度解析

近年来,黑客利用硬盘“隐藏分区”发起攻击的案例激增!这种分区本是厂商预装的系统恢复或预装软件区(如联想的恢复分区),但因其默认对操作系统“隐身”,已成为黑客的完美藏身地👾。

攻击手法:

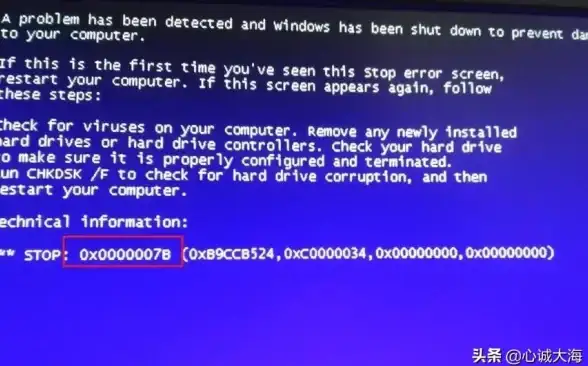

1️⃣ 勒索病毒寄生:2025年勒索病毒变种(如Medusa)竟伪装成系统更新,偷偷藏进隐藏分区,即使重装系统仍会复活💀!

2️⃣ 数据窃取链:攻击者通过隐藏分区中的预装软件漏洞,直接提取企业核心数据,某汽车工厂因此生产线瘫痪,单日损失超2000万💸!

3️⃣ 供应链污染:黑客篡改厂商的隐藏分区镜像,导致批量新机“带毒出厂”,已有3家智能工厂因此数据泄露📊。

🛡️ 防护指南:三步封锁“危区”

1️⃣ 侦查模式 🔍

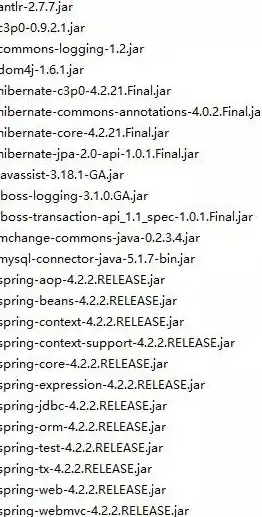

- 用

diskpart命令列出所有分区:diskpart → list volume

若发现未知分区(如卷标为

RECOVERY但无驱动器号),立即警惕!

2️⃣ 铁壁加固 🔒

- 企业级方案:

- 部署EDR工具(如SentinelOne)监控隐藏分区读写行为📡;

- 关闭BIOS中的“隐藏分区自动挂载”选项,避免病毒自启🚫。

- 个人用户:

- 用傲梅分区助手直接“抹除”非必要隐藏分区(操作前务必备份!💾);

- 开启BitLocker全盘加密,即使分区暴露也无法读取🔐。

3️⃣ 应急响应 🚨

- 若中招:立即拔网线、关WiFi,用干净U盘启动PE系统💻;

- 用

VSSADMIN命令删除隐藏分区中的卷影副本:vssadmin delete shadows /all /quiet

- 切勿支付赎金!85%的案例显示,付费后数据仍会被公开📢。

💡 进阶技巧

- 用注册表彻底禁用隐藏分区:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\

找到对应分区驱动(如

partmgr),修改Start值为4(禁用)🛑。 - 定期用

chkdsk /f检查分区表完整性,修复被篡改的MBR🔧。

🌐 趋势预警

2025年Q2数据显示,隐藏分区攻击事件同比暴增230%!医疗设备(如PLC控制器)和智能汽车成新目标,某车企因隐藏分区漏洞被窃取700份设计图🚗。

🔥 行动建议

立即检查你的设备!若发现可疑分区,速用上述方法处理,在黑客眼中,没有“隐藏”只有“未被利用”的入口🕵️♂️!

(信息来源:CSDN安全实验室、微软MVP团队2025年8月联合报告)

本文由 云厂商 于2025-08-01发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/503693.html

发表评论