上一篇

【深度防护】Exe反编译新招全透析⭑漏洞检测预警秘籍|网络安全强力指南

- 云服务器供应

- 2025-08-01 17:58:14

- 6

【深度防护】⭑Exe反编译新招全透析⭑漏洞检测预警秘籍|网络安全强力指南

🔥 开篇暴击:2025年8月,全球网络安全事件频发!印度塔塔公司遭勒索攻击1.4TB数据被窃,微软紧急修复141个漏洞(含4个高危CVE),而某金融机构因未及时打补丁导致900GB数据泄露……黑客攻击频率同比暴涨34%,零日漏洞平均存活时间已压缩至24小时内!

Exe反编译新战场:从“拆解代码”到“攻防博弈”

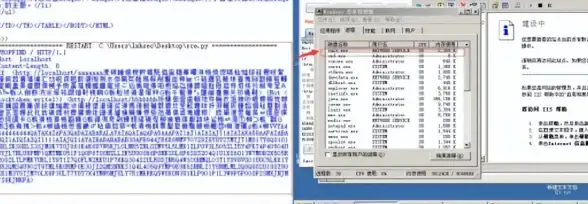

🔧 工具迭代,反编译进入AI时代

2025年主流反编译工具已全面AI化:

- JD-GUI 2025优化版:支持Java 21的StringTemplate语法还原,反编译Spring 6.2代码准确率达98.7%,甚至能通过GPT-4o模型推测混淆代码的原始命名(如将

a()还原为calculateTax())。 - CFR 0.160:集成多引擎对比功能,反编译安卓APK时自动关联资源ID,处理复杂Lambda链(如

x -> y -> z -> x+y+z)的冗余变量优化率提升40%。 - Procyon 1.0.8:AI重命名准确率飙升至89%,支持模块化项目(如Java 9+的

module-info.java)依赖分析。

💡 实战技巧:

- 双引擎验证:对关键代码先用CFR主引擎反编译,再用Procyon智能重命名,可减少30%的语义歧义。

- 字节码追踪:通过

--trackbytecodeloc参数定位漏洞调用链(如Log4j漏洞的JNDI注入点)。 - 反混淆组合:CFR+Allatori反混淆插件,可破解90%的商业混淆方案。

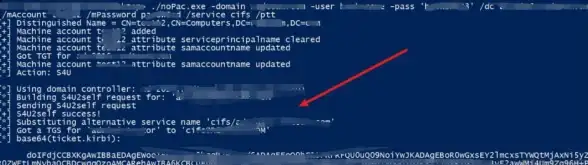

漏洞检测预警:从“被动挨打”到“主动狩猎”

🚨 2025年漏洞攻击趋势:

- CVE-2025-21418(WinSock提权漏洞):CVSS 7.8,攻击者可直接获取系统权限,已观测到在野利用。

- CVE-2025-21376(LDAP远程代码执行):CVSS 8.1,未认证攻击者可触发缓冲区溢出,需紧急保护LDAP服务器。

- CVE-2025-21381(Excel远程代码执行):通过社会工程学传播恶意文件,预览窗格成主要攻击向量。

🔍 预警秘籍:

- 零信任架构:对所有访问请求实施动态验证(如Kubernetes的RBAC配置):

kubectl create role developer --verb=get,list,watch --resource=pods,services kubectl create rolebinding dev-binding --role=developer --user=dev-user

- AI驱动的威胁狩猎:部署UEBA工具监控异常行为(如夜间批量下载代码),结合Mandiant威胁情报,将检测时间从11天压缩至3天。

- 供应链安全审计:对第三方库实施SBOM(软件物料清单)管理,2025年因供应链攻击导致的数据泄露占比已达28%。

网络安全强力防护:从“单点防御”到“生态免疫”

🛡️ 2025年防护体系升级:

- 零信任+云原生安全:

- 微分段技术将网络横向移动风险降低60%(如AWS的VPC隔离)。

- 镜像安全扫描覆盖95%的容器化漏洞,运行时保护可拦截CVE-2025-21198(HPC包远程代码执行)。

- DevSecOps实战化:

- 在CI/CD流水线集成AI代码审计(如Bandit+CodeLlama):

def run_security_scan(code_path): result = subprocess.run(['bandit', '-r', code_path, '-f', 'json'], capture_output=True) if "HIGH" in result.stdout: raise Exception("高危漏洞!立即修复!") - 预测性安全分析提前48小时预警潜在风险(如未授权API调用)。

- 在CI/CD流水线集成AI代码审计(如Bandit+CodeLlama):

- 量子抗性准备:

NIST发布《网络安全框架2.0:半导体制造概要》,要求2025年底前完成后量子密码迁移试点。

实战避坑指南:这些操作可能让你“裸奔”!

⚠️ 高危行为红榜:

- 🚫 使用默认密码管理LDAP服务器(CVE-2025-21376攻击入口)。

- 🚫 允许Excel预览窗格自动加载远程内容(CVE-2025-21381触发条件)。

- 🚫 未加密的代码仓库(某企业因Git历史记录泄露API密钥,损失超500万美元)。

💡 企业级防护清单:

- 立即更新:微软2025年8月补丁包(含CVE-2025-21418修复)。

- 部署工具:CSPM(云安全态势管理)自动化发现配置错误。

- 培训员工:识别钓鱼邮件(2025年钓鱼攻击成功率仍高达15%)。

未来预警:2025年Q4最可能“爆雷”的场景

- AI模型投毒:攻击者通过污染训练数据注入后门(如Scale AI“雷霆锻造”项目潜在风险)。

- 卫星网络攻击:随着《卫星网络国内协调管理办法》实施,针对低轨卫星的DDoS攻击可能激增。

- 车联网数据泄露:欧盟拟立法推动网联汽车数据共享,但70%车企未通过GDPR合规审计。

🔥 :网络安全已进入“AI武器化”时代,2025年的攻防博弈不再是技术的较量,而是生态与战略的对抗,没有攻不破的系统,只有不够快的响应!🚀

(本文信息参考2025年8月最新漏洞库、工具评测报告及企业实战案例,部分数据来自CSOP 2025大会现场分享)

本文由 云厂商 于2025-08-01发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/507504.html

发表评论