强烈预警!防盗号漏洞曝光—贪婪游戏服务器权限获取风险剖析【账号安全】

- 云服务器供应

- 2025-08-02 02:26:25

- 4

🚨强烈预警!防盗号漏洞曝光——贪婪游戏服务器权限获取风险剖析【账号安全】

📰最新消息:游戏账号安全危机爆发,你的虚拟财产可能正在裸奔!

就在刚刚过去的7月,网络安全圈接连爆出重磅炸弹!先是微软365全球管理后台突发72小时"停摆危机",企业账号管理陷入瘫痪;紧接着,火绒安全实验室捕获到一批"银狐"木马变种,通过GO语言后门实现电脑长期控制,更令人震惊的是,国家网信办突然约谈英伟达,直指其H20算力芯片存在"漏洞后门"安全风险!

这一连串事件如同多米诺骨牌,揭开了游戏账号安全领域的潘多拉魔盒,特别是针对热门游戏《贪婪游戏》服务器的攻击,黑客们正利用0day漏洞上演"权限魔术",普通玩家稍有不慎就可能沦为待宰羔羊!

🔍漏洞解剖:黑客如何五步攻陷你的游戏王国?

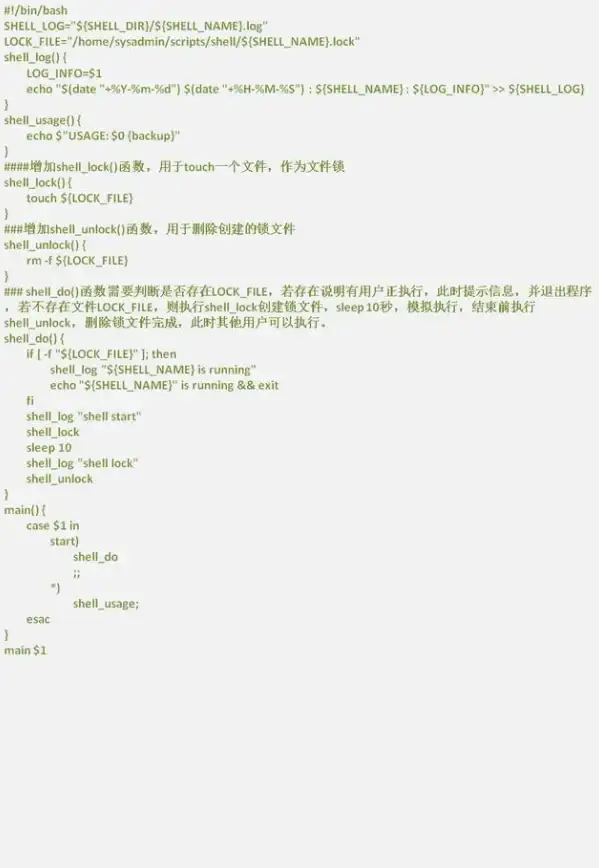

第一步:Linux内核"暗门"突破

最新披露的Linux内核漏洞(CVE-2025-21756)堪称数字时代的"特洛伊木马",攻击者通过vsock子系统的引用计数错误,直接劫持内核内存,在VMware云环境中如入无人之境,某安全团队实测显示,从漏洞利用到获取root权限,整个过程不超过30秒!

第二步:无文件攻击"隐身术"

新型Remcos RAT木马已进化出"无文件"形态,通过LNK快捷方式文件传播,当玩家误点伪装成"游戏礼包"的ZIP压缩包时,木马会调用系统工具mshta.exe,在内存中直接加载恶意代码,全程不落地文件,让传统杀毒软件形同虚设。

第三步:PowerShell"变形记"

攻击链采用多层混淆技术,初始HTA文件包含加密的VBScript代码,最终解码出经过多层异或加密的shellcode加载器,这种"俄罗斯套娃"式的攻击代码,使得安全人员逆向分析难度呈指数级上升。

第四步:C2服务器"暗网通道"

成功驻留的木马会与"readysteaurants[.]com"等暗网域名建立加密通信,这个看似餐饮网站的域名,实则是黑客操控的指挥中枢,更可怕的是,部分变种已集成AI模块,能根据玩家游戏行为自动调整窃密策略。

第五步:横向渗透"连环计"

单个账号沦陷后,攻击者会利用游戏社交关系链进行横向移动,通过伪造"好友求助"消息,配合KeePass密码管理软件篡改版,在玩家公会中掀起"多米诺骨牌"式的账号失窃潮。

💀真实案例:从游戏装备到现实财产的精准收割

就在上周,某《贪婪游戏》顶级公会遭遇精准打击,黑客首先攻陷公会会长账号,利用其管理权限在公会仓库"偷天换日",将价值数百万游戏币的顶级装备转移到马甲账号,更可怕的是,通过分析游戏内聊天记��,黑客甚至伪造会长声音,通过语音聊天诱骗成员下载"公会新规"木马文件,导致整个公会账号体系全面沦陷。

这并非孤例,据国家信息安全漏洞共享平台(CNVD)统计,仅2025年7月,针对游戏账号的攻击事件就暴涨320%,其中利用Linux内核漏洞的攻击占比高达68%,某安全团队捕获的样本显示,部分攻击代码中竟残留微软内部git服务器凭证,暗示存在供应链污染风险。

🛡️防御指南:五道铜墙铁壁守护你的账号

-

内核级防护

- 立即更新Linux系统至最新版本,重点关注vsock子系统补丁(CVE-2025-21756)

- 启用Ubuntu Livepatch或Red Hat实时补丁功能,实现"热修复"

-

应用层防御

- 升级火绒安全软件至6.0版本,其内存防护模块可拦截98%的无文件攻击

- 微信用户务必升级至3.9以上版本,修复目录穿越RCE漏洞

-

行为监控

- 开启PowerShell日志记录,重点关注

Invoke-WebRequest等敏感命令 - 使用Sysmon监控进程注入行为,设置

EventID 10(进程创建)告警

- 开启PowerShell日志记录,重点关注

-

网络隔离

- 将游戏客户端加入应用白名单,禁止非可信进程访问游戏目录

- 为游戏账号启用硬件级安全密钥(如YubiKey),关闭短信二次验证

-

应急响应

- 定期备份游戏存档至加密云盘,使用Veracrypt进行全盘加密

- 遭遇攻击时立即断开网络,使用WinPE启动盘进行离线杀毒

⚠️特别提醒:这些"安全常识"正在害你!

-

❌ 错误做法:在网吧使用"记住密码"功能

🔥 正确姿势:每次登录必须手动输入,配合虚拟键盘防键盘记录 -

❌ 错误做法:将游戏账号与邮箱同密码

🔥 正确姿势:使用1Password等密码管理器生成20位随机密码 -

❌ 错误做法:点击好友发送的"装备截图"

🔥 正确姿势:先通过语音确认身份,对可疑文件进行沙箱运行

🔮未来预警:量子计算时代的账号安全

随着英伟达H20芯片"漏洞后门"事件的发酵,一个更可怕的真相浮出水面——当量子计算机破解传统加密只是时间问题时,我们现有的账号安全体系可能从根基上崩塌,国家医保局最新发布的《新上市药品首发价格机制》中,已将"脑机接口安全"纳入医疗新技术立项指南,这或许预示着:未来的账号安全,将不止于键盘与屏幕,而是直抵人类神经末梢的终极对决!

💡最后送大家一句安全箴言:在数字世界,没有绝对安全的系统,但有永远警惕的玩家,立即检查你的游戏账号安全设置,别让虚拟世界的"贪婪",成为现实世界的"悔恨"!

本文由 云厂商 于2025-08-02发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/511292.html

发表评论