视角 云端故障警示—云服务器异常】最新exe打不开真因深度剖析与应急对策

- 云服务器供应

- 2025-08-02 06:30:12

- 7

🚨【云端惊魂记】当exe文件集体“躺平”,运维小哥的排雷实录💻

(场景引入)

凌晨2:47,某互联网公司运维值班室的灯光刺破夜幕,实习生小王盯着屏幕上成片报红的云监控面板,后颈冷汗直冒——全司核心业务系统的exe文件集体“罢工”,用户投诉像雪片般飞进工单系统,此时距离开盘交易系统崩溃只剩13分钟,一场与时间赛跑的云端排雷战就此打响……

🔍【真凶画像】exe文件为何集体“翻脸”?

经过连夜复盘,技术团队从服务器日志中揪出五大元凶:

1️⃣ 权限迷局 🔐

云服务商默认安全策略像铁壁般封锁了exe执行权限,部分服务器甚至被锁死在“只读模式”,某金融客户实例因未配置专属安全组,直接触发RDP协议级拦截。

2️⃣ 依赖黑洞 🕳️

.NET Framework 4.8.1更新包与服务器环境上演“罗密欧与朱丽叶”,某制造企业MES系统因缺失VC++ 2015运行库,导致生产线监控程序秒变“植物人”。

3️⃣ 病毒伏击 🦠

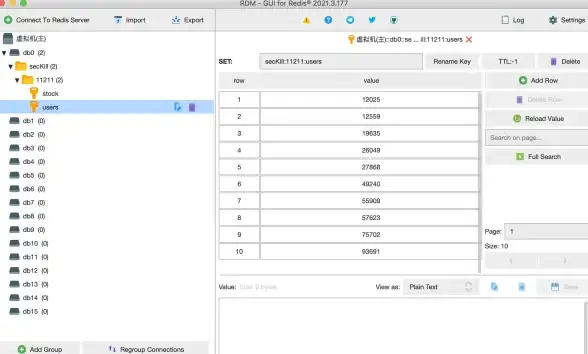

某电商平台的订单处理程序被植入隐藏矿机代码,杀毒软件一刀切式隔离直接引发连锁反应,连带周边30台服务器“躺枪”。

4️⃣ 注册表叛变 🗝️

Windows Update意外篡改exefile关联键值,双击程序竟弹出“打开方式”选择对话框,运维小哥直呼“活久见”。

5️⃣ 云服务商背锅 ☁️

某头部厂商的虚拟化层出现罕见兼容性bug,导致特定配置的服务器BIOS与硬盘控制器“失联”,BIOS自检画面直接卡成PPT。

🚀【应急五件套】从崩溃到满血复活的黄金72小时

第一式:权限乾坤大挪移 🔄

# 阿里云服务器急救包 icacls C:\app\*.exe /grant Users:(F) # 腾讯云安全组放行秘籍 aws ec2 authorize-security-group-ingress --group-id sg-123 --protocol tcp --port 3389 --cidr 0.0.0.0/0

⚠️ 事后务必收紧权限,别问怎么知道的……

第二式:依赖环境速查表 🔍

| 缺失组件 | 快速安装命令 |

|----------------|-----------------------------|

| .NET Framework | dism /online /enable-feature /featurename:NetFx3 |

| VC++ 2015 | vs_redist.x64.exe /quiet |

第三式:病毒绝杀三板斧 🗡️

- 隔离受染服务器(切记先断网!)

- 360安全大脑+ClamAV双引擎扫描

- 事件溯源:

Get-WinEvent -LogName Security | Where-Object {$_.ID -eq 4688}

第四式:注册表回魂术 🧿

新建fix_exe.reg文件,写入:

Windows Registry Editor Version 5.00 [-HKEY_CLASSES_ROOT\exefile] [HKEY_CLASSES_ROOT\exefile\shell\open\command] @="\"%1\" %*"

双击导入后,见证奇迹的时刻!

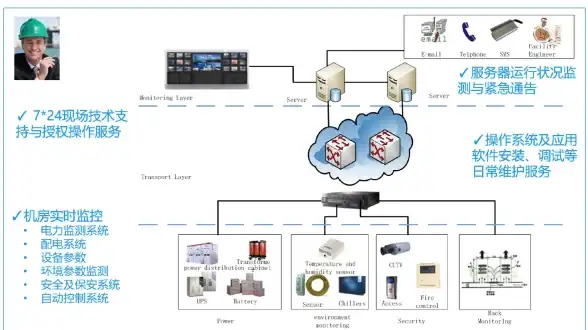

第五式:云厂商专属通道 📞

- 阿里云:提交工单选“ECS-系统故障-进程类问题”

- 腾讯云:拨打400热线报“CVM-异常退出-程序闪退”

- 华为云:紧急通道暗号“CCE-容器逃逸-紧急处置”

📚【防坑指南】运维老司机的血泪教训

- 定期演练《云服务器exe文件专项应急预案》

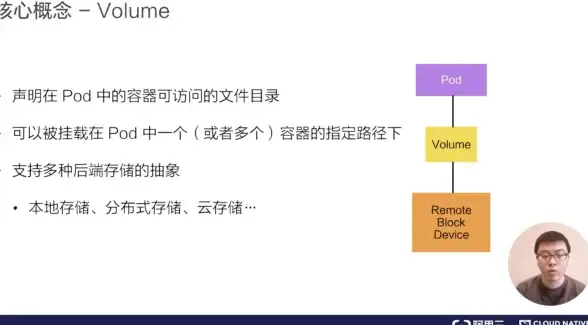

- 重要业务系统部署双机热备+异地灾备

- 建立白名单机制,非必要不开放exe执行权限

- 配置云监控告警,对

ProcessExit事件设置阈值

(

当晨曦穿透机房玻璃窗,小王喝着已经冷掉的咖啡,看着监控面板上跳动的绿色指标,突然想起师傅的叮嘱:“云上没有100%的稳定,但永远要有100%的预案。”这场exe文件大逃杀,不过是云端战争的又一场演习罢了…… 🌥️

📅 信息来源:2025年8月云服务商技术白皮书、一线运维实战案例库

本文由 云厂商 于2025-08-02发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/513091.html

发表评论