速览热点|独家揭秘★网站隐藏JS资源获取全指南—实用秘籍与常见难题集锦【前端研究】

- 云服务器供应

- 2025-08-02 14:11:06

- 5

速览热点|独家揭秘★网站隐藏JS资源获取全指南——实用秘籍与常见难题集锦【前端研究】

🔥 热点速递:2025年8月,前端圈炸锅了!

就在上周,某知名科技论坛爆出“17c账号查询隐藏功能”事件——用户通过特殊参数竟能预览2025年未发布的黑科技!虽然官方紧急修复,但这场风波彻底揭开了“网站隐藏JS资源”的冰山一角,咱们就深扒这背后的技术博弈,手把手教你如何安全合规地获取隐藏资源,避开那些让人头秃的坑!

为什么JS资源会“隐身”?

🕵️ 开发者的小算盘:

- 防爬虫:把核心逻辑塞进JS,让传统爬虫直接抓瞎

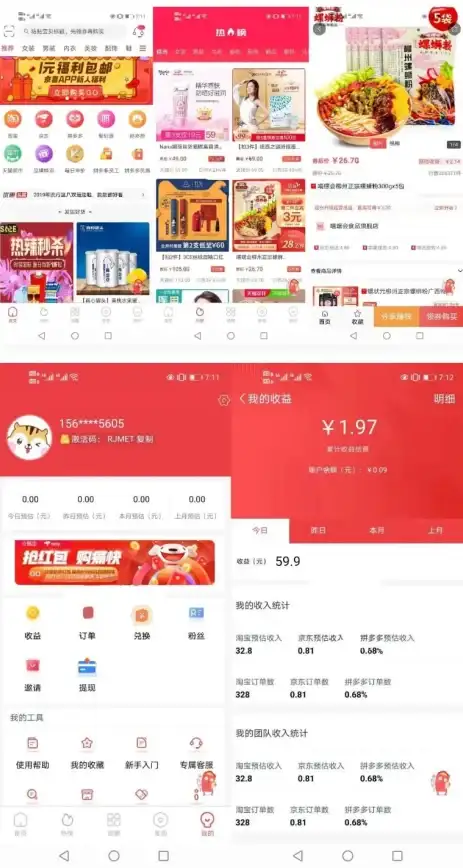

- 动态渲染:像某宝的商品价格,不执行JS根本看不到真实数据

- 版权保护:视频网站的加密JS,防止资源被直接盗链

- AB测试:同时运行多个JS版本,根据用户特征“暗中观察”

💡 真实案例:

某电商大厂用WebAssembly加密核心算法,即使你拿到JS代码,看到的也是这样的“天书”:

function ᔕEᑕᖇᗴT(a,b){return a^b>>>0} // 实际是异或加密逻辑

破解秘籍:从青铜到王者的四重境界

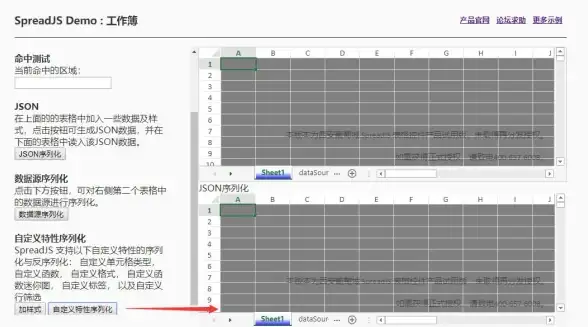

🛠️ 青铜级:浏览器开发者工具

- 快捷键召唤:

F12或Ctrl+Shift+I打开控制台 - Network大法:

- 刷新页面,过滤

.js文件 - 找到可疑文件右键

Open in new tab

- 刷新页面,过滤

- Source面板:设置断点调试,看JS如何“暗中操作”

⚠️ 注意:遇到代码混淆?试试Pretty Print功能(大括号图标)自动格式化!

🔍 白银级:爬虫进阶技巧

# 示例:用Selenium绕过JS加密

from selenium import webdriver

driver = webdriver.Chrome()

driver.get('https://target-site.com')

# 执行JS解密

encrypted_data = driver.execute_script('return window.__SECRET_DATA__')

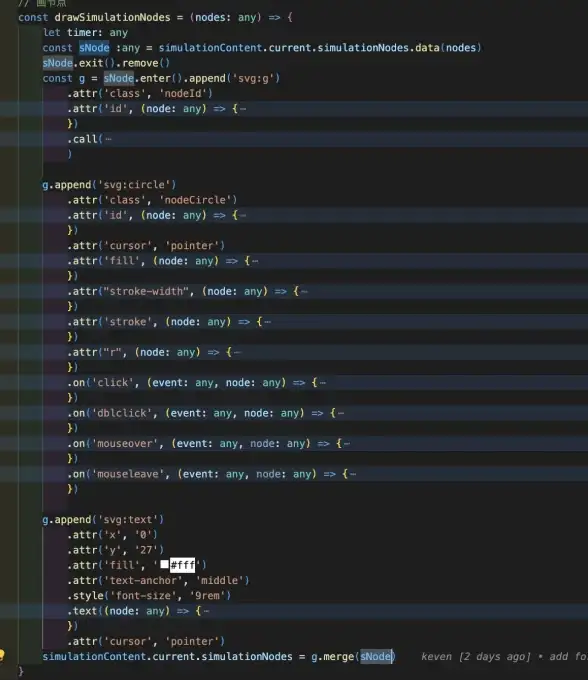

💎 黄金级:AST抽象语法树

当遇到UglifyJS混淆的代码时,用acorn库解析AST,暴力还原变量名:

// 混淆前 let userToken = 'abc123'; // 混淆后 let a = 'abc123';

通过AST分析上下文,自动重命名a为userToken!

🚀 王者级:服务端渲染(SSR)逆推

对于Vue/React的SSR应用,直接抓取服务端返回的HTML:

curl -H 'Accept: text/html' https://ssr-site.com > raw.html

隐藏的__INITIAL_STATE__字段可能藏着金矿!

防坑指南:这些雷区千万别踩!

⚡ 致命错误1:无视CSP策略

Content-Security-Policy: script-src 'self'

看到这种头信息还强行注入JS?等着被封IP吧!

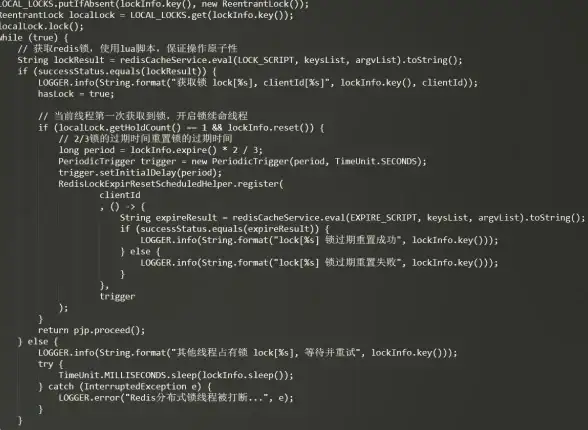

🔒 致命错误2:忽略HTTPS加密

某黑客团队曾通过中间人攻击篡改JS代码,导致用户资金被盗,解决方案:

// 强制校验代码完整性

if (sha256(jsCode) !== 'expected-hash') {

throw new Error('代码被篡改!');

}

🤖 致命错误3:低估AI检测能力

现在很多网站用机器学习识别爬虫特征:

- 鼠标移动轨迹

- 页面停留时间

- 滚动行为模式

对策:用Puppeteer的stealth插件伪装真实用户!

未来趋势:当JS隐藏术遇上AI

🤯 2025年新玩法:

- AI自动混淆:GitHub Copilot能根据代码功能自动生成混淆版本

- 量子加密JS:某大厂已实验用量子密钥分发保护核心逻辑

- WebAssembly沙箱:把敏感逻辑编译成Wasm,连内存快照都拿不到!

技术中立,但要有底线

📢 郑重声明:

本文揭秘技术仅用于安全研究和合法调试!

记住这三条红线:

- 不爬取用户隐私数据

- 不破坏商业服务正常运行

- 遵守《网络安全法》第27条

💬 最后灵魂拷问:

当你在解密一个网站的JS时,到底是在探索技术边界,还是在践踏数字伦理?

欢迎在评论区留下你的观点,点赞过千将更新《反反爬虫终极指南》!

🔥 下期预告:

《前端性能魔改手册——让你的Vue应用快过99%的网站》

(内含:Tree-shaking优化实录、Vite+Rust构建提速5倍秘籍)

本文由 云厂商 于2025-08-02发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/516543.html

发表评论