数据防护必知|光驱启动漏洞警报!深度解析】防止BIOS数据泄露的关键举措

- 云服务器供应

- 2025-08-02 16:07:17

- 3

数据防护必知|光驱启动漏洞警报!【深度解析】——防止BIOS数据泄露的关键举措

🔥 紧急警报! 微软6月紧急通报两项高危安全启动漏洞,其中CVE-2025-47827至今未修复!攻击者可篡改设备引导程序,直接威胁BIOS安全,更惊悚的是,英特尔20GB机密数据泄露事件余波未平,黑客已掌握主板设计、BIOS源代码等核心机密,数据泄露风险正从云端向硬件底层蔓延,你的电脑可能正在被“物理层入侵”!

漏洞风暴:从光驱启动到BIOS沦陷的致命链条

光驱启动漏洞:黑客的“预启动攻击”新战场

微软最新通报的 CVE-2025-47827 漏洞堪称“硬件版特洛伊木马”,攻击者只需短暂接触设备,即可通过UEFI固件漏洞篡改NVRAM变量,植入恶意内核,更可怕的是,该漏洞利用微软签名的合法驱动作为“跳板”,传统杀毒软件完全失明!

- 攻击场景还原:

- 物理接触:黑客在咖啡店用改装USB设备“碰瓷”你的电脑,30秒内完成固件篡改。

- 远程渗透:结合“邪恶女佣”攻击,攻击者通过酒店Wi-Fi远程修改企业服务器BIOS,植入勒索软件。

BIOS数据泄露:从底层代码到商业机密的“降维打击”

英特尔数据泄露事件暴露了硬件安全的“阿喀琉斯之踵”——黑客获取的BIOS源代码可被逆向工程,用于:

- 制造兼容性漏洞:仿冒主板固件更新,诱导用户安装带后门的BIOS。

- 破解加密算法:通过分析Snowridge模拟器代码,破译企业级硬盘加密密钥。

- 供应链攻击:在芯片设计阶段植入硬件木马,实现“出厂即感染”。

深度解析:为何传统防护在BIOS漏洞前“形同虚设”?

安全启动机制的“信任危机”

当前安全启动(Secure Boot)依赖厂商数字签名,但 CVE-2025-3052 漏洞显示,攻击者可通过物理接触绕过签名验证,更讽刺的是,微软竟将14个恶意驱动哈希值加入“吊销列表”,等于承认防御体系存在系统性漏洞!

固件更新:便利性与安全性的“死亡博弈”

技嘉主板曾允许用户通过Windows软件直接更新BIOS,看似便捷,实则成为攻击入口,2024年技嘉紧急推出“胶囊式固件”支持,强制要求固件更新需可信签名,但多数厂商仍沿用不安全的老式更新机制。

供应链攻击:从代码到硬件的“全链路渗透”

Verizon《2025数据泄漏调查报告》指出,30%的泄露事件与第三方组件相关,英特尔事件中,黑客通过错误配置的Git仓库窃取数据,而此类漏洞在开源项目、硬件供应链中屡见不鲜。

关键举措:构建“硬件级”数据防护体系

固件防护:给BIOS穿上“防弹衣”

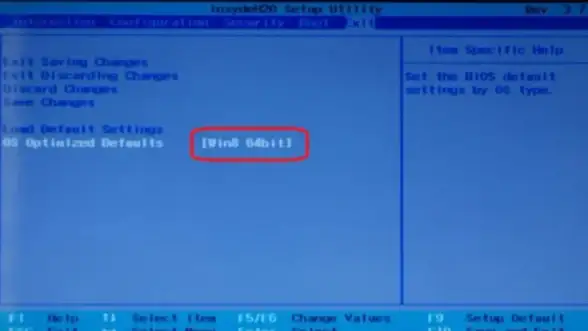

- 启用Secure Boot+ME固件验证:在BIOS设置中强制验证启动组件签名,关闭“兼容性支持模块”(CSM)。

- 部署硬件安全模块(HSM):将加密密钥存储在独立芯片中,即使硬盘被盗也无法解密数据。

- 定期更新BIOS:关注主板厂商公告,如技嘉已支持“胶囊式固件”防回滚功能。

启动安全:阻断“预启动攻击”路径

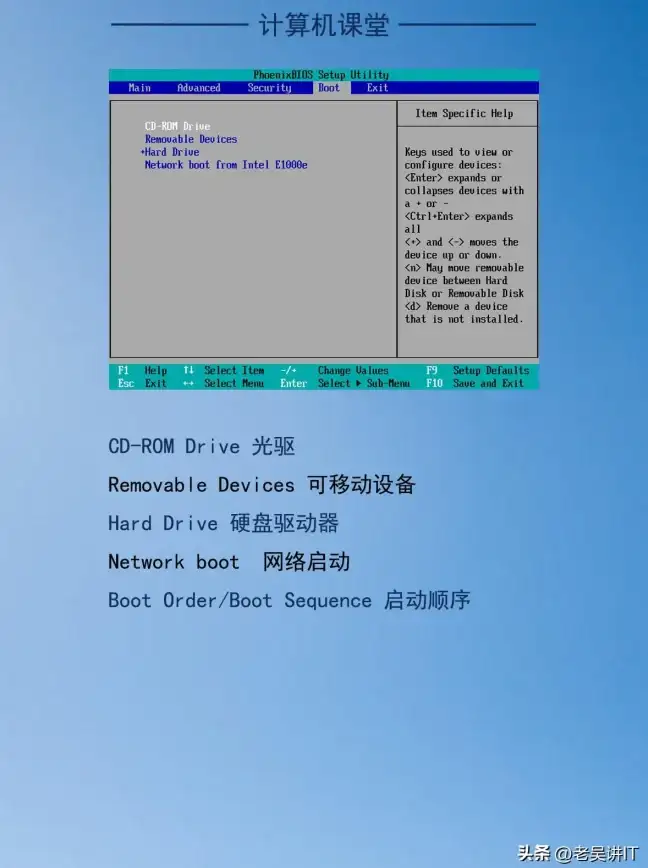

- 禁用外部启动设备:在BIOS中关闭光驱、USB设备启动选项,仅保留硬盘启动。

- 使用TPM 2.0芯片:结合Windows 11的“核心隔离”功能,防止恶意代码注入内存。

- 物理防护:对服务器、工业设备等高价值目标,使用防拆标签+运动传感器,检测非法接触。

数据加密:从存储到传输的“全周期防护”

- 全盘加密:使用BitLocker(Windows)或FileVault(macOS)加密硬盘,配合TPM防止冷启动攻击。

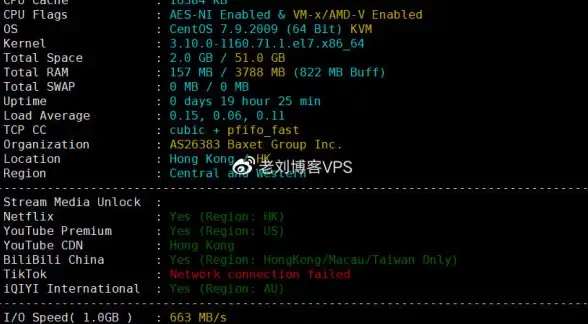

- 网络隔离:将物联网设备、工业控制系统划入独立VLAN,避免“一台设备沦陷,全网瘫痪”。

- 供应链审计:要求硬件供应商提供SBOM(软件物料清单),检查是否含开源漏洞组件。

应急响应:与黑客赛跑的“黄金15分钟”

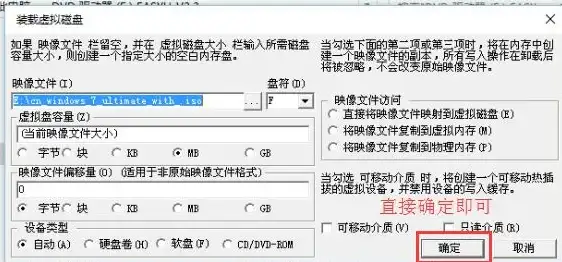

- 固件完整性检查:使用Rufus等工具生成启动盘,定期验证BIOS哈希值。

- 内存取证:部署Volatility框架,在攻击发生时提取恶意代码痕迹。

- 隔离与恢复:发现异常立即断网,通过离线备份快速恢复系统,避免赎金支付。

未来预警:量子计算与AI攻击下的“生存指南”

- 量子计算冲击:2026年量子计算机或破解RSA-2048加密,需提前布局后量子密码(PQC)。

- AI攻击升级:攻击者正用ChatGPT生成漏洞利用代码,防御需结合AI行为分析(如CrowdStrike的Falcon X)。

- 法规合规:中国《数据安全法》要求72小时内上报漏洞,企业需建立自动化监测平台。

🔒 行动呼吁:BIOS安全不再是“极客专属”,而是企业生存底线!立即检查设备启动项、更新BIOS固件,并开展全员安全培训,在黑客眼中,没有“小漏洞”,只有“大目标”!

(信息来源:微软安全公告、Verizon《2025数据泄漏调查报告》、英特尔官方声明,数据截止2025年8月)

本文由 云厂商 于2025-08-02发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/517403.html

发表评论