上一篇

视角 安全聚焦丨多用户云服务器共用风险!私服部署安全要点及防护全解【云安全警示】

- 云服务器供应

- 2025-08-02 18:08:24

- 2

🚨视角 · 安全聚焦丨多用户云服务器共用风险!私服部署安全要点及防护全解【云安全警示】

📢 开篇直击:2025年云安全“暴风眼”

2025年8月,全球网络安全事件频发,云服务器安全成为焦点。微软高管邮箱遭“午夜暴雪”组织入侵、CrowdStrike更新失误引发全球850万台Windows系统瘫痪、黎巴嫩寻呼机爆炸事件暴露物理世界攻击风险……这些案例无一不在警示:云服务器共用环境下的安全风险已突破虚拟边界,直指企业核心数据与物理安全。

更令人警醒的是,Check Point《2025年云安全报告》指出:65%的企业在过去一年中遭遇云安全事件,但仅有9%的企业能在第一时间发现攻击。云服务器共用场景下的权限滥用、数据泄露、供应链攻击已成为企业数字化转型的“隐形炸弹”。

💣 多用户云服务器共用:四大核心风险

数据泄露“连坐”危机

- 案例:某金融机构因第三方云服务商漏洞,导致900GB客户数据泄露,直接经济损失超24.5亿美元。

- 风险点:多租户环境下,一个用户的漏洞可能成为攻击者入侵其他用户的“跳板”,数据隔离失效将引发“连坐”风险。

权限滥用:从测试账号到源代码库

- 案例:微软遭攻击时,攻击者利用遗留的非生产测试租户账户,通过密码喷洒攻击突破防线,甚至进入部分源代码库。

- 风险点:共用环境中未及时清理的测试账号、过度开放的API接口,可能成为攻击者的“内应”。

资源争抢:性能与成本的“死亡螺旋”

- 痛点:多用户共享资源池时,高峰期性能下降、成本分摊不均等问题频发,部分企业为降本选择低价服务商,却陷入“安全-成本”两难。

供应链攻击:从代码库到存储桶

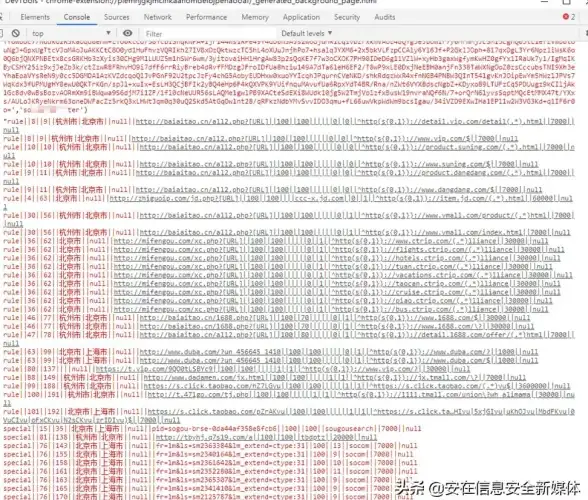

- 数据:Cyble报告显示,全球七大云平台66万个存储桶因配置错误泄露数据,包括560万份源代码、11万份含登录凭证的文件。

- 风险点:共用环境中第三方组件、开源代码的漏洞可能被“一锅端”,攻击者通过路径枚举、SAS令牌重放等手段窃取数据。

🔒 私服部署安全要点:从“租户”到“主人”的跃迁

物理隔离+逻辑隔离:筑牢数据主权

- 实践:某医疗云平台因未关闭“List Buckets”权限,导致1.2TB患者数据泄露,私服部署需通过VLAN划分、国密SM4加密传输,实现数据“不出门”。

- 工具:推荐使用支持双因素认证(2FA)的NAS设备(如绿联DXP4800),结合SSL VPN实现传输加密。

权限颗粒度控制:最小化访问原则

- 案例:某自动驾驶企业因GitHub代码库泄露,核心算法被竞争对手复现,私服部署需禁用Root账户,采用RBAC(角色访问控制)模型,离职员工账号自动冻结180天。

- 工具:使用域智盾实现实时屏幕监控+U盘管控,防离职员工“顺走”数据。

备份策略:3-2-1-1法则

- 法则:3份数据副本(生产+备份+异地)、2种存储介质(硬盘+磁带/蓝光)、1份离线存储、1份加密存储(SM4+动态口令)。

- 实践:某制造企业被勒索500万比特币后,采用天翼云“混合云灾备”方案,成本直降40%。

合规审计:从“被动响应”到“主动防御”

- 法规:欧盟《数字主权法案》、中国《数据安全法》要求数据本地化存储,私服部署需支持自定义审计日志、权限颗粒度控制(如DooTask支持独立部署于银河麒麟系统)。

- 工具:部署Zabbix自定义告警阈值,实时监控CPU/内存/硬盘温度,每周自动生成《系统健康报告》。

🛡️ 防护全解:从技术到管理的“全链路”防御

分层防御体系:边界+网络+应用层

- 边界防护:部署防火墙、IDS/IPS,过滤恶意流量。

- 网络隔离:将云环境分为多个网络区段,限制不同服务之间的访问权限。

- 应用层防护:部署Web应用防火墙(WAF),防御OWASP Top 10攻击。

零信任架构:永不信任,始终验证

- 实践:结合身份认证、设备健康状态、访问地理位置动态调整权限,防止横向移动攻击。

- 工具:Check Point CloudGuard实现100%漏洞利用拦截,通过“宏分割”技术限制云内非授权通信。

AI驱动防护:从“被动”到“主动”

- 场景:部署AI-WAF防御生成式AI威胁(如Prompt注入攻击),利用机器学习分析用户行为,提前14天预测项目延期概率。

- 工具:CloudGuard WAF支持实时威胁检测与自动化响应。

供应链安全:从代码到组件的“全生命周期”管理

- 实践:优先选择通过等保2.0三级认证的云服务商,对开源代码进行安全审计,警惕GitHub上的“潘多拉魔盒”。

- 工具:使用Ansible批量部署安全补丁,避免手动操作风险。

📌 私服部署不是“跟风”,而是“生存刚需”

在数据泄露事件同比增长42%、合规压力飙升的2025年,私服部署已从“可选方案”升级为“战略刚需”,企业需明确:数据主权是核心竞争力,安全防护是生存底线。

行动建议:

- 立即部署零信任架构,检查API接口权限;

- 推行“3-2-1”管理法则,每周3次现场巡查、2次员工安全对话、1次隐患整改复盘;

- 优先选择支持国密SM4加密、混合云灾备的私服方案。

安全无小事,转发给团队,共筑防护网! 🛡️

本文由 云厂商 于2025-08-02发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/518295.html

发表评论