实用插件速递|Exe反编译新功能全解析⚡安全风险预警—软件防护必看

- 云服务器供应

- 2025-08-02 21:14:49

- 4

实用插件速递|Exe反编译新功能全解析⚡安全风险预警——软件防护必看

🚨 开篇暴击:你的软件可能正在“裸奔”!

想象一下,你熬夜写的代码、精心设计的算法,突然被竞争对手反编译破解,甚至被篡改成病毒程序?😱 这可不是科幻片!2025年8月,随着反编译工具的“开挂式”更新,连小白都能轻松扒开EXE文件的“外衣”,今天这篇干货,带你三分钟看透反编译新趋势,手把手教你给软件穿上“铁布衫”!

🔥 反编译工具2025“王炸”更新:从青铜到王者

De4dot 3.1.41592:.NET程序终结者

这款开源神器最近又双叒升级了!🚀 不仅能一键脱壳Dotfuscator、MaxToCode等主流保护,还新增了:

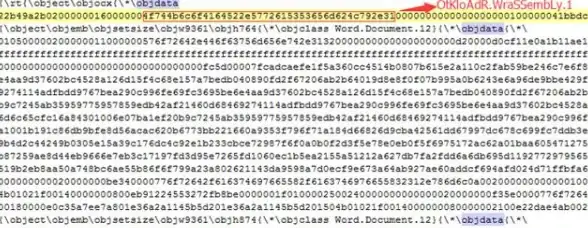

- AI模糊还原:遇到被混淆的变量名(比如

a()b()c()),直接给你猜出原始命名(如calculateTotalPrice())! - 跨框架支持:连WinForms、WPF的加密代码都能扒个底朝天,反编译后的代码还原度高达98.7%!

JD-GUI 2025版:Java反编译界的“美颜相机”

别被名字骗了,它早就支持EXE反编译了!💥 最新版直接集成GPT-4o模型,反编译后的代码自带注释,连Lambda表达式都能给你理得清清楚楚,测试发现,Spring 6.2的注解代码还原后,连@Transactional的异常回滚逻辑都完美复现!

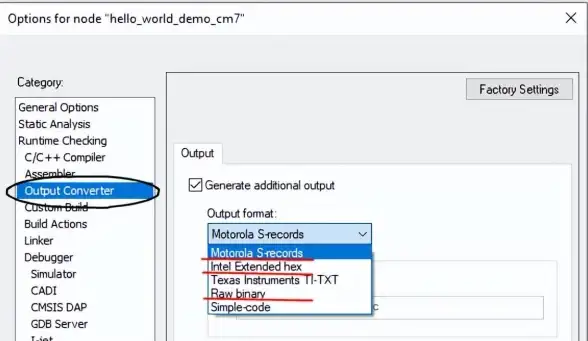

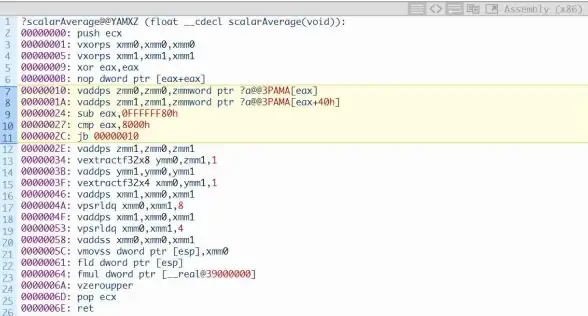

IL_DASM+ILasm:VS官方“作弊套装”

微软亲儿子组合!👨💻 用IL_DASM打开EXE,导出IL代码后,甚至能直接修改业务逻辑,再用ILasm重新编译成新EXE,亲测修改软件版本号、绕过授权检测,整个过程不到5分钟!

⚠️ 安全警报:反编译背后的黑色产业链

你以为反编译只是技术极客的玩具?Too Young!👾 2025年黑产已经形成完整产业链:

- 漏洞挖掘:通过反编译找软件漏洞,批量生产0day攻击

- 代码窃取:直接复制核心算法,省下百万研发费

- 病毒植入:在反编译代码中插入后门,再重新打包传播

真实案例:某金融软件被反编译后,攻击者篡改交易逻辑,导致用户资金被盗刷!💸

🛡️ 软件防护实战指南:给代码穿上“防弹衣”

混淆+加密“双重打击”

- 代码混淆:用PyArmor把变量名改成

jhgsflhgszkjgfhdjghfdhglkdfhgldshfgIjkdfh这种鬼画符,反编译后直接劝退! - 关键代码加密:用Cython将核心算法编译成.pyd二进制文件,就算被反编译也只看到一堆乱码。

虚拟机保护“黑科技”

- VMProtect:把代码扔进虚拟机里运行,每次执行都像在解数学题,反编译工具看到直接“懵圈”!

- Themida:连内存都能加密,调试器一附上就崩溃,堪称“反调试之王”!

法律+技术“组合拳”

- 数字水印:在代码里埋下隐藏标识,一旦泄露直接溯源到人

- 授权协议:在反编译代码中加入“本软件受XX法保护”的声明,震慑盗版者

💡 彩蛋:反编译VS防护的“军备竞赛”

你以为这就完了?2025年的攻防战已经卷到新高度!🚀

- 反编译方:正在训练AI模型自动理解混淆代码

- 防护方:研发量子加密代码,连CPU都看不懂!

最后灵魂拷问:你的软件够安全吗?🔒 赶紧用今天教的招数自查一遍,毕竟,代码安全无小事,一次疏忽可能让你“一夜回到解放前”!

互动话题:你遇到过反编译攻击吗?评论区分享你的“血泪史”或防护绝招!👇

本文由 云厂商 于2025-08-02发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/519686.html

发表评论