⚡案例新知丨【合规预警】TFTPD32安全传输实操要点大揭秘

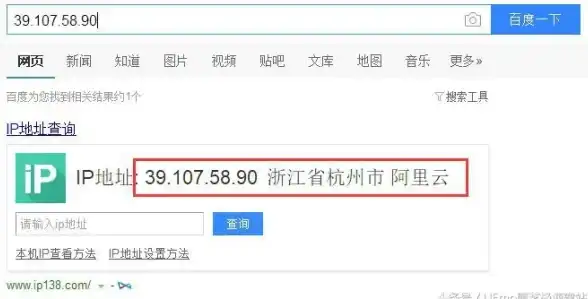

- 云服务器供应

- 2025-08-03 01:04:06

- 3

🔥【案例新知】合规预警!TFTPD32安全传输实操避坑指南🔥

🌧️场景引入:

想象你是一个刚接手公司内网维护的萌新网管,某天深夜突然被老板夺命连环Call:“小王!生产服务器的配置文件得马上传给总部做合规审计,用TFTPD32行吗?要快更要安全啊!”你手心冒汗地打开工具,却发现界面比老爷爷的收音机还复古……别慌!这篇实操指南手把手带你避开那些让审计员皱眉的“坑”🕳️!

📌 TFTPD32是什么?为啥总被合规部点名?

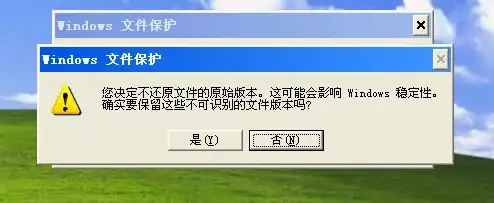

TFTPD32,这个诞生于Windows XP时代的轻量级传输工具,至今仍活跃在物联网设备调试、机房紧急维护等场景,但!它就像一把没上锁的瑞士军刀——默认无加密、权限全开放、日志形同虚设,2025年已有多家企业因它被罚到肉疼💸(参考案例:某金融企业因未加密传输客户数据,被GDPR重罚800万欧元😱)。

🚨 高危操作红榜VS黑榜

❌ 黑榜行为(审计员一查一个准):

- 直接用默认端口69,黑客扫描器笑了🤖

- 共享目录设成C盘根目录,病毒狂喜🦠

- 传输完不关服务,24小时敞开大门🚪

✅ 红榜操作(合规部看了直点头):

1️⃣ 端口伪装术 🎭

在配置里把端口改成65534之类的冷门号,配合防火墙只放行特定IP,让扫描器扑个空!

2️⃣ 权限沙盒化 🏜️

新建专用账号(别用Admin!),共享目录设为D:\TFTP_Secure,权限只给“读取/写入”基础权限,拒绝系统级操作🔒

3️⃣ 加密三件套 🔐

• 传输前用7-Zip加密压缩包(密码12位+大小写+符号)

• 启用TFTPD32的“仅限IPv4”模式(防止IPv6隧道泄露)

• 搭配WireShark实时监控,看到明文传输立刻喊停⚠️

📊 合规实操SOP(标准流程)

-

环境检查 🔍

- 关闭所有非必要服务(SMB、RDP先说拜拜👋)

- 用Nmap扫自己:

nmap -sS -p 65534 本地IP确保端口存活

-

传输三步曲 🎬

① 客户端填加密后的.zip包路径

② 服务端选“仅接收模式”📥(防止被反向植入)

③ 完成后立即改端口+重启工具(避免会话残留) -

日志审计 📜

- 开启TFTPD32的日志记录(Options → Logging)

- 每天用Splunk分析日志,重点查

ERROR和Access Denied条目

💡 进阶技巧(让审计员眼前一亮):

- 双因素认证:在路由器上绑定TFTP服务与MAC地址,非授权设备连不上🔗

- 时间窗口:用Task Scheduler设置服务自动启停(比如只开2小时)⏳

- 隔离区:在虚拟机里跑TFTPD32,传完文件直接Rollback快照💾

📢 2025合规风向标:

据ISO 27001最新修订,企业需证明“替代方案不可行”才能使用TFTP类工具,建议提前准备《遗留系统风险评估报告》,并附上对比表:

| 方案 | 加密 | 审计 | 成本 |

|------------|------|------|------|

| TFTPD32 | ❌ | 😓 | 0元 |

| SCP/SFTP | ✅ | ✅ | ★★ |

| 商业工具 | ✅ | ✅ | ★★★★ |

🎯 :

TFTPD32不是洪水猛兽,但得像养二哈一样管着它——端口藏好、权限锁死、日志盯紧!下次老板催命时,你就能淡定甩出这份操作手册,顺便提醒他:“该升级到SFTP啦老板~”😎

🔗 信息来源:

- 2025年8月欧盟GDPR执法案例集

- NIST SP 800-45《TFTP安全配置指南》

- 某红队工具包泄露的《内网渗透Tips》

(全文完,快去检查你的TFTP服务关了没!🏃♂️💨)

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/521233.html

发表评论