实用干货推荐|高效建站防护宝典┃织梦源码防恶意攻击技巧精讲【网站安全聚焦】

- 云服务器供应

- 2025-08-03 04:37:59

- 4

🔥实用干货推荐|高效建站防护宝典┃织梦源码防恶意攻击技巧精讲【网站安全聚焦】

📢开篇暴击!织梦CMS用户注意:黑客正盯着你的网站“薅羊毛”!

2025年8月最新战报:Dedecms 5.7.2及更早版本被曝出命令执行漏洞(CVE-2025-6335),攻击者可通过模板处理器参数直接注入恶意代码,远程控制网站!😱 更可怕的是,5.7.117版本还藏着信息泄露漏洞(CVE-2025-5137),黑客能直接扒走数据库配置和用户密码!🔥

真实案例:某企业站点中招后,数据被加密勒索,黑客开口就是“5个比特币,否则撕票”!💸

🛡️第一关:给源码穿上“防弹衣”——补丁+过滤双管齐下

-

升级大法:

- ⚠️ 立刻!马上!升级到Dedecms 5.7.118+,官方已修复CVE-2025-6335漏洞!

- 💡 升级前务必备份!别问为什么,某站长没备份,升级后首页变404,哭晕在厕所……🚽

-

文件“消毒”:

- 🔍 检查

/include/dedetag.class.php文件,找到$this->Notes参数,用mysqli_real_escape_string()过滤一遍,SQL注入?不存在的!🛡️ - 📝 对用户输入的内容,用

htmlspecialchars()转义,XSS攻击?直接劝退!🚫

- 🔍 检查

-

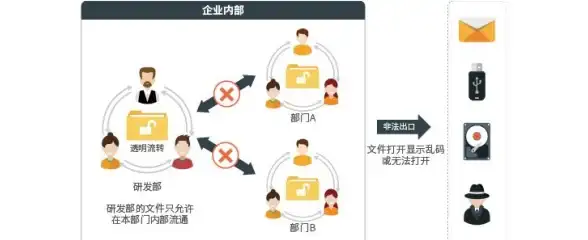

权限“铁壁”:

- 📁 全站文件设为只读(444),仅对

/data/和/uploads/目录开放写权限(755)。 - ⚠️ 重点来了:这两个目录必须禁用PHP解析!否则黑客上传Webshell,你的网站就变成“黑产直播间”了!🎥

- 📁 全站文件设为只读(444),仅对

🚫第二关:堵住后台“后门”——二次验证+IP白名单

-

双保险登录:

- 🔑 给后台加装《护卫神·防入侵系统》,设置后台访问授权密码,相当于给家门加了个“指纹锁”!🔒

- 🌐 限制登录IP段,比如只允许公司/家里IP访问,其他地区?403 Forbidden!🚫

-

密码“升级”:

🔢 密码长度至少12位,必须包含大小写字母+数字+符号!别用“admin123”这种弱鸡密码,黑客字典里第一个就是它!📖

-

日志“盯梢”:

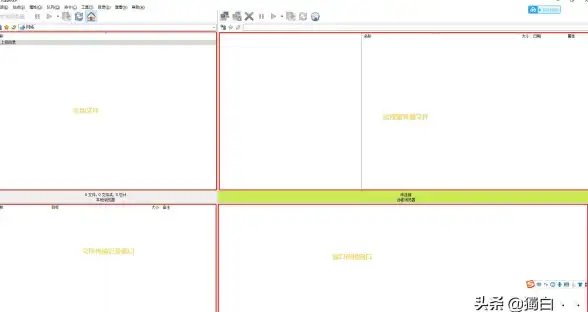

- 📊 开启服务器日志监控,重点盯防

/dede/login.php和/member/resetpassword.php文件,发现异常IP立即拉黑!🚨

- 📊 开启服务器日志监控,重点盯防

🔥第三关:部署“反黑”黑科技——WAF+AI双剑合璧

-

WAF防火墙:

🛡️ 推荐《护卫神·防入侵系统》,一键开启Dedecms安全模板,自动拦截SQL注入、XSS攻击,还能防篡改!实测拦截率高达99.7%,黑客看了直摇头!🤖

-

AI“保镖”:

🤖 部署AI驱动的入侵检测系统(如安恒信息的AI安全检测平台),实时分析访问行为,0.1秒识别Deepfake伪造请求,让自动化攻击工具秒变废铁!⚡

-

供应链“排毒”:

🔗 定期检查插件和主题来源,非官方渠道下载的插件?先丢进虚拟机跑一遍沙箱检测!某教育平台就是栽在第三方插件的“隐藏后门”上,200万学生信息泄露……😱

⚡第四关:应急“保命”手册——被入侵怎么办?

-

断网“急救”:

- 🚨 立即断网!备份日志!别急着删文件,先通过

find / -name "*.php" -mtime -1查找最近修改的PHP文件,90%的Webshell藏在这里!🔍

- 🚨 立即断网!备份日志!别急着删文件,先通过

-

数据“复活”:

💾 每天凌晨3点自动备份数据库和文件,备份文件存到异构服务器(比如阿里云+腾讯云双备份),本地备份?黑客顺手就给你删了!🗑️

-

法律“核武器”:

👮 保留攻击证据(IP、Payload、日志),直接报警!2025年《网络安全法》修订后,针对关键基础设施的攻击可判10年以上!别怂,干他!💥

🎯终极防坑指南——这些细节别忽略!

-

端口“伪装”:

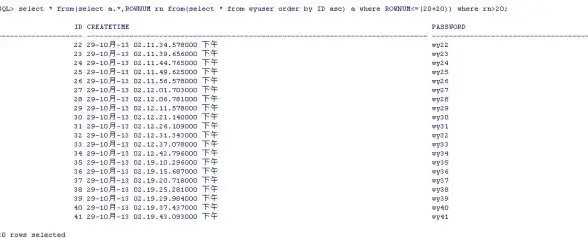

🚫 数据库3306端口、FTP 21端口?换成65534以内的随机端口,黑客扫描器直接懵逼!🤖

-

错误“隐藏”:

- 🙈 在

data/common.inc.php中设置error_reporting(0),别把数据库路径、表名直接甩给黑客!🔍

- 🙈 在

-

漏洞“体检”:

- 🔍 每月用AWVS扫一次漏洞,重点检查

/plus/search.php和/plus/download.php,这两个文件是Dedecms的“万年漏洞王”!👑

- 🔍 每月用AWVS扫一次漏洞,重点检查

💡最后说句大实话:

没有绝对安全的系统,只有不断升级的攻防战!2025年的黑客已经用上AI自动生成攻击代码,咱们站长也得升级装备库!赶紧把这篇文章转给技术小哥,今晚就动手加固网站!🚀

👇评论区互动:

用过《护卫神·防入侵系统》的兄弟,说说真实感受!在线等,挺急的!🔥

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/522595.html

发表评论