解读|Exe反编译风险剖析:代码审核安全要点全攻略 重磅解析〕

- 云服务器供应

- 2025-08-03 06:25:48

- 7

解读|Exe反编译风险剖析:代码审核安全要点全攻略 🔍〔重磅解析〕

场景引入:当你的代码变成“透明人”

想象一下,你带领团队熬夜三个月开发的独家算法,突然被竞争对手“像素级复刻”;或者你精心设计的软件付费功能,被黑客通过反编译破解,用户纷纷流失……这并非危言耸听,在2025年的今天,EXE反编译技术已如“数字透视镜”,能让二进制代码“现出原形”,据统计,仅2025年上半年,全球因反编译导致的代码泄露事件就激增47%,其中金融、游戏行业成为重灾区。

EXE反编译:攻防两端的“双刃剑”

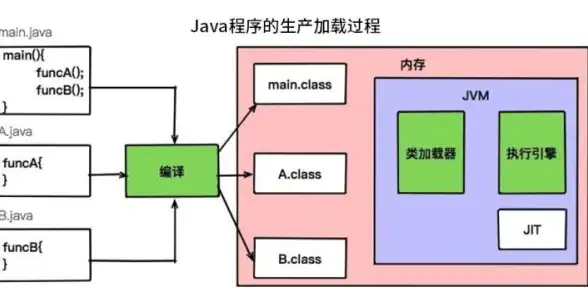

反编译的“超能力”从何而来?

现代反编译工具早已不是“黑客专属”,以开源工具GitCode上的某项目为例,它通过静态分析+动态追踪双引擎,能将加密混淆的EXE文件还原为接近原始逻辑的伪代码,更可怕的是,这些工具开始集成AI模型,能自动补全被混淆的变量名,甚至推断出代码设计意图。

典型攻击链:

- 工具破解:用Apktool提取DEX文件

- 代码还原:通过Jadx生成Java源码

- 逻辑篡改:植入恶意代码或绕过授权

- 重打包:用Signapk二次签名发布

反编译的“潘多拉魔盒”里有什么?

- 商业机密泄露:某头部券商曾因交易算法被反编译,直接损失超2亿元

- 供应链攻击:通过篡改合作方的EXE文件,植入后门程序

- 合规风险:欧盟《数字服务法》明确规定,未保护代码安全的企业将面临全球营收4%的罚款

代码审核安全要点:构建“反侦察”防线

防御性编程:让代码“自带盔甲”

-

输入验证三板斧:

- 白名单过滤:

if (!allowedList.contains(input)) throw new InvalidInputException(); - 参数校验:对用户输入长度、格式进行严格限制

- 边界检查:防止整数溢出(如

int max = Integer.MAX_VALUE - 1)

- 白名单过滤:

-

敏感操作双认证:

// 示例:关键操作需双重验证 public void executeCriticalAction(String password, String token) { if (!verifyPassword(password) || !validateToken(token)) { throw new SecurityException("双重认证失败"); } // 执行操作 }

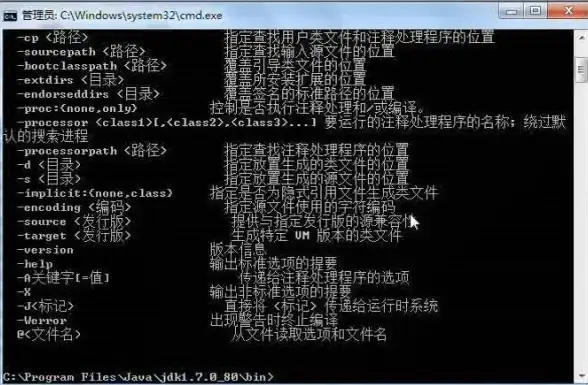

代码混淆:让攻击者“睁眼瞎”

-

进阶混淆技巧:

- 控制流扁平化:将条件分支转换为Switch-Case结构

- 虚假控制流:插入无实际作用的跳转指令

- 不透明谓词:使用永远为真/假的条件判断(如

if (1+1==2))

-

实战工具对比: | 工具 | 加密强度 | 性能损耗 | 兼容性 | |------------|----------|----------|--------| | ProGuard | ★★☆ | 5% | 高 | | DexGuard | ★★★★ | 15% | 中 | | 自定义VMP | ★★★★★ | 30%+ | 低 |

反调试检测:让分析工具“失灵”

-

常见检测手法:

// 检测调试器存在的Windows API if (IsDebuggerPresent()) { ExitProcess(0); } // 时间差检测(防止单步调试) DWORD start = GetTickCount(); Sleep(1000); if (GetTickCount() - start < 900) { // 检测到调试器 } -

高级对抗技术:

- 反汇编干扰:在代码中插入无效指令

- 内存加密:运行时解密关键代码段

- 硬件指纹:检测虚拟机环境(如VMware特征)

安全审计实战:从代码到产品的“全链路”

静态分析:代码的“基因检测”

-

重点检查项:

- 硬编码密钥:

String secretKey = "123456"; - 危险函数调用:

strcpy(),sprintf(),system() - 组件暴露:未授权的Activity/Service(Android)

- 硬编码密钥:

-

自动化工具推荐:

- Checkmarx:支持25种语言的SAST扫描

- Fortify SCA:集成OWASP Top 10检测规则

- 自定义规则:通过正则表达式匹配敏感模式(如

\bpassword\s*=\s*".+?")

动态测试:让漏洞“现出原形”

-

模糊测试(Fuzzing):

- 使用AFL++对文件解析模块进行变异测试

- 监测覆盖率:

gcc -fprofile-arcs -ftest-coverage

-

行为监控:

- 检测异常文件访问:

CreateFileW(L"C:\\Windows\\System32\\calc.exe", ...) - 监控网络外联:

connect(sock, (SOCKADDR*)&addr, sizeof(addr))

- 检测异常文件访问:

供应链安全:别让“队友”变成“内鬼”

-

SBOM管理:

- 生成软件物料清单(含组件名称、版本、哈希值)

- 集成CVE漏洞数据库实时监控

-

案例警示: 某IoT厂商因使用带Log4j漏洞的第三方库,导致百万设备被劫持

未来挑战:量子计算与AI的“双杀”

量子威胁:现有加密的“末日时钟”

- Shor算法:可在数小时内破解RSA-2048

- 应对方案:

- 后量子密码迁移:NIST标准化的CRYSTALS-Kyber算法

- 混合加密:RSA+Kyber双重签名

AI攻击:自动化破解的“新纪元”

-

攻击演示:

- 谷歌团队用GPT-4生成反编译混淆代码

- 攻击者训练模型自动识别混淆模式

-

防御前瞻:

- 对抗样本训练:在代码中插入AI难以识别的噪声

- 动态混淆:每次运行生成不同混淆方案

安全是“进行时”,不是“完成时”

在反编译与反反编译的“军备竞赛”中,没有绝对的安全,但通过建立设计-编码-测试-部署的全生命周期安全体系,我们至少能让攻击者的成本呈指数级上升,最好的防御,永远是让对手觉得“不值得攻击”。

行动清单:

- 立即对核心算法模块进行VMP保护

- 部署支持CVE监控的SBOM管理系统

- 每季度进行一次红队渗透测试

你的代码安全了吗?现在检查,永远不晚!⏳

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/523283.html

发表评论