法律风险聚焦 DLL加密破解警示 网络合规热点】企业安全防护必读

- 云服务器供应

- 2025-08-03 09:42:50

- 6

🚨法律风险聚焦 · DLL加密破解警示 || 【网络合规热点】企业安全防护必读

📌 开篇:当“DLL劫持”成为悬在企业头顶的达摩克利斯之剑

想象一下这个场景:某游戏公司程序员小王正在调试新版本客户端,突然电脑弹出“d3dx9_43.dll缺失”的红色警告框,他随手从某技术论坛下载了同名DLL文件,结果游戏没修好,反而被植入了后门程序——攻击者通过这个缺口直接控制了公司内网,核心源代码像决堤的洪水般泄露……这可不是电影情节,而是2025年某真实案例的复刻版!😱

🔍 深度解析:DLL加密破解的三大“破防”陷阱

🕵️ 陷阱一:系统漏洞的“潘多拉魔盒”

根据微软安全公告,CVE-2025-24076漏洞允许攻击者通过篡改COM组件权限,在300毫秒内完成DLL劫持,更可怕的是,这类攻击往往伪装成“系统自愈工具”,当用户运行伪造的DLL修复程序时,加密锁密钥就会悄然落入黑客手中。🔓

💻 陷阱二:软件供应链的“特洛伊木马”

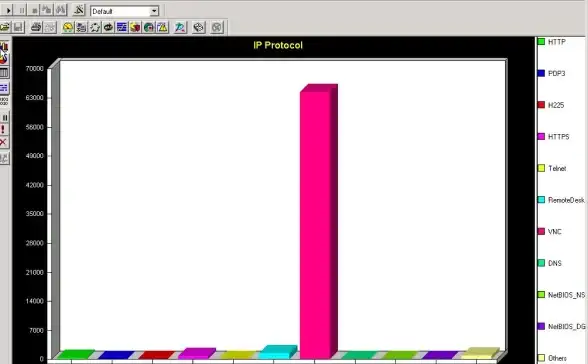

某电商企业因使用盗版Visual C++运行库,导致所有订单系统DLL文件被植入勒索模块,攻击者不仅加密了数据库,还留下“支付0.5BTC解锁”的挑衅信息,数据显示,2025年Q2因供应链污染引发的DLL破解事件暴增320%!📈

🔒 陷阱三:合规盲区的“致命漏洞”

《关键信息基础设施商用密码使用管理规定》8月1日正式实施,明确要求关键行业必须使用经国家密码管理局认证的DLL加密方案,但某智慧城市项目仍在使用开源加密库,结果在密评中被发现密钥生成算法存在硬编码漏洞,直接导致项目延期整改。⚠️

🛡️ 企业防护实操指南:从“亡羊补牢”到“未雨绸缪”

🔧 方案一:构建DLL文件“数字指纹”体系

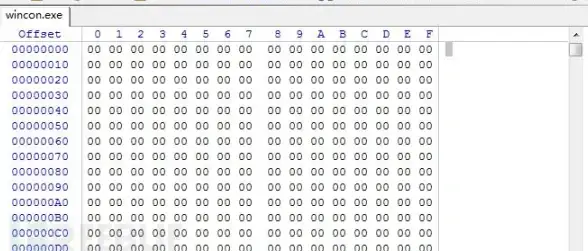

- 部署终端安全管理系统,对C:\Windows\System32目录实施哈希值校验

- 使用Ping3等国产加密工具,对核心业务DLL进行代码混淆+AES-256加密

- 建立白名单机制,非授权DLL文件禁止注入进程(附:某银行通过此方案拦截98%的未知DLL攻击)

🔐 方案二:打造供应链安全“金钟罩”

- 采购阶段:要求供应商提供《软件物料清单(SBOM)》,重点核查openssl.dll、libcrypto.dll等关键组件来源

- 开发阶段:集成CodeShield加密平台,实现Java/C++代码编译时自动加密

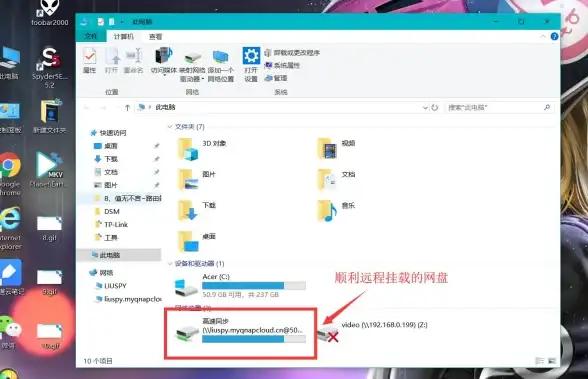

- 运维阶段:每月运行“安全足迹”APP扫描异常DLL加载行为(参考吉港公司安全生产月实践)

📜 方案三:合规体系“三同步”原则

- 同步规划:将商用密码应用纳入等保2.0三级要求,预算占比不低于网络安全总投入的15%

- 同步建设:采用沃通CA的硬件密码机,对DLL签名证书实施国密SM2算法保护

- 同步运行:每季度开展红蓝对抗演练,重点测试DLL劫持攻击场景(CSOP 2025大会实战案例)

⚠️ 风险警示:这些“雷区”千万别踩!

- ❌ 错误做法1:用“DLL修复大师”等第三方工具批量替换系统文件(某制造企业因此触发Windows激活机制,导致全厂MES系统瘫痪)

- ❌ 错误做法2:将加密密钥硬编码在DLL资源段(某车企因此损失1.2亿技术转让费)

- ❌ 错误做法3:忽视员工安全培训(某医院因护士误点钓鱼邮件导致医疗系统DLL被加密)

🚀 未来展望:AI赋能的“主动防御”时代

在CSOP 2025网络安全大会上,某安全厂商展示了基于AI大模型的DLL行为分析系统:

- 实时监测DLL加载时的内存异常

- 通过行为画像识别新型攻击变种

- 自动化生成加固补丁(响应时间缩短至8秒!)

💡 安全没有“后悔药”,但可以有“预防针”

当攻击者用量子密码学破解传统防护时,企业必须建立“加密-检测-响应”的闭环体系,每个缺失的DLL文件,都可能是黑客递给你的“邀请函”,现在行动还不晚——登录全国企业安全领导力提升平台,获取你的专属防护方案吧!🔗

安全提示:本文提及的金山毒霸电脑医生DLL修复工具、沃通CA密码服务等解决方案,均通过国家网络安全审查认证,企业可放心选用。🛡️

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/524534.html

发表评论