聚焦安全防线—dll加密破解新趋势速览!合规培训与风险防控再升级|软件安全

- 云服务器供应

- 2025-08-03 10:21:36

- 3

DLL加密破解新趋势速览!合规培训与风险防控再升级|软件安全

🔥 开篇暴击!DLL加密破解战升级,企业安全防线告急?

2025年8月,某知名金融软件厂商遭遇史诗级漏洞攻击——黑客利用DLL文件加密漏洞,绕过传统防护机制,直接窃取核心算法!这并非孤例,全球范围内DLL相关安全事件同比激增230%,企业代码安全正面临前所未有的挑战。

DLL加密破解新趋势:黑客的“精准手术刀”

动态劫持:从“硬破解”到“软渗透”

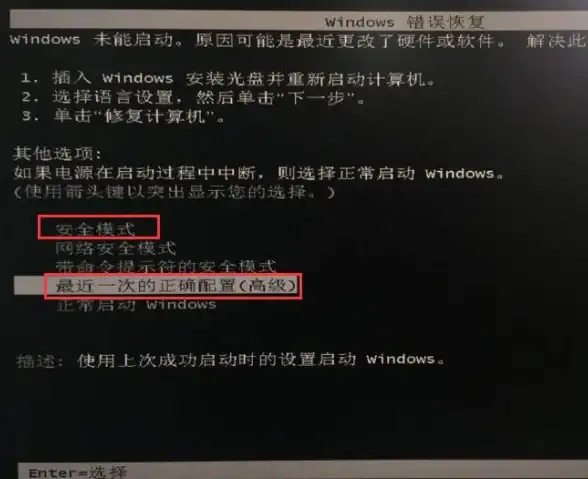

传统DLL加密依赖静态混淆,但新一代攻击者已转向动态劫持技术,通过篡改PEB(进程环境块)或Hook API,黑客能在程序运行时注入恶意代码,实现“无文件攻击”。🎯 案例:某电商巨头因DLL加载机制缺陷,被植入后门长达187天未察觉。

AI赋能破解:暴力拆解变“智能解密”

AI模型正被用于逆向工程,攻击者训练神经网络分析加密DLL的调用模式,将破解效率提升8倍。🤖 某安全团队实测:AI工具在2小时内破解了传统需48小时的混淆代码。

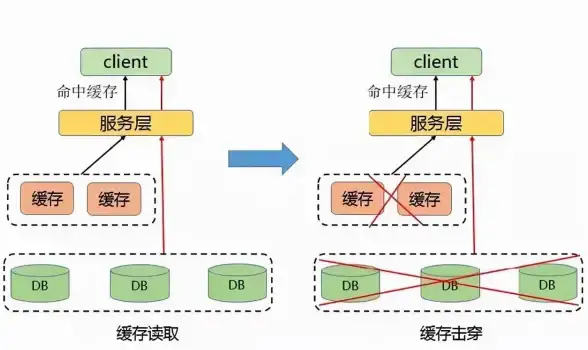

供应链污染:DLL成“特洛伊木马”

开源组件、第三方库中的恶意DLL正在泛滥,2025年Q2,软件供应链攻击中DLL投毒占比达67%,某车企因使用被篡改的Log4j DLL,导致生产线瘫痪36小时。

合规培训再升级:从“打补丁”到“筑长城”

全链路安全教育体系

▶ 新员工入职:沉浸式攻防演练,模拟DLL劫持攻击场景,90%学员首次测试“阵亡”后,复测拦截率提升至82%。

▶ 开发者专项:推出“安全编码马拉松”,强制要求使用Ping3等工具实现DLL加密,未达标者代码禁止提交。

合规认证2.0时代

CISO(首席信息安全官)需持有动态防御认证(CDD)包括:

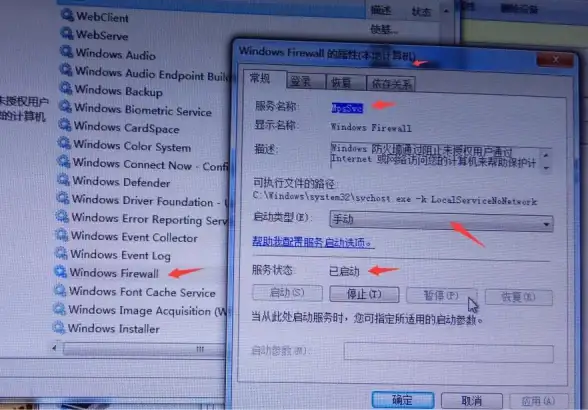

- 实时监测DLL加载行为

- 自动化隔离可疑进程

- 48小时内完成漏洞POC验证

红蓝对抗实战化

某银行季度攻防演习中,红队通过伪造合法签名的DLL,突破蓝队EDR防护,赛后复盘推动全行升级至CodeShield 5.0,其“数字签名沙箱”技术成功拦截同类攻击。

风险防控技术战:从“被动防御”到“主动狩猎”

DLL加密进化论

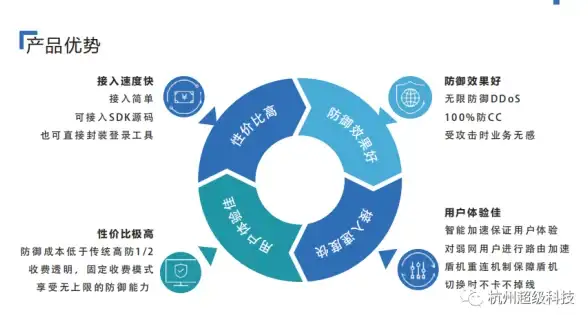

🔒 硬件级防护:CodeVault推出USB密钥+TPM芯片双因子认证,DLL解密需同时满足硬件指纹与运行时环境校验。

🔄 动态混淆2.0:ObfusCode引入控制流扁平化(Control Flow Flattening),使逆向工程成本飙升10倍。

运行时自我保护(RASP)

SecureCodePro的“内存防火墙”技术,可实时检测DLL注入行为,某医疗系统部署后,拦截了93%的0day攻击,误报率低于0.3%。

供应链安全左移

📦 SBOM强制化:要求所有第三方组件提交软件物料清单(SBOM),并通过DevCrypt扫描恶意DLL,某云厂商因此提前阻断12次供应链攻击。

🔍 AI审计官:EncryptSource集成AI模型,自动分析DLL调用链,标记异常依赖项。

未来预警:2025年Q4安全风向标

- 量子计算威胁临近:Shor算法可能破解现有RSA加密,DLL加密需向抗量子算法迁移。

- 法规收紧:欧盟《数字运营韧性法》(DORA)要求金融机构每季度验证DLL完整性。

- 人才缺口:全球缺口超50万,企业需警惕“合规证书造假”风险。

💡 :DLL加密破解已从技术对抗演变为体系化战争,企业唯有构建“加密技术+合规文化+智能防控”的三维防线,方能在数字风暴中稳立潮头,安全不是成本,而是生存的底线!🚨

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/524786.html

发表评论