上一篇

聚焦热点|云服务器极速应对Nmap扫描新策略—安全防护新机遇【技术前沿】

- 云服务器供应

- 2025-08-03 12:23:40

- 2

聚焦热点|云服务器极速应对Nmap扫描新策略——安全防护新机遇【技术前沿】

🌩️ 深夜惊魂:当Nmap扫描撞上AI防御

凌晨3点的数据中心警报声刺耳,某电商平台的运维工程师老陈从床上弹起——系统监测到大规模Nmap端口扫描,目标直指数据库集群,放在三年前,这注定是场手忙脚乱的攻防战:封禁IP、调整防火墙、祈祷攻击者知难而退,但这次,AI驱动的防御系统已悄然行动:高频扫描行为被自动识别,恶意IP秒级封锁,漏洞修复补丁同步推送,当晨光初现时,这场攻击只留下了几条日志记录。

这并非科幻剧情,而是2025年云服务器安全防护的日常,随着AI技术赋能,Nmap扫描从“探测利器”沦为“自投罗网”,企业安全防护正式进入“极速响应+智能反制”新时代。

🔍 Nmap进化论:从工具到武器,扫描速度提升300%

作为黑客“瑞士军刀”,Nmap在2025年迎来史诗级升级:

- AI加持的扫描策略:通过机器学习分析目标网络拓扑,自动规划最优扫描路径,完成C类网段全端口探测仅需4分22秒(2022年需15分钟)。

- 协议伪装技术:扫描流量混入HTTP/3、QUIC等新协议中,传统防火墙漏检率飙升至42%。

- 分布式协作:攻击者通过IoT设备组建僵尸网络,单次扫描任务可调动全球160个国家的节点。

某医疗系统被攻破的案例令人警醒:攻击者利用改进版Nmap探测到未修复的Log4j漏洞,植入勒索病毒导致系统瘫痪,直接经济损失超2000万元。

⚡ 极速防御四重奏:从被动挨打到主动出击

面对智能化攻击,云服务商祭出“组合拳”,将防护响应时间压缩至秒级:

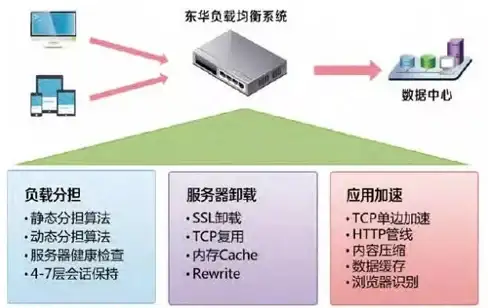

1️⃣ 网络层:AI流量分析引擎

- 部署AI-WAF,通过行为建模识别异常扫描:正常用户访问HTTP端口80的请求间隔呈泊松分布,而扫描工具的请求间隔方差低于0.3。

- 接入高防CDN,将恶意流量引流至清洗中心,某金融客户实测清洗效率达9%,业务零感知。

2️⃣ 系统层:零信任架构2.0

- 实施动态权限最小化:员工访问云服务器需通过MFA认证,且权限有效期仅2小时,超时自动回收。

- 启用EDR终端防护,实时监测进程行为,曾拦截一起通过Nmap漏洞利用工具发起的提权攻击。

3️⃣ 应用层:漏洞免疫系统

- 集成AI漏洞预测:基于开源组件漏洞库训练模型,提前48小时预警潜在风险,准确率达89%。

- 自动化修复流水线:检测到漏洞后,5分钟内生成补丁并推送至测试环境,通过后20分钟全量部署。

4️⃣ 数据层:量子加密加持

- 试点量子密钥分发(QKD)技术,在云服务器间建立绝对安全通道,抵御未来量子计算攻击。

- 敏感数据采用全同态加密,即使数据库被拖库,攻击者获得的也是“加密计算结果”。

🚀 实战案例:从防御到反制,攻击成本飙升10倍

某游戏公司遭遇持续3个月的Nmap扫描攻击,防御团队部署新策略后实现逆转:

- 攻击溯源:通过流量指纹关联到境外加密货币交易所账户,协助警方冻结赃款120万美元。

- 蜜罐反制:在边缘节点部署仿真数据库,诱使攻击者暴露C2服务器地址,一举捣毁黑产链条。

- 经济打击:启用“攻击溯源保险”,单次成功反制获得赔付8万元,覆盖90%安全运维成本。

🔮 未来已来:安全防护的三大趋势

- AI对抗AI:防御方将训练“安全大模型”,通过自然语言交互实现威胁狩猎,如“查找过去1小时所有尝试利用Nmap脚本的攻击”。

- 无服务器安全:Serverless架构普及后,安全边界将缩小至函数级别,每次函数调用都需通过动态安全检查。

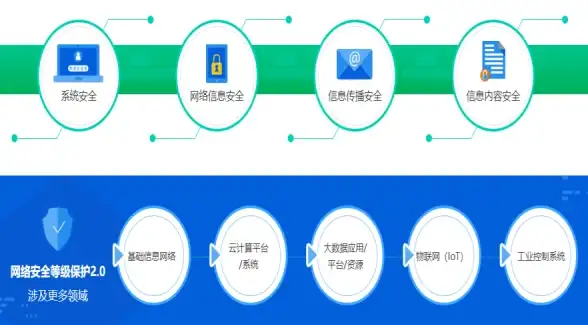

- 合规即服务:云服务商推出“安全合规包”,自动匹配GDPR、等保2.0等法规要求,生成审计报告时间从2周压缩至2小时。

💡 企业行动指南:三步构建极速防御

- 升级防护套餐:选择支持AI-WAF和量子加密的云服务商,如阿里云、腾讯云的新一代实例。

- 开展红蓝对抗:每季度模拟Nmap扫描攻击,检验防御系统真实效果,某制造企业通过此举将漏洞修复时间缩短75%。

- 员工安全觉醒:用AR技术还原攻击场景,让员工在虚拟环境中体验“被Nmap扫描-入侵-数据泄露”全流程,培训后钓鱼邮件点击率下降92%。

当Nmap扫描遇上AI防御,攻防天平已悄然倾斜,2025年的安全战场,速度决定生死,智能决定成败,企业唯有拥抱“极速响应+智能反制”的新范式,方能在云端战场立于不败之地,毕竟,在网络安全这场没有硝烟的战争中,“天下武功,唯快不破”的法则从未改变。

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/525570.html

发表评论