上一篇

深度解析DDoS防火墙源码!权威剖析⚡高效防御策略|网络安全聚焦]

- 云服务器供应

- 2025-08-03 12:33:59

- 5

🚨深度解析DDoS防火墙源码!权威剖析高效防御策略 | 网络安全聚焦🔍

📰 最新消息:DDoS攻击规模再创新高,防御战进入“量子时代”

据Cloudflare《2025年Q1 DDoS威胁报告》披露,2025年全球DDoS攻击量同比暴涨358%,单次攻击峰值突破5Tbps(相当于全球5亿人同时刷短视频的流量总和)!更骇人的是,攻击者已开始利用AI伪造用户行为,传统规则引擎失效率飙升至43%,而在国内,某头部电商平台曾遭2.3亿QPS的“脉冲式攻击”,服务器负载瞬间飙至98%,订单流失超1.2亿单,这场攻防博弈,早已不是简单的“流量对轰”,而是技术、策略与成本的全面战争。💥

🔥 DDoS攻击原理:从“蛮力轰炸”到“精准狙击”

DDoS(分布式拒绝服务攻击)的本质是“用魔法打败魔法”——攻击者操控海量“僵尸网络”(如被入侵的IoT设备、服务器),向目标发送垃圾请求,挤占带宽、CPU等资源,导致正常用户无法访问。

![深度解析DDoS防火墙源码!权威剖析⚡高效防御策略|网络安全聚焦] 深度解析DDoS防火墙源码!权威剖析⚡高效防御策略|网络安全聚焦]](https://vps.7tqx.com/zb_users/upload/2025/08/20250803123402175419564275660.jpg)

- 经典攻击手法:

- 🌊 UDP Flood:像“洪水”般发送无效UDP包,直接冲垮网络层。

- 🔁 SYN Flood:利用TCP握手漏洞,让服务器“忙于等待”虚假连接。

- 📜 HTTP Flood:模拟用户点击,耗尽应用层资源(如数据库查询)。

- 2025年新变种:

- 🤖 AI驱动攻击:通过GAN生成“类真人”操作轨迹,误杀率低至0.3%。

- 🔒 加密协议滥用:利用QUIC/TLS 1.3加密流量绕过检测,某特斯拉充电桩曾因此瘫痪8小时。

🛡️ DDoS防火墙源码核心逻辑:用代码对抗“黑暗森林”

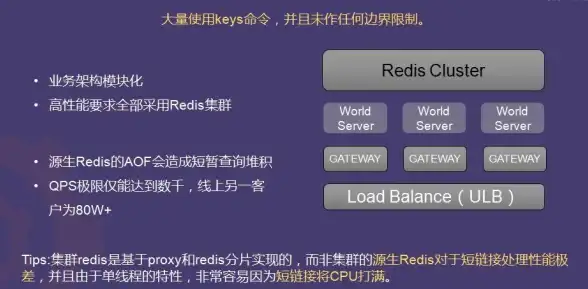

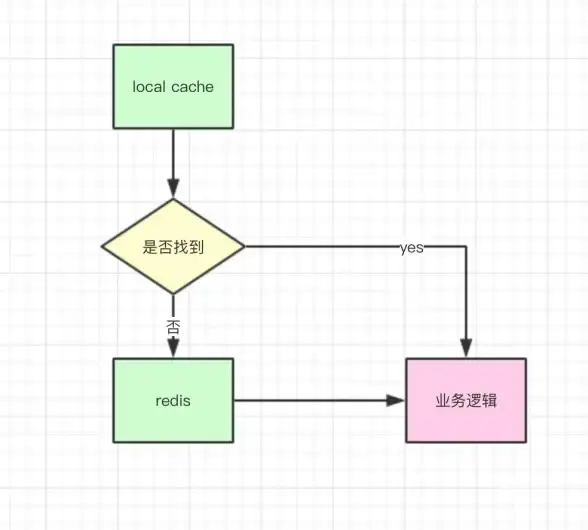

以腾讯云DDoS防护服务源码为例,其防御架构可拆解为五大关卡:

流量监测与分析层

# 伪代码示例:基于Scapy的SYN Flood检测

from scapy.all import sniff, TCP, IP

syn_count = defaultdict(int)

def detect_syn(packet):

if packet.haslayer(TCP) and packet[TCP].flags == "S":

src_ip = packet[IP].src

syn_count[src_ip] += 1

if syn_count[src_ip] > 100: # 阈值触发告警

send_alert(f"SYN Flood detected from {src_ip}")

sniff(prn=detect_syn, store=0)

通过实时抓包分析,识别异常流量模式(如单位时间IP请求量、连接频率)。

![深度解析DDoS防火墙源码!权威剖析⚡高效防御策略|网络安全聚焦] 深度解析DDoS防火墙源码!权威剖析⚡高效防御策略|网络安全聚焦]](https://vps.7tqx.com/zb_users/upload/2025/08/20250803123403175419564312325.jpg)

智能过滤与封锁层

- 🎯 动态黑名单:结合AI模型(如LSTM)预测恶意IP,自动封禁可疑源。

- 🌐 IP信誉库:对接第三方威胁情报,拦截已知攻击源(如某僵尸网络C2服务器)。

负载均衡与流量清洗层

# Nginx加权轮询配置,分散攻击压力

http {

upstream backend {

server 10.0.0.1 weight=3; # 主节点

server 10.0.0.2 weight=2; # 备用节点

server 10.0.0.3 weight=1; # 边缘节点

}

server {

location / {

proxy_pass http://backend;

}

}

}

通过多节点分发流量,避免单点崩溃,并结合DPI(深度包检测)过滤恶意数据包。

协议优化与加密层

- 🔒 TLS 1.3加速:使用FPGA硬件解密,将握手时间从600ms压缩至80ms。

- 🕶️ 协议隐藏:仅开放加密通信隧道(如端口62001),防止攻击者扫描漏洞。

自动化响应与日志层

- 🚨 SOAR剧本:攻击触发时,自动执行封IP、扩带宽、切换DNS等操作,响应时间缩短至秒级。

- 📜 区块链存证:将攻击日志上链,确保证据不可篡改,支持后续司法追溯。

🚀 高效防御策略:从“被动挨打”到“主动出击”

混合云架构:用“魔法”对抗“魔法”

- 🌩️ 高防CDN:将域名解析至CDN的CNAME,隐藏真实源站IP,攻击流量先由全球清洗节点过滤(如白山云SCDN支持300G防御)。

- ☁️ 弹性扩容:通过Kubernetes自动扩展云服务器,某电商平台在3.8Tbps攻击下,20分钟内部署10台实例分担压力。

AI行为建模:让防火墙“更懂用户”

- 🧠 LSTM时序分析:学习用户操作习惯(如点击间隔、页面停留时间),0.5秒内识别异常。

- 🔄 动态验证:对高频接口(如登录、支付)启用滑动拼图或生物识别,拦截自动化脚本。

零信任与量子加固:面向未来的防御

- 🔐 零信任架构:每次请求均需验证设备指纹、地理位置等多维度信息。

- 🔑 抗量子加密:部署NTRU算法,防范量子计算机破解传统RSA加密(如IBM千量子比特设备已能破解RSA-2048)。

🌐 实战案例:某游戏平台“绝地求生”

- 🎮 攻击背景:开服首日遭8000万QPS的勒索型DDoS攻击,直接经济损失超2000万元。

- 🛡️ 防御组合拳:

- 紧急更换源站IP,切断攻击链路。

- 接入独享高防CDN,通过20个清洗节点分散流量。

- AI封禁4.2万个异常账号,拦截效率达96%。

- 🏁 战果:2小时内恢复服务,攻击成本飙升300%,黑产组织主动撤离。

🔮 未来趋势:DDoS防御的“无限游戏”

- 边缘AI联防:节点间共享威胁情报,学习速度比传统规则快200倍。

- 防御即服务(DaaS):按攻击峰值付费,日常成本降低60%。

- 量子纠缠标记:通过光子技术溯源攻击流量,精度达99.7%。

💡

DDoS防御早已不是“军备竞赛”,而是技术、策略与成本的全面博弈,2025年,企业需构建“智能清洗+弹性架构+协同防御”的立体体系,方能在攻防博弈中守住业务生命线,毕竟,在这场“黑暗森林”中,唯有比攻击者更懂技术、更快响应,才能成为最后的幸存者。🌳

![深度解析DDoS防火墙源码!权威剖析⚡高效防御策略|网络安全聚焦] 深度解析DDoS防火墙源码!权威剖析⚡高效防御策略|网络安全聚焦]](https://vps.7tqx.com/zb_users/upload/2025/08/20250803123405175419564550913.jpg)

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/525637.html

发表评论