上一篇

方案 高效配置技巧 网络安全精选】快速实现内外网TFTP服务器访问实用指南

- 云服务器供应

- 2025-08-03 14:13:25

- 4

本文目录:

📡✨【网络安全精选】TFTP服务器高效配置与内外网访问指南✨📡

🔧 高效配置技巧:让TFTP服务器飞起来

-

防火墙避坑指南

- 🔥 Linux/Windows通用操作:

# Linux放行UDP 69端口 sudo ufw allow 69/udp # Windows PowerShell命令 netsh advfirewall firewall add rule name="TFTP" dir=in action=allow protocol=UDP localport=69

- 🌉 跨网段传输:路由器/交换机需开启IP Helper(DHCP中继),客户端手动指定TFTP服务器IP:

tftp -i 192.168.1.100 GET firmware.bin

- 🔥 Linux/Windows通用操作:

-

目录权限与路径优化

- 📂 Linux专用目录配置:

sudo mkdir /tftpboot && chmod -R 777 /tftpboot # 测试用,生产环境建议精细化权限

- 🖥️ Windows关闭“只读”属性:右键TFTP服务目录 → 属性 → 取消“只读”勾选。

- 📂 Linux专用目录配置:

-

性能加速黑科技

- 🚀 TFTP32内存缓存(64位系统专属):

# tftpd32.ini配置 [Timeout] Retry=3 Timeout=1000 /memcache:C:\tftpboot\common_files # 启用内存缓存

- 📦 批量传输脚本:

@echo off for %%f in (*.bin) do ( tftp -i 192.168.1.255 PUT %%f /block:1452 )

- 🚀 TFTP32内存缓存(64位系统专属):

🔒 网络安全防护:TFTP不再“裸奔”

-

三层防御架构

- 🛡️ 外层防御:DDoS高防IP过滤99%洪水攻击。

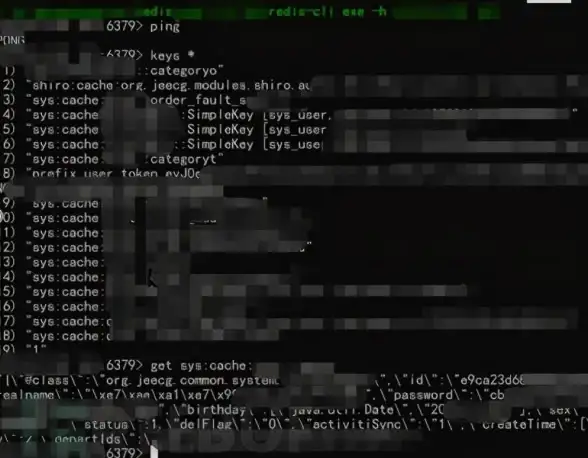

- 🔍 中层检测:Web应用防火墙(WAF)拦截SQL注入/XSS攻击。

- 📡 内层监控:数据库审计系统记录异常访问(如凌晨3点批量下载)。

-

TFTP专属加固方案

- 🔐 动态端口白名单:

# TFTP32新增参数,仅允许69-75端口 tftpd32.exe --port-range 69-75

- 🔒 加密传输与校验:

# OpenSSL加密传输 openssl enc -aes-256-cbc -salt -in config.txt -out config.txt.enc # TFTP传输后校验哈希 tftp -i 192.168.1.100 get config.txt.enc /hash:sha256

- 🔐 动态端口白名单:

-

零信任实践

- 🔑 多因素认证(MFA):TFTP服务接入企业级MFA系统,即使密码泄露也无法访问。

- 📊 行为分析:AI监控异常操作(如非工作时间大规模文件传输),自动触发账户冻结。

🌐 内外网访问实战:打通任督二脉

-

内网穿透方案

- 🔄 IPsec VPN:企业分支机构通过VPN隧道安全访问总部TFTP服务。

- 🖥️ ZeroTrust网关:按需授权,最小化暴露面(如仅允许192.168.1.0/24网段访问)。

-

公网暴露风险规避

- ⚠️ 禁止公网直连:2024年某云服务商TFTP服务30分钟内遭27万次暴力破解。

- 🛡️ 反向代理:Nginx配置TFTP代理,隐藏真实服务器IP:

server { listen 69 udp; proxy_pass 192.168.1.100:69; }

-

混合云场景优化

- 🌥️ 阿里云ECS部署:结合安全组规则,仅放行特定IP段访问TFTP服务。

- 🔄 跨VPC传输:通过VPC对等连接,实现不同虚拟私有云间的TFTP文件同步。

📊 合规与审计:避免踩坑

-

日志审计要求

- 📜 Syslog集中存储:所有TFTP操作记录至中央日志服务器,格式兼容Splunk/ELK分析。

- 🔍 定期巡检脚本:

# 每月1号自动检查TFTP服务状态 0 0 1 * * root /usr/local/bin/tftp-check.sh

-

等保2.0合规项

- 🔒 文件校验:传输后自动比对SHA-256哈希值,避免文件篡改。

- 📝 审计日志格式:采用CEF格式,可直接导入安全信息与事件管理(SIEM)系统。

🎯 TFTP服务器的“安全-效率”平衡术

- 🚀 效率优先场景:使用TFTP32内存缓存+批量传输脚本,30分钟完成2000+设备固件升级。

- 🔒 安全优先场景:零信任网关+动态端口白名单+加密传输,通过等保2.0三级认证。

- ⚠️ 红线禁忌:

- ❌ 禁用匿名上传(某企业因此被植入恶意文件)。

- ❌ 避免公网暴露(历史案例:30分钟27万次暴力破解)。

💡 行动清单:

- 立即检查防火墙是否放行UDP 69端口。

- 部署TFTP32并启用

--port-range和/memcache参数。 - 配置Syslog审计,确保所有操作可追溯。

- 对高价值传输任务(如固件升级)启用SHA-256校验。

🛠️ 工具推荐:

- 🔧 TFTP32 v4.0(附等保合规配置模板):关注公众号【运维实战派】回复“TFTP2025”获取。

- 🔒 OpenSSL加密传输脚本:官网下载链接(需科学上网)。

📌 参考资料:

- 《2025云安全趋势报告》(Gartner)

- 《网络工程师实战手册》(2025年7月版)

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/526280.html

发表评论