必读·核心拆解┃网络安全精要】Exe反编译深度指南:极速上手与实用建议

- 云服务器供应

- 2025-08-03 15:26:12

- 2

本文目录:

🔍【深夜警报!你的电脑可能正在被"解剖"】🔍

凌晨三点,某科技公司安全团队的屏幕突然亮起红光——一款核心软件被恶意反编译,攻击者正试图窃取加密算法!这可不是好莱坞大片,而是2025年真实发生的网络安全事件,作为网络安全工程师,今天我要带你直击Exe反编译的战场,手把手教你从青铜到王者的生存指南!💻🔒

🚨 为什么反编译能让黑客"透视"你的程序?

想象你精心设计的保险柜(.exe文件),反编译工具就像X光机,能透视出内部结构:

✅ 逻辑漏洞:发现未授权访问入口(比如那个没关门的"后门"函数)

✅ 加密缺陷:定位被弱密码保护的宝藏(如AES-128误用现场)

✅ 恶意代码:揪出混在正常功能里的定时炸弹(那些看似无害的API调用)

🛠️ 反编译武器库大点兵

新手村装备:

- Ghidra(NSA亲儿子):免费开源,支持20+架构,反编译C/C++像读小说

- dnSpy:专治.NET程序,C#代码还原度高达80%,调试功能堪比显微镜

进阶神器:

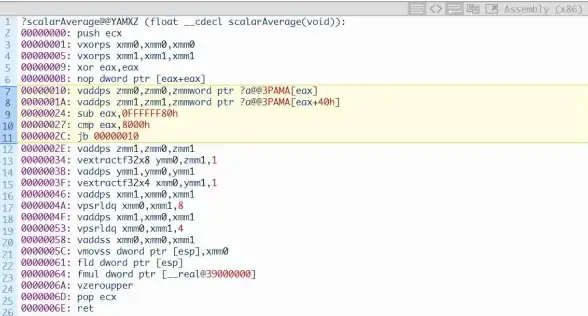

3. IDA Pro:反编译界的爱马仕,交互式界面能像乐高一样重组代码逻辑

4. Binary Ninja:云协作黑科技,团队反编译效率提升300%

隐藏技能:

- UPX解壳术:遇到加壳程序?

upx -d evil.exe一招破解 - 内存转储:x64dbg的"时空凝固"功能,抓取运行时的代码真相

🔥 实战三板斧:从懵圈到掌控

第一斧:判断敌人身份

# 用CFF Explorer看PE头特征

if "MZ" in file_header and "PE" in optional_header:

print("这是个正经Windows程序")

if ".NET" in metadata:

return "用dnSpy反编译!"

第二斧:选择作战地图

| 场景 | 工具推荐 | 杀手锏 |

|------|----------|--------|

| 快速分析 | Ghidra | 一键生成伪代码 |

| 深度调试 | x64dbg | 动态跟踪内存操作 |

| 团队作战 | IDA Pro | 协作注释功能 |

第三斧:破解代码迷宫

遇到混淆代码?记住这个口诀:

1️⃣ 交叉引用(Xrefs)找主线

2️⃣ 字符串搜索定位关键功能

3️⃣ 函数图谱绘制逻辑关系

⚠️ 反编译防御:给程序穿上防弹衣

初级防护:

- 代码混淆:用ConfuserEx把变量名改成🍔🍟🥤

- 控制流扁平化:让IDA Pro的图形视图变成意面🍝

高级战术:

- 虚拟机保护:把关键代码变成"外星语言"

- 反调试陷阱:检测到调试器就自爆💥

- 数字签名:用EV证书给程序盖"正品印章"

💡 生存锦囊:反编译伦理红线

1️⃣ 法律禁区:未经授权反编译商业软件=玩火🔥

2️⃣ 学术例外:MIT/GPL协议程序可合理使用

3️⃣ 应急场景:安全研究人员可依据《网络安全法》进行漏洞分析

🚀 未来预警:AI反编译新时代

2025年的黑科技已经能:

- 用GPT-5自动生成注释文档

- 通过代码气味检测恶意行为

- 实时生成攻击面热力图

📌 最后叮嘱:

反编译是双刃剑,用得好是网络安全卫士,用不好就是黑客帮凶,记住这个黄金法则:永远不要对受版权保护的程序进行未经授权的反编译!

你准备好进入二进制世界的冒险了吗?🧭🔓 快去Ghidra里打开你的第一个.exe文件吧,说不定能发现程序员的彩蛋注释哦!🥚✨

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/526748.html

发表评论