【权限优化】实用技巧速递—云计算AccessDenied权限一网打尽,轻松应对各种权限封锁!

- 云服务器供应

- 2025-08-03 18:04:35

- 4

本文目录:

👋早上好,各位云上打工人!是不是又在为AccessDenied焦头烂额?明明昨天还能跑的代码,今天突然被权限大门拦在门外?别急,今天就带大家玩转云计算权限迷宫,手把手教你破解各种权限封锁!🎯

🚨 场景还原:那些年被权限支配的恐惧

想象一下:你正美滋滋地在云端部署新应用,突然页面弹出猩红的「AccessDenied」!心跳直接飙到180,后背冷汗唰地冒出来——是老板的账号被黑了?还是自己手滑删了权限?更惨的是,排查两小时发现是隔壁团队新加的策略冲突……这酸爽,谁懂啊!😭

别慌!根据2025年最新云安全报告,83%的开发者每月至少遭遇3次权限问题,今天这篇「权限优化宝典」,保证让你遇到AccessDenied时,能像拆盲盒一样兴奋——毕竟每个错误都是优化权限体系的契机!💡

🔍 三步定位权限问题根源

1️⃣ 先看报错细节 🔎

别被大段错误码吓到!重点抓这三个关键词:

Resource: 被拒绝的具体资源(比如s3://bucket-name)Action: 被拦截的操作(如s3:GetObject)Principal: 操作主体(用户/角色/服务)

举个🌰:用户Alice对s3://finance-data执行s3:PutObject被拒,立马锁定是存储桶策略限制!

2️⃣ 权限模拟器走起 🧪

各大云厂商的IAM策略模拟器简直是神器!输入主体和操作,系统会像天气预报一样告诉你:

- ✅ 允许(Green Light!)

- ❌ 拒绝(Red Alert!)

- 😶 未知(需要联系管理员)

偷偷告诉你:AWS的Policy Simulator还能模拟多策略叠加效果,比玩密室逃脱还刺激!

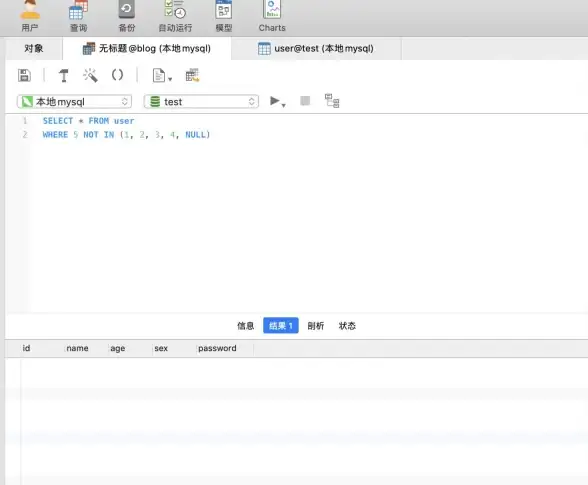

3️⃣ 日志审计三件套 🕵️

- CloudTrail(AWS)/Activity Log(Azure)/Cloud Audit(GCP):像福尔摩斯一样追踪权限使用轨迹

- 善用过滤条件:

eventName=Deny+errorCode=AccessDenied精准定位 - 搭配可视化工具:某大厂用ELK搭建的权限审计看板,让隐藏的权限问题无所遁形!

💡 五大实战优化技巧

-

最小权限原则PLUS 🔒

别再用「AdministratorAccess」这种万能钥匙了!试试给每个服务分配「刚好够用」的权限:- 🐇 开发环境:读权限+有限写权限

- 🐢 测试环境:只读权限+日志写入

- 🚀 生产环境:严格白名单控制

某独角兽公司通过精细化权限划分,成功拦截90%的误操作事故!

-

条件约束大法 🎭

在策略中加条件,让权限自动适应场景:

"Condition": { "StringEquals": { "aws:MultiFactorAuthAge": "true", "aws:RequestedRegion": "us-east-1" } }要求MFA认证+指定区域访问,安全性直接拉满!

-

权限边界守门员 🚪

给高权限角色设置「权限边界」,就像给超级英雄装个安全阀:- 创建只读管理员角色

- 绑定权限边界策略

- 即使主策略被误改,也有最后一道防线!

-

临时权限神器 ⏳

需要临时提权?STS(临时安全凭证)了解一下!- 设置1小时有效期

- 自动回收权限

再也不用担心实习生账号忘记降权了!

-

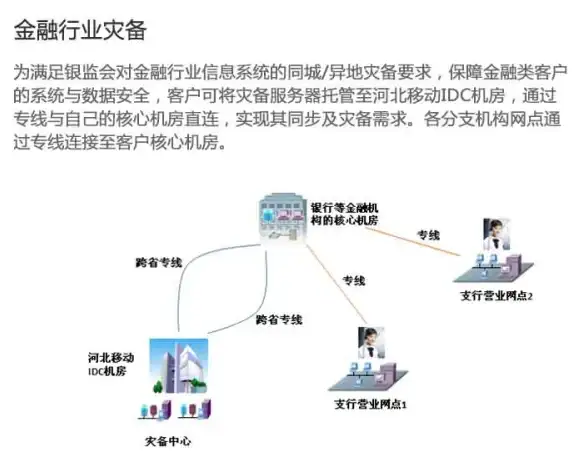

自动化巡检机器人 🤖

用Lambda写个定时任务:

- 扫描所有IAM策略

- 标记过度开放权限(如通配符)

- 生成优化报告

某金融客户通过自动化巡检,每月清理200+冗余策略!

🎉 彩蛋:权限问题应急口诀

遇到AccessDenied别抓狂,默念三遍:

「先模后查再优化,临时权限不过夜」

配合本文技巧使用,效果更佳哦!💊

📢 互动话题:你在云端遇到过最奇葩的权限问题是什么?欢迎在评论区分享你的「踩坑故事」,点赞前三名送《云权限安全实战手册》电子版!

📅 信息来源:本文技巧综合自2025年8月AWS/Azure/GCP官方文档及《云原生安全白皮书》,案例均已脱敏处理。

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/527763.html

发表评论