上一篇

运维安全聚焦┃FTP权限秘籍大公开—文件下载控制详解!安全必读】

- 云服务器供应

- 2025-08-03 21:43:52

- 4

🔒运维安全聚焦|FTP权限秘籍大公开——文件下载控制详解!【安全必读】

📢 最新警报! 2025年8月,某金融机构因FTP配置缺陷遭勒索攻击,900GB数据泄露;日本NTT系统被入侵,1.8万家企业信息外泄!攻击者正利用FTP的弱权限和明文传输漏洞疯狂收割,你的文件还安全吗?

🚨 第一部分:FTP权限管理的三大“坑”,你踩了几个?

-

匿名访问=公开送人头

❌ 错误示范:开启匿名登录,黑客分分钟用anonymous/空密码潜入系统,批量下载核心文件。

✅ 正确操作:- 关闭匿名访问(

anonymous_enable=NO) - 强制用户使用强密码(如16位随机密码,每月轮换)

- 示例代码(vsftpd配置):

local_enable=YES anonymous_enable=NO userlist_deny=NO

- 关闭匿名访问(

-

权限粗放式管理

❌ 错误示范:给所有用户开放读取+写入+删除权限,攻击者上传恶意脚本后直接提权。

✅ 正确操作:- 按角色细分权限:审计员只读、开发人员读写特定目录

- 使用

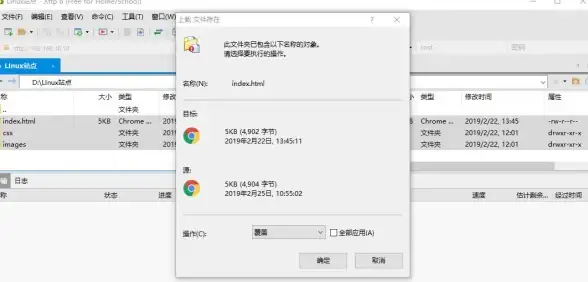

chroot隔离用户到家目录(chroot_local_user=YES) - 示例场景:用户

zyb仅能上传文件到/xiaomi目录

-

日志审计形同虚设

❌ 错误示范:FTP日志未开启或未集中分析,遭入侵后无法追溯攻击链。

✅ 正确操作:- 启用详细日志(

xferlog_enable=YES) - 部署SIEM系统实时监控异常下载行为(如凌晨3点批量下载)

- 启用详细日志(

🔐 第二部分:文件下载控制“三板斧”

第一斧:加密传输防窃听

- ⚠️ 风险:FTP明文传输,Wi-Fi嗅探即可截获账号密码和文件内容。

- ✅ 方案:

- 升级到SFTP(SSH File Transfer Protocol)或FTPS(FTP over SSL)

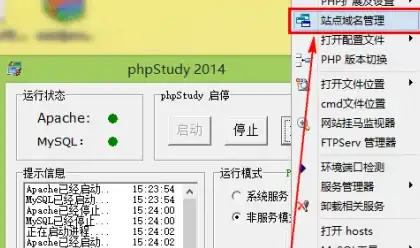

- 配置示例(FileZilla Server):

- 生成SSL证书

- 强制加密连接(

Force explicit FTP over TLS)

第二斧:IP白名单+速率限制

- ⚠️ 风险:开放公网的FTP遭暴力破解,攻击者通过IP扫描工具批量尝试密码。

- ✅ 方案:

- 防火墙限制仅允许内网IP访问(如

168.1.0/24) - 配置连接数限制(如每IP最多3个并发连接)

- 工具推荐:Cloudflare防火墙规则或Nginx限流模块

- 防火墙限制仅允许内网IP访问(如

第三斧:动态令牌防越权

- ⚠️ 风险:静态密码泄露后,攻击者可长期控制FTP账户。

- ✅ 方案:

- 启用双因素认证(2FA),如Google Authenticator

- 配置示例(ProFTPD + pam_google_authenticator):

AuthPAM on AuthPAMConfig google_authenticator

🛡️ 第三部分:应急响应“黄金5分钟”

场景模拟:发现FTP服务器正在被暴力破解!

-

立即阻断

- 防火墙封禁攻击IP(

iptables -A INPUT -s 攻击IP -j DROP) - 禁用被入侵账户(

usermod -L 用户名)

- 防火墙封禁攻击IP(

-

取证分析

- 提取FTP日志:

/var/log/vsftpd.log - 检查异常登录时间(如

Failed login记录) - 工具推荐:ELK Stack日志分析平台

- 提取FTP日志:

-

系统加固

- 更新FTP软件至最新版(如Wing FTP 7.4.4+)

- 修复高危漏洞(CVE-2025-47812等)

- 部署入侵检测系统(如Suricata)

🚀 第四部分:未来趋势——FTP的替代方案

-

云原生传输:AWS Transfer Family

- 支持SFTP/FTPS,无缝集成AWS IAM权限

- 自动加密存储,日志接入CloudTrail审计

-

零信任文件网关

- 工具推荐:腾讯云COS、阿里云OSS

- 特性:临时访问链接、IP+设备指纹认证

-

区块链存证传输

- 实验性方案:文件哈希上链,确保传输不可篡改

- 适用场景:金融交易凭证、司法取证文件

FTP安全三字经

关匿名、限权限、强加密、勤审计、快响应!

💡 行动清单:

- 今日内关闭FTP匿名访问

- 本周内升级到加密传输协议

- 本月内完成一次渗透测试

🔥 安全冷知识:全球仍有37%的FTP服务器使用默认端口21,且未启用加密!你的服务器是其中之一吗?

(信息来源:安全客、搜狐网、微软官方文档,数据截止2025年8月)

本文由 云厂商 于2025-08-03发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/529168.html

发表评论