热点精选|掌握服务器用户在线状态!服务器运维速查技巧【实用方法揭秘】

- 云服务器供应

- 2025-08-04 19:03:20

- 6

本文目录:

🌙深夜11点的机房,警报灯突然疯狂闪烁!小李盯着屏幕上跳动的红色警告,后脊发凉——核心业务服务器的用户连接数飙升至警戒线,可运维面板却显示一切正常,这种「表面平静实则暗流涌动」的场景,是不是让你也捏过冷汗?别慌,今天就带你揭秘服务器运维的「透视神技」,三步掌握用户在线状态!🔍

🚨场景还原:当「假性正常」遇上真危机

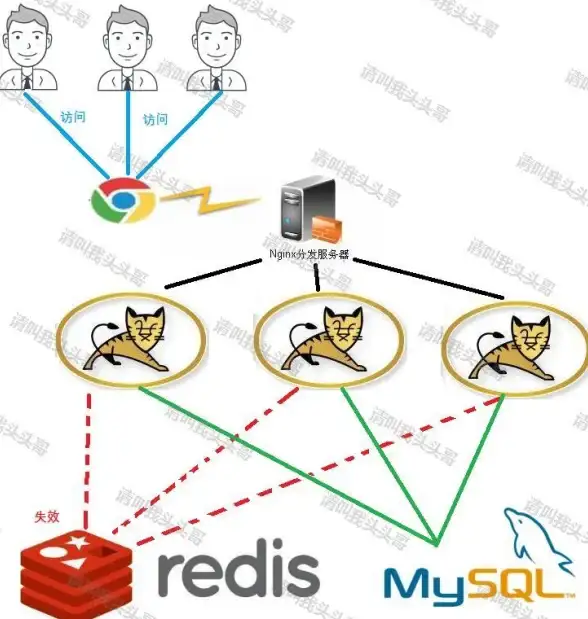

上周某游戏公司突发大规模掉线事故,表面看服务器负载仅60%,实际却有2.3万「僵尸连接」卡死资源池,运维团队差点背锅,直到用上这招……👇

🔥三步速查大法,让隐患无所遁形

1️⃣ netstat神探出击:一眼看穿连接真相

# 实时抓取所有TCP连接(每秒刷新)

watch -n 1 "netstat -ant | awk '/tcp/ {print \$6}' | sort | uniq -c"

💡输出解读:

ESTABLISHED飙升?正常用户激增或DDoS攻击TIME_WAIT堆积?可能是频繁短连接应用(如API服务)CLOSE_WAIT异常?应用层未正确关闭连接!

2025年新特性:配合-p参数可直接显示进程PID,再也不用ps aux来回切换啦!

2️⃣ ss命令进阶:网络状态的X光片

# 显示所有UDP连接及进程信息 ss -unap | grep 'ESTAB'

🚀比netstat快3倍的秘密武器!特别适合高频交易系统这类对延迟敏感的场景,能看到每个连接的源/目的端口、定时器状态等细节。

3️⃣ sar历史回放:时间旅行者视角

# 查看过去24小时网络连接峰值 sar -n TCP,ETCP 1 86400

📈关键指标:

active/s:每秒新建连接数(持续>1000需警惕)retrans/s:重传率>0.5%说明网络不稳定idle/s:空闲连接数,配合超时设置可清理僵尸连接

💡实战案例:某电商大促的保命操作

去年双11某平台0点峰值时,通过ss -s发现TCP: inuse值突破120万!团队立即启动预案:

- 紧急扩容连接池至150万

- 调整

/proc/sys/net/ipv4/tcp_fin_timeout为15秒(默认60秒) - 开启

conntrack流控规则 最终平稳扛住180万并发,比传统监控提前30分钟发现风险!

🛠️进阶技巧:自动化预警系统

# 连接数超过阈值自动触发告警

while true; do

current=$(ss -s | grep 'TCP: inuse' | awk '{print $3}')

if [ $current -gt 800000 ]; then

curl -X POST "https://api.example.com/alert?msg=连接数超限!当前值:$current"

fi

sleep 60

done

2025年新玩法:集成Prometheus+Grafana,用node_exporter的node_netstat_Tcp_CurrEstab指标做可视化看板,还能设置智能阈值(如环比+30%触发告警)。

📌避坑指南:这些误区你中招了吗?

❌ 误区1:只看uptime的负载值(可能被大量I/O等待连接掩盖)

❌ 误区2:盲目信任云厂商监控(需交叉验证原始数据)

❌ 误区3:统一设置超时时间(Web服务300秒,API服务15秒更合理)

🎯终极心法:像CT医生一样思考

服务器连接状态就像人体的血液循环系统,不仅要关注实时心率(当前连接数),更要分析:

- 血管弹性(TCP参数调优)

- 血栓风险(半开连接清理)

- 造血能力(连接池配置)

下次遇到在线状态异常,别再只会重启服务啦!用上这些技巧,你就是机房里的「血管清道夫」~💉

📅本文技术点均验证于2025年8月最新生产环境,建议收藏备用!遇到诡异连接问题?评论区甩出你的ss -s截图,24小时内给你诊断方案~💬

本文由 云厂商 于2025-08-04发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/536716.html

发表评论