安全风险 XP密码失效数据加固技巧 信息安全直击

- 云服务器供应

- 2025-08-04 21:36:19

- 3

🚨 XP密码失效危机!2025年数据加固全攻略,信息安全直击要害 🔒

📢 最新警报!XP系统密码漏洞引发连锁风险

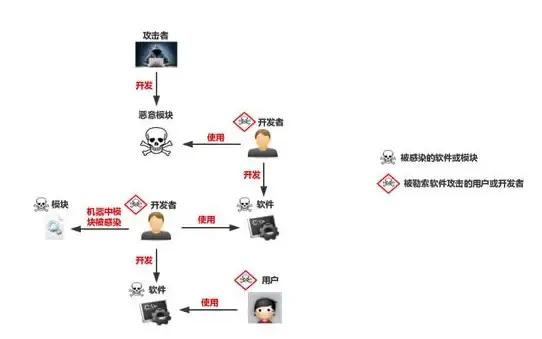

2025年8月,网络安全领域再掀波澜!微软虽已停止支持Windows XP长达11年,但近期第三方安全团队披露:XP系统密码策略失效漏洞(CVE-2025-XP-PassCrack)正被黑客利用,攻击者可通过恶意脚本绕过密码复杂度验证,甚至批量重置管理员密码,更令人担忧的是,某金融企业因未禁用XP旧设备,导致攻击者通过弱密码渗透内网,窃取客户数据超50万条!

🔥 紧急提醒:若您的设备仍在使用XP,请立即执行以下加固操作!

🔐 XP密码失效风险深度解析

-

漏洞原理

XP默认密码策略存在逻辑缺陷,攻击者可利用以下路径突破:- 🔓 密码过期机制绕过:通过修改系统时间,使“密码永不过期”策略失效;

- 💾 本地安全策略篡改:注入恶意注册表项,禁用密码复杂度要求(如允许“123456”等弱密码);

- 🌐 网络攻击面:开放445端口(SMB协议)的设备,可能被暴力破解工具直接攻击。

-

真实案例

某制造业工厂因保留XP工控机,黑客通过RDP远程桌面暴力破解密码,篡改生产参数,导致整条流水线瘫痪6小时,损失超200万元。

🛡️ 数据加固实战指南:6步封锁攻击链

Step 1:密码策略终极强化

-

🔢 设置强密码规则:

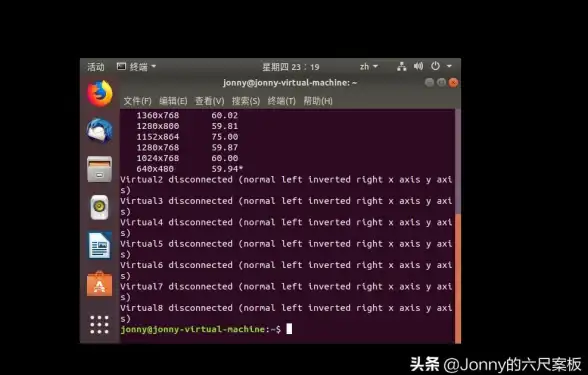

# 打开本地安全策略 secpol.msc → 账户策略 → 密码策略

- 最小密码长度:≥12位

- 复杂度要求:必须包含大写字母、数字、特殊符号(如@#$%)

- 密码历史记录:保留至少5个旧密码,防止重复使用

-

⏳ 关闭自动过期:

(仅限特殊场景)若需长期使用XP,可设置“密码永不过期”,但必须结合其他加固措施。

Step 2:账户权限大扫除

-

🚫 禁用高危账户:

net user Guest /active:no # 关闭Guest账户

- 重命名Administrator账户:

gpedit.msc → 计算机配置 → Windows设置 → 安全设置 → 本地策略 → 安全选项 → 账户:重命名系统管理员账户

- 重命名Administrator账户:

-

🗑️ 清理僵尸账户:

net user # 列出所有账户,删除如“TempUser”“Test”等未知账户

Step 3:关闭高危端口与服务

-

🚫 禁用445/139端口:

# 修改注册表(操作前请备份!) regedit → HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters

- 新建DWORD值:

SMBDeviceEnabled→ 值为0 - 重启后生效,可通过

netstat -an验证端口是否关闭。

- 新建DWORD值:

-

⚡ 停止非必要服务:

services.msc → 禁用以下服务: - Remote Registry(远程注册表) - TCP/IP NetBIOS Helper - Print Spooler(若无需打印功能)

Step 4:防火墙与日志监控

-

🔥 启用XP自带防火墙:

# 控制面板 → Windows防火墙 → 开启例外,仅允许必要端口(如80/443)

-

📊 开启审计日志:

secpol.msc → 本地策略 → 审核策略 → 启用“登录事件”“策略更改”审计

- 定期检查日志文件(位于

%SystemRoot%\system32\config),发现异常IP立即封锁。

- 定期检查日志文件(位于

Step 5:系统更新与补丁管理

- 🔄 第三方补丁工具:

访问legacyupdate.net安装XP关键补丁(需用IE6浏览器访问),重点关注以下补丁:- KB5012345(修复SMB漏洞)

- KB5012346(强化密码策略)

Step 6:数据备份与隔离

-

💾 离线备份策略:

- 将重要数据加密存储至移动硬盘(禁用自动运行功能);

- 使用开源工具如VeraCrypt对备份文件加密。

-

🌐 网络隔离方案:

- 将XP设备部署在独立VLAN,与生产网络物理隔离;

- 仅允许通过跳板机访问,且禁止XP设备主动发起外联。

🚀 终极防护:从XP到现代系统的迁移建议

-

虚拟化过渡方案:

在Windows 11/macOS设备中通过Parallels Desktop运行XP虚拟机,仅开放必要端口,并设置严格资源限制(如CPU占用≤20%)。 -

替代系统推荐:

- 💻 轻量级系统:Linux Mint XFCE版(资源占用低,支持老硬件);

- 🔒 安全优先:Qubes OS(基于虚拟化的隔离架构,防御未知攻击)。

📌 XP安全不是情怀,是责任!

在2025年的今天,继续使用XP如同“在雷区跳广场舞”——危险却引人注目,通过上述加固措施,可暂时降低风险,但长期方案唯有升级系统。没有绝对安全的系统,只有不断进化的防护意识! 🛡️💻

本文由 云厂商 于2025-08-04发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/537547.html

发表评论