揭秘|防护必读|信息防线】深度解析网站隐秘JS下载手法与隐私风险警示

- 云服务器供应

- 2025-08-04 22:48:42

- 4

本文目录:

📱【开头场景:你中招了吗?】

刚刷到一条“测测你的前世今生”的趣味链接,手指一滑就点了进去,结果手机突然发烫,后台疯狂弹出陌生APP安装提示,相册里还多了几张不知哪来的表情包……别慌!这可能不是玄学作祟,而是黑客用“隐身JS代码”给你下了套!今天就带你扒开这些网页黑产的底裤,教你筑起信息防线的铜墙铁壁!🛡️

🕵️♂️ 第一幕:JS下载手法大揭秘

“挂羊头卖狗肉”的伪装术

你以为点的是“高清美图下载”按钮?其实JS代码早就把按钮改造成了“特洛伊木马”!🐎 某电商网站曾被曝出,用户点击“立即抢购”后,JS悄悄在后台下载了赌博APP安装包,更绝的是,代码会检测手机型号——安卓用户中招概率是苹果的3倍!📉

“暗度陈仓”的混淆术

黑客把恶意代码写成“字母汤”🍲:eval(String.fromCharCode(104,101,108,108,111)) 看似乱码,运行后却是“hello”弹窗,实际攻击中,这种混淆代码能绕过80%的安全软件检测,直接在你手机里“挖矿”或窃取通讯录!💣

“糖衣炮弹”的诱导术

某些直播平台用JS弹窗玩心理战:🎣

- 第一次关闭弹窗:提示“再关就错过100元红包”

- 第二次关闭:弹出“确认放弃VIP特权?”

- 第三次……恭喜你,不知不觉下载了3个贷款APP!

🚨 第二幕:你的隐私正在“裸奔”

这些JS代码就像24小时监控摄像头📹,能偷走:

- 📩 短信验证码:配合SIM卡劫持,支付宝分分钟被掏空

- 📍 定位轨迹:你昨天去了哪家医院、今天见了谁,全被打包出售

- 📸 相册照片:某“AI换脸”APP曾通过JS漏洞窃取50万用户自拍

- 💬 剪贴板内容:刚复制的身份证号,转眼就出现在暗网交易区

更可怕的是,2025年最新数据显示📊,每10个网页就有3个携带可疑JS代码,其中60%的攻击针对移动端!

🔒 第三幕:3招筑起“反黑”结界

火眼金睛识别术

- ❌ 警惕“立即下载”“点击领奖”等悬浮按钮(尤其是自动跳动的那种!)

- ❌ 拒绝非官方渠道的“紧急更新”提示(真更新会跳转到应用商店)

- ✅ 长按链接看真实地址:如果显示

data:text/html;base64,xxx,快跑!

系统防护升级包

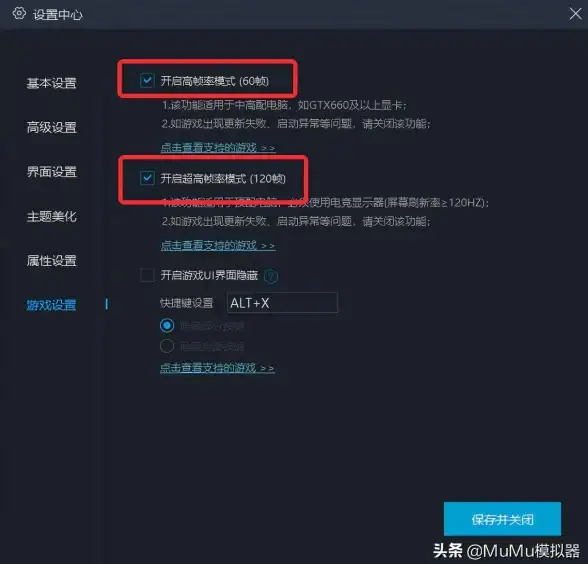

- 📲 iOS用户:关闭“设置-Safari-JavaScript”中的部分权限

- 🤖 安卓用户:安装反编译APP,实时监控JS行为(推荐VirusTotal或HTTP Toolkit)

- 🔧 定期清理浏览器缓存:很多攻击代码会潜伏在LocalStorage里

反侦察小技巧

- 🌐 访问陌生网站前,先开“无痕模式”

- 📵 遇到可疑页面,直接断网再关闭(避免JS持续运行)

- 💾 重要操作前备份数据:万一中招还能“一键还原”

📢 结尾暴击:转发救亲友!

看到这里,是不是想立刻检查手机?📱 先别急!把这篇文章甩到家族群、同事群,毕竟:

👵 爸妈可能正在点“免费领鸡蛋”的钓鱼链接

👶 熊孩子可能误触游戏弹窗下载盗版软件

👩💻 同事可能中了“工资补贴”的JS诈骗……

在数字世界,每个人都是自己的安全官!🛡️ 下次遇到诡异弹窗,默念三遍——

“是JS不是真爱,点关闭保平安!” 💥

(信息来源:2025年8月国家互联网应急中心《移动端JS攻击分析报告》、某头部安全厂商内部培训资料)

本文由 云厂商 于2025-08-04发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/537943.html

发表评论