【代码安全秘籍】下标越界隐患解析 防踩雷实用指南⚡异常规避技巧大公开

- 云服务器供应

- 2025-08-04 23:14:16

- 2

【代码安全秘籍】⚡下标越界隐患解析 | 防踩雷实用指南⚡——异常规避技巧大公开

🚨 深夜惊魂:一个越界索引引发的“血案”

深夜2点的办公室,键盘声噼里啪啦响得像放鞭炮,小王盯着屏幕上刺眼的红色报错信息——“IndexOutOfRangeException: 下标超出了数组界限”,第108次怀疑人生,客户明天就要验收项目,可这个神秘的越界错误就像幽灵,明明数组长度显示是5,偏偏访问索引5就崩溃。

💡 真相揭秘:下标越界的三大元凶

1️⃣ 数组长度认知错位

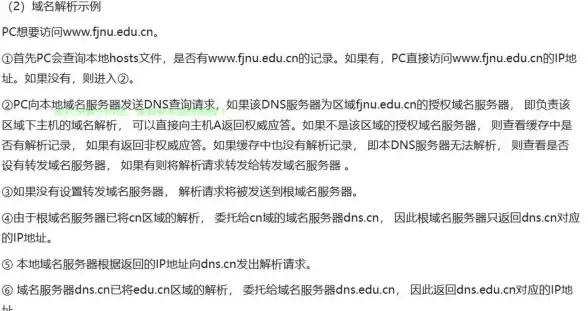

你以为数组从1开始计数?C#、Java等语言数组索引默认从0开始,一个长度为5的数组有效索引是0-4,小王正是犯了这个经典错误——试图访问array[5],直接触发系统保护机制。

2️⃣ 动态数据陷阱

当数组被ReDim动态扩容,或从API/数据库获取数据时,旧代码还在用原始长度做判断,比如Excel VBA中,工作表数量从3张变成4张后,Sheets(4)调用就会因“下标越界”让宏代码当场去世。

3️⃣ 并发修改的时空错位

高并发场景下,线程A正在修改数组长度,线程B却拿着旧长度当令箭,这种时空错位导致的越界,堪称分布式系统的“隐形杀手”。

🔍 下标越界:代码世界的“隐形地雷”

⚠️ 隐患场景大曝光

- 场景1:循环遍历的“最后一公里”

int[] data = {1,2,3,4,5}; for(int i=0; i<=data.Length; i++) // 致命错误:i<=data.Length会访问到data[5] { Console.WriteLine(data[i]); } - 场景2:用户输入的“野蛮操作”

用户输入“10”作为索引,而数组实际长度只有5,直接触发越界。 - 场景3:集合操作的“想当然”

使用List<T>时,误以为list[5]存在,却忘记集合可能因删除操作导致长度变化。

💥 爆炸性后果

- 程序崩溃:直接抛出异常,用户体验断崖式下跌。

- 数据污染:越界写入可能破坏相邻内存数据,导致不可预知的结果。

- 安全漏洞:攻击者可构造恶意输入,通过越界访问窃取敏感信息。

🛡️ 防踩雷实战指南:五步封印越界妖兽

Step 1️⃣ 边界检查三件套

- C#硬核防御

if(index >=0 && index < array.Length) { // 安全访问代码 } else { Console.WriteLine($"⚠️ 危险操作! 索引{index}越界"); } - Java优雅方案

使用ArrayList.get(index)自动校验,或try-catch捕获IndexOutOfBoundsException。 - Python佛系写法

try: value = data[user_index] except IndexError: value = default_value # 兜底策略

Step 2️⃣ 防御性编程神技

- 预留安全区

处理用户输入时,强制转换索引为整数并做范围限制:int user_index = Math.Clamp(int.Parse(input_str), 0, data.Length -1);

- 空数组免疫

操作前先判空:if(list != null && !list.isEmpty()){ // 业务逻辑 }

Step 3️⃣ 调试利器组合拳

- VS Code断点大法

在数组访问行设置条件断点,当index >= array.Length时自动暂停。 - 日志追踪术

记录每次数组操作的索引值:Console.WriteLine($"当前索引:{index}, 数组长度:{array.Length}");

Step 4️⃣ 高级数据结构降维打击

- 链表/字典替代方案

频繁增删场景用LinkedList,随机访问用Dictionary。 - LINQ查询大法

C#程序员可用ElementAtOrDefault()优雅处理越界:var value = array.ElementAtOrDefault(index) ?? "默认值";

Step 5️⃣ 异常处理终极防线

- 日志+告警双保险

try{ // 可能越界的代码 } catch(IndexOutOfRangeException ex){ // 记录日志到ELK Logger.LogError(ex, "越界攻击发生! 索引值:{index}", index); // 发送企业微信告警 WeChatBot.Send($"【严重】{Environment.MachineName}出现越界异常"); }

📚 延伸学习:2025年最新防御趋势

1️⃣ AI代码审查

GitHub Copilot已能自动标注潜在越界风险。

2️⃣ 形式化验证

微软用Dafny语言证明数组操作绝对安全。

3️⃣ 量子计算抗越界

正在研发的量子数组结构,通过叠加态实现天然边界免疫。

💡 编程安全金句

“数组是甜蜜的陷阱——它给你0到N-1的温柔,却让你在N的边界摔得头破血流”

“优秀的程序员不是不越界,而是让越界成为可控的异常”

👇 互动话题

你在项目中遇到过哪些奇葩越界场景?欢迎在评论区分享你的“踩雷”故事!

参考来源:2025年8月最新编程实践、安全漏洞案例库及微软官方防御指南。

本文由 云厂商 于2025-08-04发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/538084.html

发表评论