上一篇

安全合规指南|IIS服务器权限管理要点全解—防护必读!网络安全聚焦】

- 云服务器供应

- 2025-08-05 05:36:57

- 3

安全合规指南|IIS服务器权限管理要点全解——防护必读!【网络安全聚焦】

🚨 开篇场景:当IIS权限失控,黑客就在你身后“摸鱼”

想象一下:你是某电商公司的IT运维小哥,某天突然接到客服部“灵魂拷问”——“为什么客户订单数据被篡改,还弹出了博彩广告?!”😱 一查日志,发现IIS服务器竟被黑客植入了Webshell,而罪魁祸首竟是……一个权限开过大的测试账号!

这可不是段子!据2025年《网络安全企业合规管理报告》显示,76%的服务器入侵事件与权限管理失当直接相关,今天咱们就扒一扒IIS服务器权限管理的“保命要点”,让黑客连门把手都摸不到!👇

🔒 核心原则:最小权限+纵深防御

账户权限:给“刚需”钥匙,别交整个保险箱🗝️

- 禁区操作:

❌ 杜绝用Administrator账户跑网站!

❌ 禁止给开发账号开IIS_IUSRS组“万能钥匙”! - 正确姿势:

✅ 创建专用服务账号(如AppPool_User),仅赋予读取+执行权限。

✅ 通过IIS管理器→“应用程序池”→“高级设置”,指定ApplicationPoolIdentity身份运行。

💡 实操案例:某金融公司因开发账号权限溢出,导致生产库被删,血泪教训后改用“最小权限+临时提权”机制。

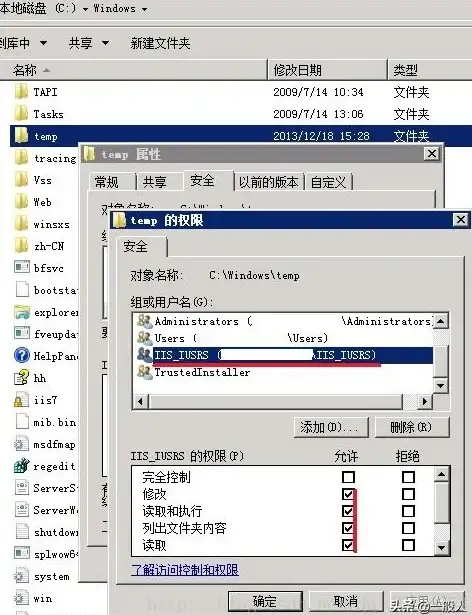

目录权限:文件级“门禁系统”📁

- 生死线:

❌ 禁止给wwwroot目录开Everyone全控!

❌ 数据库连接字符串别存网站根目录! - 分层管控:

✅ 静态文件目录:IIS_IUSRS组+读取权限。

✅ 上传目录:单独创建Upload_User账号,赋予写入但禁执行!

✅ 配置文件(如web.config):仅管理员可修改!

🔧 PowerShell神操作:# 为上传目录设置专属权限 $acl = Get-Acl "C:\inetpub\wwwroot\uploads" $rule = New-Object System.Security.AccessControl.FileSystemAccessRule("Upload_User","Write","Allow") $acl.SetAccessRule($rule) Set-Acl "C:\inetpub\wwwroot\uploads" $acl

身份验证:别让“假冒管理员”钻空子🎭

- 高危配置:

❌ 开启匿名访问+写入权限=自杀式操作!

❌ 基本身份验证明文传密码,抓包就裸奔! - 加固方案:

✅ 强制启用Windows集成验证,搭配AD域控实现单点登录。

✅ 对外网接口启用双因素认证(2FA),让黑客知难而退。

📊 数据说话:启用2FA的企业,账号被盗风险直降90%!

🚨 常见雷区:这些坑你踩过吗?

雷区1:应用池身份“裸奔”🩳

- 症状:网站频繁报错“503服务不可用”,日志狂刷

ApplicationPoolIdentity权限不足。 - 解药:

- IIS管理器→“应用程序池”→选中池→“高级设置”→修改

进程模型.身份为自定义账号。 - 给该账号添加

Log on as a service权限(通过secpol.msc配置)。

- IIS管理器→“应用程序池”→选中池→“高级设置”→修改

雷区2:继承权限“全家桶”🍔

- 症状:子目录莫名继承父目录权限,导致敏感文件暴露。

- 解药:

- 右键目录→“属性”→“安全”→“高级”→禁用“允许父项的继承权限传播”。

- 手动添加必要权限,拒绝冗余账号访问。

雷区3:端口“裸奔”在公网🌐

- 症状:服务器被DDoS打瘫,原因为80/443端口直接暴露。

- 解药:

- 防火墙设置入站规则,仅允许特定IP段访问。

- 对管理端口(如8530)改用非标准端口,并限制IP白名单。

📊 合规检查表:你的IIS达标了吗?

| 检查项 | 合格标准 | 自查工具 |

|---|---|---|

| 账户权限 | 无高权限账号运行网站 | IIS管理器→“应用程序池” |

| 目录权限 | 敏感文件无Everyone权限 |

右键目录→“属性”→“安全”选项卡 |

| 身份验证 | 禁用匿名访问,启用2FA | IIS管理器→“身份验证” |

| 日志审计 | 启用IIS日志,保存90天以上 | 事件查看器→“Windows日志”→“应用程序” |

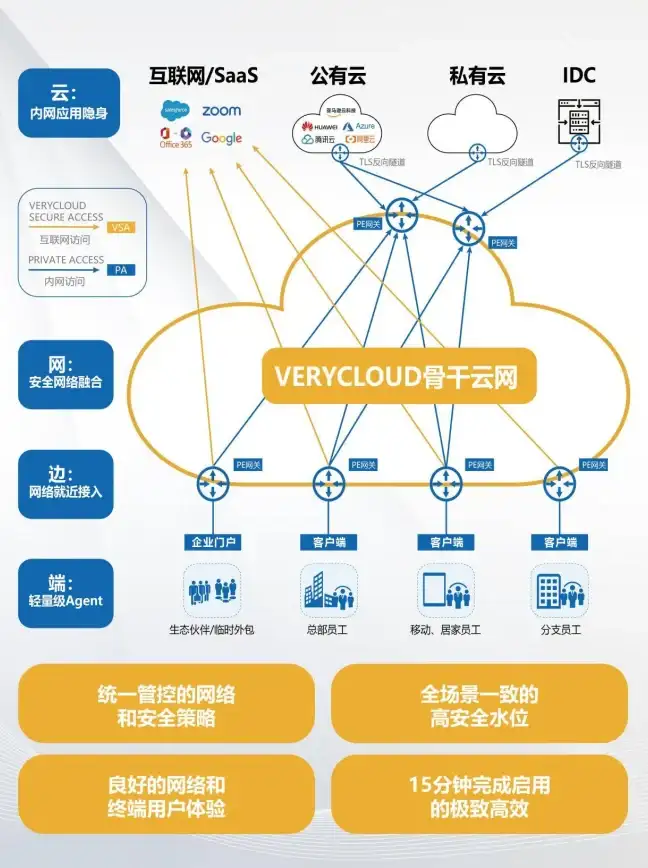

🔮 未来趋势:AI赋能权限管理

2025年的安全战场,AI已成“新标配”!

- 智能权限分析:通过机器学习识别异常权限分配(如深夜提权操作)。

- 自动化加固:一键修复高危配置,告别“人肉运维”。

- 行为预测:基于历史数据预判攻击路径,提前封堵漏洞。

📢 行动号召:今天就做这三件事!

- 立刻改密码:所有IIS相关账号启用16位复杂密码,包含大小写+符号!

- 关掉默认站点:删除

Default Web Site,避免被当作跳板! - 备份权限配置:用

PowerShell导出当前权限,防误删后能秒回血!# 导出IIS配置 Get-WebConfigurationBackup | Export-Clixml -Path "C:\Backup\IIS_Config_$(Get-Date -Format 'yyyyMMdd').xml"

服务器安全不是“及格万岁”,而是“永无止境”的攻防战! 🛡️ 关注【网络安全聚焦】,下期带你拆解“零信任架构在IIS中的实战”!

本文由 云厂商 于2025-08-05发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/540144.html

发表评论