上一篇

运维技巧·实用干货|Linux部署网页端口开放全攻略!安全必读

- 云服务器供应

- 2025-08-05 17:37:05

- 3

🚀运维技巧·实用干货|Linux部署网页端口开放全攻略!——安全必读

📢 最新消息速递:2025年8月,国家信息安全漏洞共享平台(CNVD)披露多起高危漏洞,其中CVE-2025-54418(OpenEMR系统SQL注入+RCE漏洞)已遭野外利用!运维同学务必检查医疗、金融类系统防火墙规则,非必要端口请直接焊死!

🔥一、为什么开放端口总翻车?

新手常见惨案:

1️⃣ 开放端口后网站仍无法访问 ➡️ 防火墙忘了重启!

2️⃣ 被黑客扫出蜜罐端口 ➡️ 测试端口未及时关闭!

3️⃣ 业务上线后遭勒索攻击 ➡️ 未遵循最小权限原则!

💡核心原则:开放端口 = 在城墙上开扇门,门越多=被攻破概率越高!

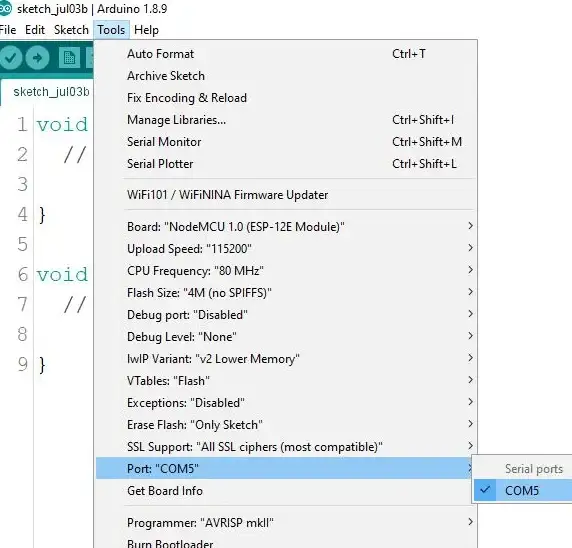

🛠️二、三步走实战攻略(CentOS/Ubuntu通用)

🌟方式一:firewalld(小白友好版)

# 1. 启动防火墙(若未运行) sudo systemctl start firewalld # 2. 开放HTTP/HTTPS端口 sudo firewall-cmd --zone=public --add-port=80/tcp --permanent sudo firewall-cmd --zone=public --add-port=443/tcp --permanent # 3. 立即生效并验证 sudo firewall-cmd --reload sudo firewall-cmd --list-ports # 应显示80/tcp 443/tcp

🔧方式二:iptables(老司机关怀版)

# 1. 插入新规则(以开放3306数据库端口为例) sudo iptables -I INPUT -p tcp --dport 3306 -j ACCEPT # 2. 保存规则(否则重启失效!) # CentOS 7+ sudo service iptables save # Ubuntu sudo apt install iptables-persistent -y sudo netfilter-persistent save

🚨方式三:紧急救火(被攻击时)

# 立即封禁恶意IP(假设1.2.3.4正在扫描) sudo iptables -A INPUT -s 1.2.3.4 -j DROP

🔒三、安全加固必做清单

1️⃣ 端口伪装术

# 将SSH端口从22改为65535(需修改/etc/ssh/sshd_config) sudo iptables -A INPUT -p tcp --dport 65535 -j ACCEPT sudo iptables -A INPUT -p tcp --dport 22 -j DROP # 旧端口彻底关闭

2️⃣ 连接数限制(防DDoS)

# 限制单个IP每秒新建连接数 sudo iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 20 -j DROP

3️⃣ 日志审计

# 开启端口访问日志(需rsyslog服务) sudo iptables -A INPUT -j LOG --log-prefix "PORT_SCAN: " sudo tail -f /var/log/messages | grep PORT_SCAN

📊四、状态检查命令表

| 场景 | 命令 | 示例输出解读 |

|---|---|---|

| 查看开放端口 | ss -tuln |

80/443显示LISTEN=正常 |

| 检查防火墙状态 | systemctl status firewalld |

Active: active (running)=已启动 |

| 追踪端口连通性 | tcpdump port 80 |

看到SYN包=有连接尝试 |

⚠️五、血泪教训总结

1️⃣ 生产环境禁用--permanent? ➡️ 错!测试环境才临时开放端口

2️⃣ 云服务器需双保险 ➡️ 阿里云/腾讯云控制台安全组必须同步放行

3️⃣ 定期审计 ➡️ 每月执行sudo iptables -L -v --line-numbers清理僵尸规则

🎯 终极口诀:能不开的端口坚决不开,必须开的端口按最小权限开放,开放的端口必须监控!

本文由 云厂商 于2025-08-05发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/544565.html

发表评论