上一篇

云服务器安全焦点|外部访问设置与身份验证全攻略!实用指导

- 云服务器供应

- 2025-08-06 12:17:25

- 4

🔒云服务器安全焦点|外部访问设置与身份验证全攻略!——2025年最新实战指南

📢 开篇暴击:2025年8月,全球云安全事件频发!印度塔塔公司遭勒索攻击1.4TB数据泄露,马斯克旗下X平台被黑客“攻占”,就连日本NTT电信的1.8万家企业客户信息也险些裸奔……你的云服务器还敢“裸奔”吗?

🚨 第一章:外部访问——堵住黑客的“后门”

🔧 第一步:安全组配置——云服务器的“电子围栏”

-

最小权限原则:

- 🛡️ 默认关闭所有端口,仅开放必要服务(如SSH 22端口、HTTP 80端口)。

- 🌍 按需开放IP:若只需本地访问,可设置“仅允许192.168.1.0/24网段访问”;若需远程管理,建议绑定固定公网IP。

- 💡 进阶技巧:使用阿里云“安全组模板”一键配置Web服务器、数据库等标准化规则。

-

浮动IP+域名解析——让服务器“隐身”

- 🔄 避免直接绑定公网IP,改用“浮动IP+DNS解析”组合:

- 浮动IP:像“手机副卡”一样随时切换服务器,攻击者无法锁定目标。

- DNS解析:通过CNAME记录指向域名(如server.yourdomain.com),隐藏真实IP。

- 🔄 避免直接绑定公网IP,改用“浮动IP+DNS解析”组合:

-

VPC隔离——给业务划“三八线”

- 🏠 将云服务器划入私有网络(VPC),与公网物理隔离。

- 🌉 通过“VPN网关”或“云企业网”实现安全内网穿透,数据传输全程加密。

🔥 第二步:网络防御——让攻击“撞墙”

-

DDoS防护——给流量“安检”

- 🛡️ 开启云服务商的DDoS防护(如腾讯云“大禹BGP”),自动清洗异常流量。

- 📈 预算充足可叠加高防IP,防御能力直冲T级。

-

Web攻击拦截——给网站“穿铠甲”

- 🔒 部署WAF(如阿里云云盾),实时拦截SQL注入、XSS攻击。

- 📝 定期查看攻击日志,封禁高频访问IP。

🔐 第二章:身份验证——筑牢“数字身份”防线

🔑 第一步:SSH密钥对——告别“弱密码”时代

-

生成密钥对:

ssh-keygen -t ed25519 -C "your_email@example.com"

🔑 私钥(.pem文件)务必保存到本地加密盘,公钥上传至服务器~/.ssh/authorized_keys。

-

禁用密码登录:

- 🚫 修改/etc/ssh/sshd_config:

PasswordAuthentication no ChallengeResponseAuthentication no

- 💡 小技巧:使用Putty等工具时,记得在“Connection > SSH > Auth”中加载私钥。

- 🚫 修改/etc/ssh/sshd_config:

📱 第二步:多因素认证(MFA)——给账号上“双保险”

-

云服务商控制台MFA:

🔢 开启阿里云/腾讯云账号的“虚拟MFA”(如Google Authenticator),登录需输入动态口令。

-

服务器层MFA:

- 🔒 安装Google PAM模块,强制SSH登录时验证MFA:

sudo apt-get install libpam-google-authenticator

- 🔒 安装Google PAM模块,强制SSH登录时验证MFA:

🏢 第三步:企业级认证——团队协作“零信任”

-

RAM子账号——给员工“最小权限”:

- 👥 创建RAM子账号,分配精细权限(如只读、开发、运维)。

- 📋 定期审计权限,离职员工账号“秒冻结”。

-

AD/LDAP集成——打通企业目录:

🔗 云服务器加入企业AD域,员工用域账号登录,密码策略与企业同步。

🚀 第三章:实战案例——从“被黑”到“固若金汤”

📉 反面教材:某创业公司的“血泪史”

- ❌ 错误操作:

- 使用默认SSH端口22,密码为“123456”。

- 安全组开放0.0.0.0/0全流量。

- 💀 后果:

服务器被植入挖矿程序,月账单暴增至5万元。

✅ 正确示范:金融级安全配置

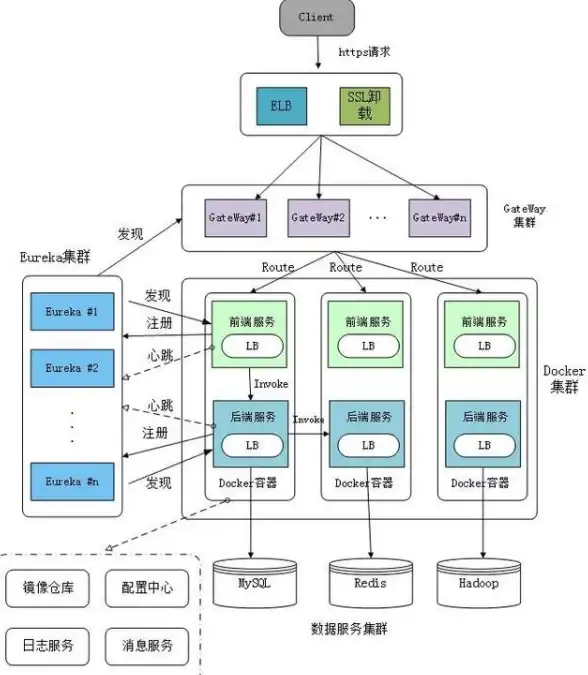

- 架构图:

用户 → Cloudflare CDN(防DDoS) → 负载均衡 → Web服务器(VPC内) → 数据库(私有子网) - 关键配置:

- 🔑 SSH密钥+MFA双重认证。

- 🔒 数据库仅允许内网访问,通过“堡垒机”运维。

- 📊 定期用“云安全中心”扫描漏洞,修复率100%。

📌 第四章:2025年最新趋势——AI+合规双驱动

-

AI安全管家:

- 🤖 阿里云“安骑士”已支持AI威胁检测,可自动隔离恶意进程。

- 🔍 腾讯云“镜像安全”能扫描容器镜像中的0day漏洞。

-

合规强制时代:

- 📜 欧盟《AI法案》生效,云服务器需通过ISO 27001认证。

- 💸 未合规企业可能面临年营收4%的罚款。

💡 第五章:常见问题Q&A

Q1:免费云服务器安全吗?

A:⚠️ 慎用!某网盘因配置错误泄露66万存储桶数据,免费云是重灾区,建议选阿里云/腾讯云学生机,性价比更高。

Q2:被攻击了怎么办?

A:🚨 立即执行“三步断网法”:

- 关闭公网访问。

- 备份日志和系统镜像。

- 联系云服务商安全团队。

🎉 结尾彩蛋:安全口诀

云服务器,要安全;

最小化,是关键;

密钥对,加MFA;

日志审,漏洞查;

合规路,AI护;

黑客哭,你笑傲! 🔥 行动号召:立即检查你的云服务器安全配置,别让下一个“数据泄露”头条属于你!

本文由 云厂商 于2025-08-06发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/551623.html

发表评论