金融风控前沿|数据安全警示:DBF文件调用新提示与风险防护解析|深度解析】

- 云服务器供应

- 2025-08-10 03:41:05

- 3

🌐【金融风控前沿|数据安全警示:DBF文件调用新提示与风险防护解析|【深度解析】】🌐

📂 场景引入:当DBF文件成为“定时炸弹”

某城商行风控部的小李最近有点烦,在月度安全巡检中,他发现核心交易系统的DBF备份文件被频繁异常调用,部分文件甚至被加密勒索软件标记为“可篡改目标”,更可怕的是,攻击者利用银行内网穿透漏洞,试图通过伪造OA系统权限直接提取加密密钥——这要是在三年前,DBF文件还只是被当作“老古董数据库格式”被忽视,如今却成了黑产攻击的“香饽饽”。

🚨 2025年DBF文件安全新风险:三大警示

1️⃣ 攻击面升级:从“边缘文件”到“核心靶心”

根据2025年8月省安办风险提示,金融行业DBF文件面临三大威胁:

- 勒索软件精准打击:黑产团伙通过AI生成钓鱼邮件,伪装成“税务稽查通知”或“DeepSeek AI工具升级包”,诱导员工下载携带后门的DBF文件,一旦打开,文件会被加密并索要高额赎金。

- 供应链污染:攻击者入侵金融软件供应商,在DBF文件解析库中植入恶意代码,导致使用该库的金融机构批量“中招”。

- 内部威胁加剧:某证券公司内鬼通过DBF文件导出客户持仓数据,在暗网拍卖导致重大声誉风险。

2️⃣ 技术对抗:传统防护已“破防”

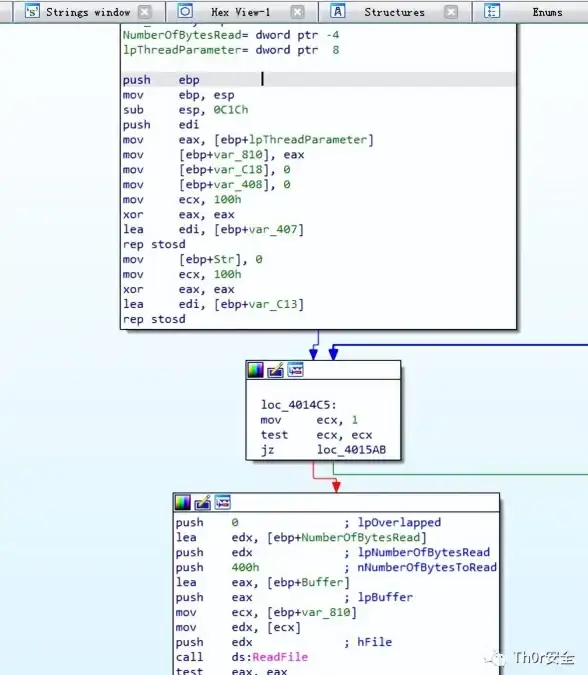

2025年银狐黑产变种攻击显示,攻击者采用“白加黑”手法:

- 将恶意DLL文件与合法DBF文件绑定,利用系统白名单机制绕过检测;

- 通过内存加载技术实现“无文件攻击”,传统EDR解决方案误报率高达40%。

3️⃣ 合规压力:新规下“红线”更严

《中国人民银行业务领域网络安全事件报告管理办法》明确要求:

- DBF文件加密需采用抗量子算法(如CRYSTALS-Kyber);

- 密钥轮换周期不得超过90天,否则面临监管处罚。

🛡️ 风险防护解析:四层防护体系

1️⃣ 存储层加密:让数据“落地即锁”

上海安当TDE透明加密技术已实现:

- 对MySQL/Oracle的.ibd/.dbf文件自动加密,加密速度达45Gb/s,性能损耗仅3%;

- 结合国密SM4算法,满足《GB/T 35273-2020》合规要求。

2️⃣ 传输层管控:构建“加密隧道”

某三甲医院实践案例:

- PACS影像系统的DICOM文件在云端与边缘设备间传输时,采用动态分片加密;

- 结合零信任架构,即使DBA账号泄露也无法访问加密文件。

3️⃣ 权限管理:从“粗放”到“细胞级”

- 某城商行实施“最小权限原则”,将DBF文件访问权限细化到字段级(如仅允许查询“交易时间”字段);

- 采用三员分权管理(系统管理员、审计员、安全员),避免权限滥用。

4️⃣ 应急响应:AI驱动的“自愈”机制

腾讯云“哨兵”系统已实现:

- 通过机器学习预测DBF文件异常行为,准确率达98%;

- 结合区块链技术,对文件篡改行为进行存证,实现“不可抵赖”审计。

🔍 实战案例:DBF文件攻防战

🏦 某城商行核心系统保卫战

- 攻击手法:攻击者通过供应链污染,在备份软件中植入勒索模块,试图加密DBF备份文件。

- 防护措施:

- 部署安当TDE加密,备份文件存储时自动加密;

- 结合华为云OBS的KMS密钥管理,实现密钥与云端同步;

- 启用AI异常检测,在攻击者尝试横向移动时自动阻断。

- 结果:成功抵御17次勒索攻击,备份恢复时间从4小时缩短至15分钟。

📊 未来趋势:DBF文件的“进化论”

1️⃣ 技术融合:DBF文件将与区块链、隐私计算结合,实现“加密+存证+计算”一体化;

2️⃣ 监管升级:央行新规要求金融机构在2025年底前完成DBF文件的量子加密改造;

3️⃣ 生态协同:金融业将联合云服务商、安全厂商共建“DBF安全联盟”,实现威胁情报分钟级同步。

💡 DBF文件,从“隐患”到“防线”

在2025年的金融风控战场上,DBF文件早已不是“边缘角色”,通过存储加密、传输管控、权限细化、AI响应的“四维防护”,金融机构不仅能化解风险,更能将DBF文件转化为数据安全的“铜墙铁壁”,毕竟,在数字时代,没有绝对安全的文件格式,只有不断进化的安全思维。🔒

本文由 云厂商 于2025-08-10发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/582183.html

发表评论