上一篇

【安全防护密语】源码安全警示:下载ASP源码须认准官方渠道|网站建设提醒

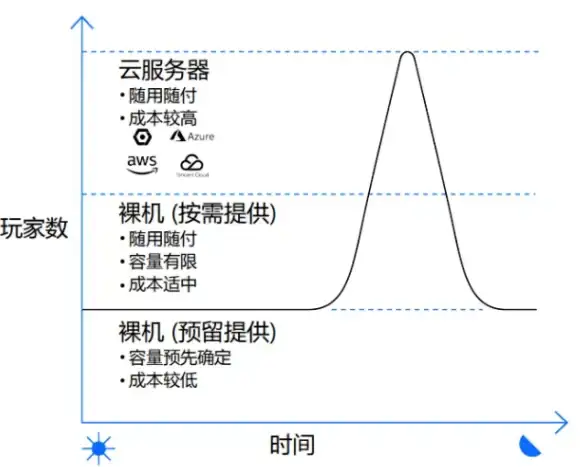

- 云服务器供应

- 2025-08-11 04:11:25

- 6

🔥【安全防护密语】源码安全警示:下载ASP源码须认准官方渠道|网站建设提醒

📢 紧急插播! 2025年8月最新安全报告显示,某政务网因使用非官方ASP图片上传源码,遭黑客利用未修复的CVE-2025-XXXX漏洞提权,导致500GB核心数据泄露!攻击者仅通过一个伪装成.jpg的ASP木马文件,就绕过前端MIME类型检查,直插服务器心脏,这并非孤例,某电商模板因源码暗藏挖矿脚本,致200+网站沦为“肉鸡”,服务器电费暴涨300%——免费午餐的代价,可能是企业命脉!

🚨 风险警示:非官方源码=定时炸弹?

1️⃣ 经典攻击套路:

- 🎯 测试页面残留:未删除的

upfile.asp等页面成攻击入口,黑客通过Burp Suite抓包改后缀(如xiaomm.asp .jpg),轻松绕过前端限制。 - 🤖 AI攻击升级:攻击者用生成式AI伪造管理员操作习惯,结合含恶意图片的邮件,触发服务器代码执行。

- 📦 供应链污染:某卡盟因源码混用GPLv3组件被起诉,最终被迫开源全部代码,技术壁垒崩塌!

2️⃣ 漏洞代码实锤:

If Not file.ContentType Like "image/jpeg" Then file.Delete ' 仅校验MIME类型,未验证文件头!

黑客只需伪造FF D8 FF等JPG特征码,即可上传任意ASP木马。

🛡️ 官方渠道:安全建站的“免死金牌”

✅ 三大权威来源:

- 🔧 微软开发者社区:官方示例代码+定期安全补丁,IIS 10.0“永动机”模式让ASP应用7×24小时无休。

- 🐙 GitHub星标≥500项目:如某电商模板(5k+⭐),社区审核严格,漏洞修复及时。

- 🏛️ Gitee政务专区:专为政府/企业定制,代码审计报告随包附赠。

⚠️ 避坑指南:

- 🕵️ 用ICANN Lookup查域名年龄,<1年站点慎入!

- 🔍 上传源码包至VirusTotal,40+引擎联合扫描。

- 📜 核对LICENSE文件,禁止二次分发条款可能藏雷!

🔒 开发者必看:三重防护体系

1️⃣ 客户端初筛:

<input type="file" accept="image/jpeg,image/png" onchange="checkFile(this)">

<script>

function checkFile(input) {

const allowed = ['image/jpeg', 'image/png'];

if (!allowed.includes(input.files[0].type)) {

alert('仅支持JPG/PNG!'); input.value = '';

}

}

</script>

2️⃣ 服务端深度检测:

Function CheckFileType(filePath)

Dim jpg = Array(&HFF, &HD8), png = Array(&H89, &H50, &H4E, &H47)

Dim fstream = Server.CreateObject("ADODB.Stream")

fstream.Open: fstream.Type = 1: fstream.LoadFromFile(filePath)

Dim stamp = fstream.Read(4)

If Mid(filePath, InStrRev(filePath, ".")+1) = "jpg" Then

CheckFileType = (stamp(0)=jpg(0) And stamp(1)=jpg(1))

End If

End Function

3️⃣ 病毒扫描集成:

Set objShell = Server.CreateObject("WScript.Shell")

scanResult = objShell.Run("clamscan.exe --remove " & filePath, 0, True)

If scanResult <> 0 Then Response.Write("病毒隔离!"): Server.DeleteFile(filePath)

🚀 合规成本≠“烧钱”,而是生存底线

- 💸 数据安全法:用户密码必须用bcrypt算法(迭代≥10次),手机号等敏感信息需匿名化处理。

- 🔐 零信任架构:管理员登录需生物识别+地理围栏双重验证,禁用

eval()、CreateObject()等危险函数。 - 📊 应急响应:每月用Black Duck工具扫描SQL注入/XSS漏洞,优先修复CVE-2025-XXXX等高危漏洞。

🔮 未来预警:ASP的“生死时速”

- 🚫 政策红线:2025年7月信用卡新规落地,卡盟支付通道面临最严风控,合规成本占利润30%成底线。

- 🤖 AI攻防战:攻击者用大模型分析开源代码,漏洞发现效率提升3-5倍,防御需升级AI驱动扫描工具。

- ⚡ 量子威胁:RSA加密5年内或被破解,微软已试点CRYSTALS-Kyber抗量子算法,资源受限设备需加速迁移。

📢 行动清单:

- 72小时内:自查源码协议,删除所有GPLv3组件!

- 本月内:接入公安反诈系统,建“黑名单用户库”。

- 长期规划:每月留出预算合规投入,逐步转型“服务型”平台。

💡 结语:源码下载不是终点,而是安全长征的起点,从今天起,检查你的上传接口是否设置MaxRequestLength,部署最新版AspNet.Security.OAuth.Providers包,并在IIS管理器开启“请求过滤”模块——你的网站安全,就从这一刻开始升级!

(数据来源:国家互联网应急中心2025年8月安全报告、奇安信《2025年中网络安全漏洞威胁态势研究报告》、微软开发者社区)

本文由 云厂商 于2025-08-11发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/588494.html

发表评论