上一篇

提醒|虚拟主机安全警示!WinSCP功能限制深度剖析—防护措施汇总【安全必读】

- 云服务器供应

- 2025-08-13 02:52:03

- 5

📢【虚拟主机安全警示】📢

🔥 2025年8月最新威胁情报:

- IMDataCenter数据泄露:美国佛罗里达数据服务商因AWS存储桶配置错误,导致38GB敏感数据(含姓名、地址、电话)暴露,或引发精准钓鱼攻击。

- SharePoint漏洞利用:CISA披露攻击者利用“ToolShell”攻击链,通过SharePoint漏洞部署Web Shell,窃取加密密钥并外传数据。

- 医疗设备风险:全球超120万台联网医疗设备(如MRI、CT机)存在安全暴露,部分设备因弱口令或未修补漏洞被入侵。

🔒 防护措施汇总:

- 基础加固:

- 🔧 定期更新系统和软件,关闭不必要的服务和端口。

- 🔑 强制使用强密码(如16位以上复杂密码),并启用多因素认证(MFA)。

- 🔒 部署防火墙(如CSPM工具)和Web应用防火墙(WAF),限制访问权限。

- 数据保护:

- 📂 对敏感数据加密存储(如AES-256),并设置细粒度访问控制。

- 🔄 每日自动备份数据至离线环境,并验证备份完整性。

- 威胁检测:

- 🚨 部署全流量威胁感知系统(如Suricata),监控加密流量(TLS 1.3)中的恶意行为。

- 🔍 使用ELK或Splunk集中分析日志,设置机器学习异常检测规则(如非工作时间登录告警)。

- 应急响应:

- 📜 制定应急响应预案,明确事件分级标准(如根据影响范围划分)和跨部门协作流程。

- 💻 每季度组织红队攻击模拟演练,验证防御有效性。

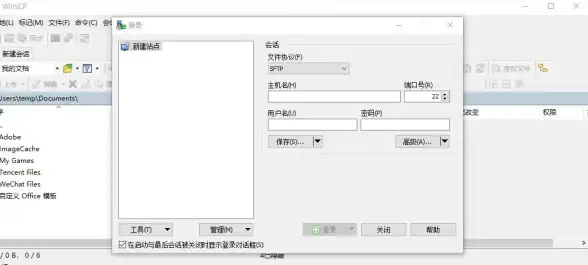

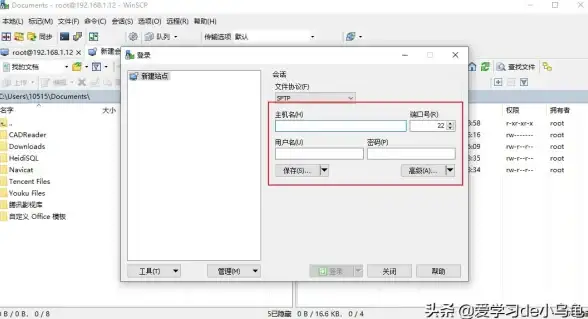

📡 WinSCP功能限制与安全防护:

🔍 功能限制深度剖析:

- WinSCP 5.11.1虽支持SFTP/SCP协议,但部分旧版本存在以下限制:

- ⚠️ 仅兼容有限SSH协议版本,可能无法连接新型服务器。

- ⚠️ 脚本自动化功能缺乏高级错误处理机制。

- ⚠️ 对超大文件传输(如10GB+)稳定性不足。

🔒 安全防护措施:

- 连接安全:

- 🔑 禁用SSH密码登录,改用密钥认证(如RSA 4096位),并修改默认端口(如22→32200)。

- 🌐 配置防火墙白名单,仅允许特定IP段访问WinSCP端口。

- 传输加密:

- 🔒 启用SFTP协议(基于SSH),确保数据在传输过程中加密。

- 📁 对敏感文件使用客户端加密(如AES-256)后再传输。

- 会话管理:

- 🔄 定期清理过期会话,避免保存敏感信息(如密码)。

- 🔍 使用会话记录功能审计用户操作,但需限制记录存储权限。

- 更新与补丁:

- 🔄 及时更新WinSCP至最新版本(如5.11.1),修复已知漏洞。

- 🔧 关注官方安全公告,禁用不必要的功能模块(如Telnet协议)。

💡 进阶防护技巧:

- 🔍 部署入侵检测工具(如Fail2Ban),自动封禁可疑IP(如暴力破解尝试超过3次)。

- 🔒 对WinSCP进程启用行为监控(如EDR系统),检测异常操作(如非工作时间文件上传)。

📌 :

虚拟主机安全需结合“预防-检测-响应”全生命周期管理,而WinSCP作为核心文件传输工具,需通过密钥认证、传输加密、会话审计等措施构建纵深防御体系。🔐

本文由 云厂商 于2025-08-13发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/599720.html

发表评论