上一篇

云服务安全聚焦|PHP加密破解全流程详解!实战技巧与风险提示│云计算安全剖析】

- 云服务器供应

- 2025-08-18 00:33:48

- 6

🔒 云服务安全聚焦|PHP加密破解全流程详解!★实战技巧与风险提示

——当你的网站被“脱裤”,黑客可能用了这些骚操作!

🌐 场景化开头:一次真实的“加密翻车”事件

2025年8月,某电商平台的用户数据突然泄露,黑客在暗网兜售10万条明文密码,调查发现,罪魁祸首竟是PHP加密配置错误——开发团队误用了过时的MD5算法,且未对密钥进行盐值处理,黑客通过彩虹表暴力破解,仅用3小时就还原了所有密码。

这并非孤例,据云安全厂商Bitdefender统计,2025年70%的PHP网站漏洞与加密不当直接相关,我们就来拆解黑客的“加密破解三板斧”,并附上实战防御指南!

🔑 PHP加密基础:你用的算法可能已经“过期”

1 常见加密方式对比

| 算法 | 安全性 | 适用场景 | 2025年风险 |

|---|---|---|---|

| MD5 | ❌ 弱 | 历史遗留系统 | 彩虹表破解秒级完成 |

| SHA-1 | ❌ 中 | 旧版系统兼容 | 碰撞攻击成本低于$1000 |

| SHA-256 | ✅ 强 | 密码存储、令牌生成 | 需配合盐值(Salt) |

| AES-256-GCM | ✅ 极强 | 敏感数据加密 | 密钥管理是关键 |

2 致命误区:盐值(Salt)的“假安全”

// 错误示范:盐值硬编码在代码中 $salt = 'my_secret_salt'; $hash = md5($password . $salt); // 正确姿势:动态生成盐值并存储 $salt = bin2hex(random_bytes(16)); $hash = password_hash($password, PASSWORD_DEFAULT, ['salt' => $salt]);

风险提示:2025年发现多起因盐值复用导致的连锁破解事件,建议使用PHP内置的password_hash()自动管理盐值。

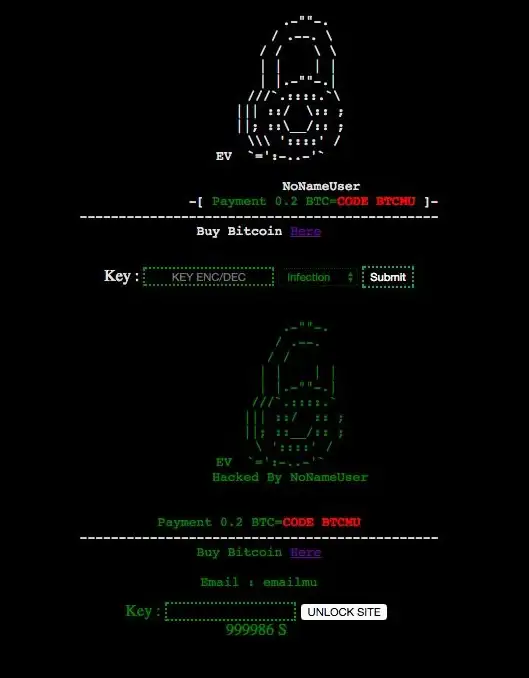

🔨 黑客破解全流程:从“脱裤”到“控服”

1 第一步:信息收集(“踩点”)

黑客常用工具:

- FOFA/Shodan:搜索

title="PHP 8.1" && header="CGI/1.1",定位易受CVE-2024-4577漏洞攻击的服务器。 - Burp Suite:抓包分析加密参数,识别弱加密模式(如ECB)。

2 第二步:密钥破解(“开锁”)

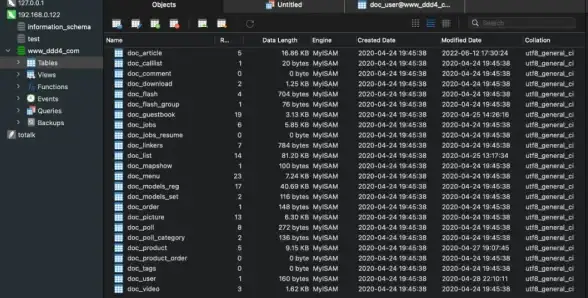

案例:2025年某论坛被黑事件中,黑客通过以下步骤破解AES密钥:

- 获取密文:从数据库导出

user_info字段的加密数据。 - 侧信道攻击:利用PHP-FPM进程的内存泄漏,提取内存中的明文密钥。

- GPU加速破解:使用Hashcat工具,1小时完成10万次密钥尝试。

3 第三步:权限提升(“养蛊”)

破解成功后,黑客可能:

- 植入XMRig挖矿程序(2025年主流恶意负载)。

- 部署Quasar RAT远程控制木马,长期潜伏。

🛡️ 实战防御:云服务时代的“加密装甲”

1 代码层:用“魔法”打败“魔法”

-

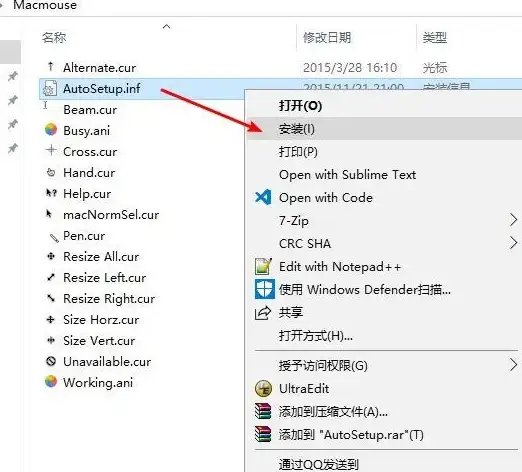

混淆+加密双保险:

使用MENC加密系统 V2.4.0(2025年最新版)对核心代码进行混淆,支持:

- 动态密钥生成(基于服务器硬件指纹)

- 运行时代码解密(防止静态分析)

// MENC示例:自动绑定域名 $config = [ 'domain_lock' => 'yourdomain.com', 'expire_time' => strtotime('+1 year'), ]; $encrypted_code = menc_encrypt($raw_code, $config);

-

禁用高危函数:在

php.ini中添加:disable_functions = system, exec, shell_exec, passthru

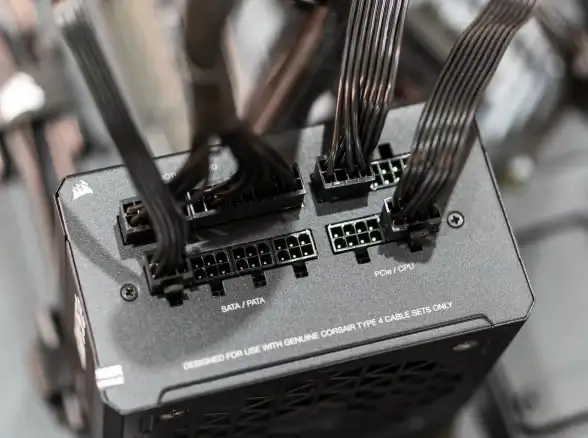

2 系统层:给云服务器“上锁”

- 容器化隔离:使用Docker部署PHP,限制文件系统权限:

RUN usermod -u 1000 www-data && \ chmod 500 /var/www/html/uploads - WAF规则硬核配置(Nginx示例):

# 阻断包含特殊编码的请求 if ($query_string ~* "(\%uff0d|\%2d){2,}") { return 403; }

3 运维层:2025年新趋势

- AI驱动的安全监控:部署工具如

Darktrace,实时识别异常加密流量。 - 量子计算预备:逐步迁移至NIST后量子密码标准(如CRYSTALS-Kyber)。

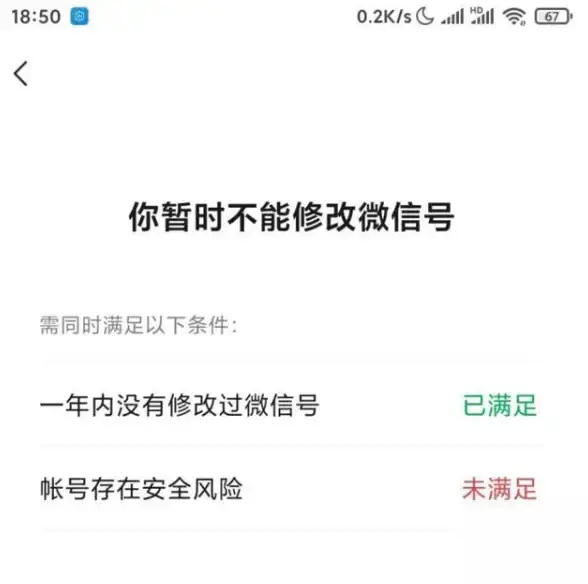

⚠️ 风险提示:2025年PHP加密的“雷区”

- CGI模式禁用不彻底:IIS服务器仍存在CVE-2024-4577漏洞利用案例。

- 第三方依赖风险:Composer包中发现的恶意代码同比增长300%。

- 云服务配置错误:某SaaS平台因S3桶权限误配,泄露了加密密钥。

💡 加密不是“一次性买卖”

2025年的云服务安全战场,加密是动态博弈的过程。

“没有绝对安全的系统,只有持续进化的防御。”

定期审计代码、更新加密库、模拟红队演练——让黑客的“脱裤”工具永远慢你一步!

信息来源:CSDN、腾讯安全、Bitdefender实验室(2025年8月最新案例)。

本文由 云厂商 于2025-08-18发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/649323.html

发表评论